Collection of some common wordlists such as RDP password, user name list, ssh password wordlist for brute force.

##IP Cameras Default Passwords Directory

The following is an alphabetical list of IP camera manufacturers and their default usernames and passwords. The goal is to help users quickly get started with cameras. At the bottom of the post, we examine the use and security concerns of using default passwords.

For each manufacturer, we list the username first and pasword section in the following format: username/password:

- ACTi: admin/123456 or Admin/123456

- American Dynamics: admin/admin or admin/9999

- Arecont Vision: none

- Avigilon: admin/admin

- Axis: traditionally root/pass, new Axis cameras require password creation during first login

- Basler: admin/admin

- Bosch: none

- Brickcom: admin/admin

- Canon: root/camera

- Cisco: No default password, requires creation during first login

- Dahua: admin/admin

- Digital Watchdog: admin/admin

- DRS: admin/1234

- DVTel: Admin/1234

- DynaColor: Admin/1234

- FLIR: admin/fliradmin

- Foscam: admin/

- GeoVision: admin/admin

- Grandstream: admin/admin

- Hikvision: admin/12345

- Honeywell: admin/1234

- IQinVision: root/system

- IPX-DDK: root/admin or root/Admin

- JVC: admin/jvc

- March: Networks: admin/

- Mobotix: admin/meinsm

- Panasonic: admin/12345

- Pelco Sarix: admin/admin

- Pixord: admin/admin

- Samsung Electronics: root/root or admin/4321

- Samsung Techwin (old): admin/1111111

- Samsung (new): admin/4321

- Sanyo: admin/admin

- Scallop: admin/password

- Sentry360 (mini): admin/1234

- Sentry360 (pro): none

- Sony: admin/admin

- Speco: admin/1234

- Stardot: admin/admin

- Starvedia: admin/

- Trendnet: admin/admin

- Toshiba: root/ikwd

- VideoIQ: supervisor/supervisor

- Vivotek: root/

- Ubiquiti: ubnt/ubnt

- Wodsee: admin/

Create an account to follow your favorite communities and start taking part in conversations.

I’m hoping there is a somewhat definitive list somewhere that I can use rather than taking it from some random site.

level 1

If you are running Kali, check /usr/share/wordlists/

level 2

Seconded, I have used the Top2Billion with the 137 wordmask to great success.

level 1

Rock you is my fav it’s a list of actually used paswrds

About Community

A community built to knowledgeably answer questions related to information security in an enterprise, large organization, or SOHO context.

Перейти к содержанию

Большие списки паролей для брутфорса | скачать бесплатно

На чтение 3 мин Опубликовано 16.11.2018

Для взлома паролей у вас может быть два варианта

1. Атака по словарю

2. Атака брутфорс

Атака по словарю намного быстрее, по сравнению с атакой Brute Force (Существует еще один метод под названием «Радужные таблицы», он похож на атаку по словарю).

Чтобы добиться успеха в атаке по словарю, нам нужен большой список паролей.

Вот список из 1 717 681 паролей & Больше (Бесплатно скачать):

Если вы не получили требуемый пароль в этом словаре или файле, вы можете ознакомиться с нашим учебным пособием по для создания собственного списка паролей.

¯_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Пожалуйста, не спамьте и никого не оскорбляйте.

Это поле для комментариев, а не спамбокс.

Рекламные ссылки не индексируются!

(@mial)

Участник Admin

Присоединился: 4 года назад

Сообщения: 267

Topic starter

08/12/2018 8:37 дп

Здесь публикуем ссылки на интересные словари. Каждый пост начинайте с заголовка краткой характеристикой словаря, пример заголовков:

- Wi-Fi словарь

- Словарь для веб

- Словарь для роутеров

- Сборник словарей

- Словарь для SSH

- и т.д.

В шапке будет сделан каталог словарей для удобного доступа и поиска.

(@mial)

Участник Admin

Присоединился: 4 года назад

Сообщения: 267

Topic starter

08/12/2018 9:44 дп

wordlistctl: большая база словарей [Сборник словарей]

wordlistctl — это программа, которая содержит большую базу словарей. На самом деле, именно эта база и вызывает интерес, словари можно скачивать напрямую, без этой программы — ссылки на базы данных я дам ниже, они в формате JSON, то есть вполне читаемые.

wordlistctl сделали разработчики blackarch.org, сайт https://github.com/BlackArch/wordlistctl

Как установить wordlistctl

Установка wordlistctl в Kali Linux:

sudo apt install python3-pip python3-libtorrent python3-coloredlogs

git clone https://github.com/BlackArch/wordlistctl

cd wordlistctl

Откройте файл requirements.txt

gedit requirements.txt

И удалите оттуда строку

libtorrent

Затем продолжайте:

sudo pip3 install -r requirements.txt

python3 ./wordlistctl.py

В BlackArch эта программа есть в стандартном репозитории — установите прямо оттуда.

sudo pacman -S wordlistctl

Как пользоваться wordlistctl

Все словари разбиты на 5 категорий:

- username = имена пользователей

- password = пароли

- hostname = имена хостов

- filename = имена файлов

- misc = прочее

Чтобы показать все словари, например, в категории password:

wordlistctl -F password

Чтобы посмотреть список всех категорий и доступных словарей, можно просто открыть базу данных: https://github.com/BlackArch/wordlistctl/blob/master/categories.json

С опцией -S можно искать по именам словарей, например, поиск «rus»:

wordlistctl -S rus--==[ wordlistctl by blackarch.org ]==--

[*] searching for rus in urls.json

[+] wordlist russian_users found: id=842

[+] wordlist rus_surnames_date099_fin found: id=1022

[+] wordlist rus_surnames_first_letter found: id=1046

[+] wordlist rus_surnames_fin found: id=1094

[+] wordlist rus_surnames_date19002020_fin found: id=1104

[+] wordlist rus_names_date099_fin found: id=1163

[+] wordlist rus_names_translit found: id=1185

[+] wordlist rus_cities_translit found: id=1206

[+] wordlist rus_names_date19002020_fin found: id=1209

[+] wordlist rus_eng found: id=1245

[+] wordlist rus_names_fin found: id=1278

[+] wordlist rus_mat found: id=1316

[+] wordlist rus_latin found: id=1323

[+] wordlist rus_names_kb_chage found: id=1324

[+] wordlist rus_cities_kbchange found: id=1401

[+] wordlist rus-mini found: id=1705

[+] wordlist russian found: id=1710

[+] wordlist russian2 found: id=1711

[+] wordlist russian_31799 found: id=1712

[+] wordlist russian_name found: id=1713

[+] wordlist russkie-maty found: id=1714

[+] wordlist rus_months_en found: id=1768

[+] wordlist rus_months_translit found: id=1769

Для скачивания словарей, создадим в текущей директории папку wordlists:

mkdir wordlists

И скачаем в эту папку (-d wordlists) словарь, имеющий идентификатор 1714 (-f 1714), распакуем его и удалим исходный архив (-Xr):

wordlistctl -f 1714 -d wordlists -Xr

Список всех словарей и ссылок на скачивание можно посмотреть в этой базе данных: https://github.com/BlackArch/wordlistctl/blob/master/urls.json

(@mial)

Участник Admin

Присоединился: 4 года назад

Сообщения: 267

Topic starter

08/12/2018 11:10 дп

Подборка словарей для брут-форса на сайте Kali.Tools [Сборник словарей]

На Kali.Tools есть страница, не которой собраны словари из разных источников и с разным назначением.

Некоторые из этих словарей вы найдёте прямо в своей системе Kali Linux. Для остальных даны ссылки на скачивание.

Страница со словарями для атаки и их описание: https://kali.tools/?p=1896

(@mial)

Участник Admin

Присоединился: 4 года назад

Сообщения: 267

Topic starter

08/12/2018 11:29 дп

Подборка словарей с сайта WirelessHack.org [Словари для взлома Wi-Fi]

На сайте WirelessHack.org собраны словари, которые уже некоторое время болтаются здесь и там.

Страница с описанием: https://www.wirelesshack.org/wpa-wpa2-word-list-dictionaries.html

В том числе, там словари:

- BIG-WPA-LIST-1 (размер 247MB)

- BIG-WPA-LIST-2 (размер 307MB)

- BIG-WPA-LIST-3 (размер 277MB)

- Darkc0de.lst (размер 17.4MB) — это был дефолтный словарь в Backtrack 5

- Rockyou.txt (размер 133MB) — дефолтный словарь в Kali Linux

- Names (размер 3.7MB) — имена и варианты имён

Кроме них ещё довольно много словарей, в общей сложности на 8.5 Гигабайт. Если вы нечасто используете словари, то рекомендуется их сжать для хранения — они представляют собой обычные текстовые файлы, которые очень хорошо сжимаются — после архивации они будут занимать примерно в 10 раз меньше места.

Magnet ссылка:

magnet:?xt=urn:btih:6c89df058f71559dec6c5c7c9f2cb419182b3294&dn=Collection+of+Wordlist+%28Dictionaries%29+for+cracking+WiFi+WPA/WPA2&tr=udp%3A//tracker.leechers-paradise.org%3A6969&tr=udp%3A//zer0day.ch%3A1337&tr=udp%3A//tracker.coppersurfer.tk%3A6969&tr=udp%3A//public.popcorn-tracker.org%3A6969

Торрент файл прикреплён внизу этого поста.

Перейти к контенту

Если вы читаете нас регулярно то наверняка уже знаете что одной из техник взлома является брут форс. Но для того чтобы успешно выполнить такую атаку нам нужен очень хороший wordlist(тоесть тот подбор слов в котром может содержатся пароль жертвы). Хочю добавить что ни одна брут форс атака не может быть запущена без Wordlist. Как создать простой Wordlist с Crunch мы уже написали, но как создать прям хорошии екземпляр возникает вопрос у многих хакеров которые ищут уже готовые или даже покупают их! Но зачем когда можно сохдать свой собстенный.

Для начало установите crunch если его у вас нету.

apt-get install crunch

Чтобы ознакомится с мануалом crunch где описано что и как пишем

man crunch

Базовый синтаксис для crunch выглядит следующим образом:

crunch <min> <max> <characterset> -t <pattern> -o <output filename>

@ - строчные буквы

, - прописные буквы

% - цифры

^ - специальные символы

Но как же нам создать wordlist с комбинацией слов которые нам нужны? Приведу пару примеров

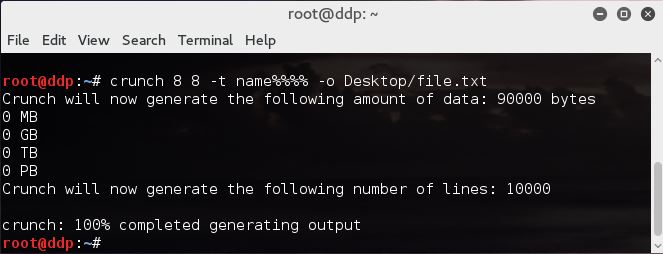

crunch 8 8 -t name%%%% -o Desktop/file.txt

8 8 длина нашего стринга, -t синтакса создание файла, -o где будет сохраниться наш файл.

В данном случае у нас будет генерироваться такой файл:

Стринг из 8-ми букв, первые 4 буквы будут name остальные 4 будут цифры от 0000 до 9999

crunch 7 7 -t ,%abc%^ -o Desktop/fil.txt

crunch 8 8 -t %%,@@@@^ -d 2% -b 99mb -o START

crunch будет генерировать 8-ми символьную строку начиная с 000A в отдельные файлы по 99mb.

Немогу не напомнить вам что данный метод не устарел и весьмо эффективен против незащищенных сайтов и полезен при создание Wordlista для взлома Wifi.

Статя предоставлена в ознакомительных целях и никак не призывает к действию.

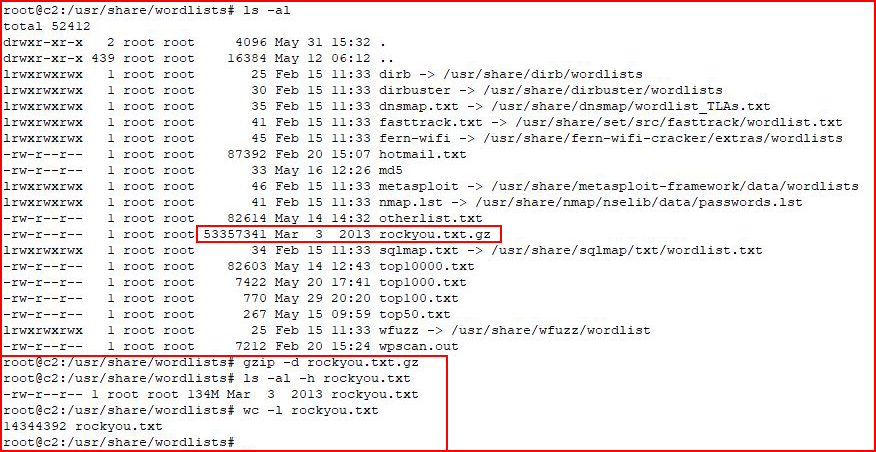

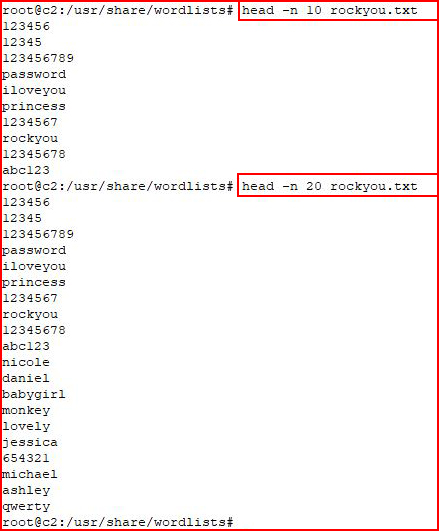

The stock Kali Linux distribution contains a number of password and word lists. The most notable password list, RockYou, is from a breach that occurred in 2009. The biggest revelation to come from this breach was the frequency of the most basic passwords. The top five most used passwords in RockYou are:

123456

12345

123456789

password

iloveyou

In total, there were 32 million passwords in the RockYou breach but in the Kali version of this list, there are only 14 million passwords.

On a brand new installation of Kali Linux, you can find the RockYou password list under: /usr/share/wordlists/rockyou.txt.gzTo extract this list: gzip -d rockyou.txt.gz

When the file is finished extracting, we should end up with: rockyou.txt

The total size of this file is 134MB — of text. It’s huge. As I mentioned previously, it contains over 14 million passwords. To use this file in its whole form is a last resort but we can easily create smaller lists using the head command. The RockYou list is in order of most used passwords and if we use head to extract the first 10, first 100, first 1000, or first 10000, we are literally getting the most popular in order.

Depending upon the specific situation, the speed at which we process through our list will vary greatly. If we’re using the entire RockYou list for cracking a sha512crypt hash using a basic Graphics Processing Unit (GPU), we could be waiting for a very long time. This is a situation where we might use the top 100, top 1000, or even top 10000 before we resort to the entire list. If the hash is MD5, the process will move along much faster and we might want to start with a larger list. I have multiple lists already generated and I decide which list to use based on the situation.

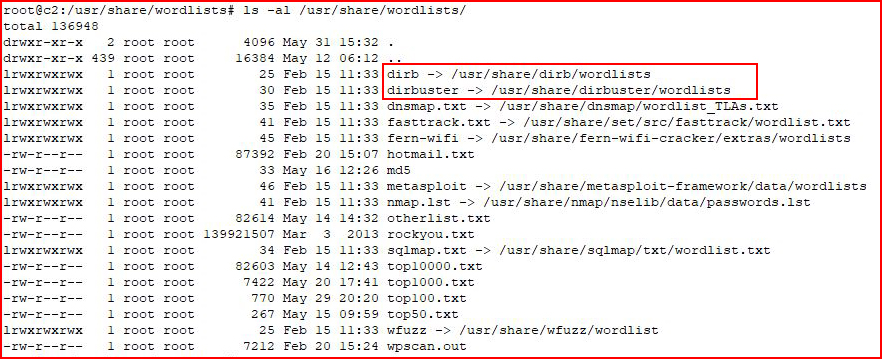

Word lists really aren’t much different and we can find those under: /usr/share/wordlists/[SOME DIRECTORY]

The two most common locations:

/usr/share/wordlists/dirb

/usr/share/wordlists/dirbuster

There are some pretty solid lists in both of these directories and I like to combine them into one larger list. Again, like the RockYou list, bigger is not necessarily better but if I’m looking for the sledgehammer, I’ll go for the combined list.

Up until now, I’ve been talking like password lists and word lists are separate entities but they are essentially the same — they are lists. For the sake of convenience, and not necessarily betterment, we are using these stock lists. Taking a more targeted approach might be a better option.

Indulge me for a moment as I go off on a tangent —

IBM’s first CEO was Thomas J. Watson. If you look throughout IBM, you will see the name Watson appear in a number of forms. A Google search for «IBM Watson» brings up their «question-answering computer system«. I first learned of the name Watson from ns.watson.ibm.com which is an IBM name server I used for many years because it was very reliable — that is until it stopped taking public DNS requests.

The point being that it’s not uncommon to see words and names recycled throughout a business. Server names, directory names, and passwords, could all be names gleaned from a company website. With the name Watson being so prevalent throughout the IBM world, how many passwords do you think had some variation of Watson?

Back on point —

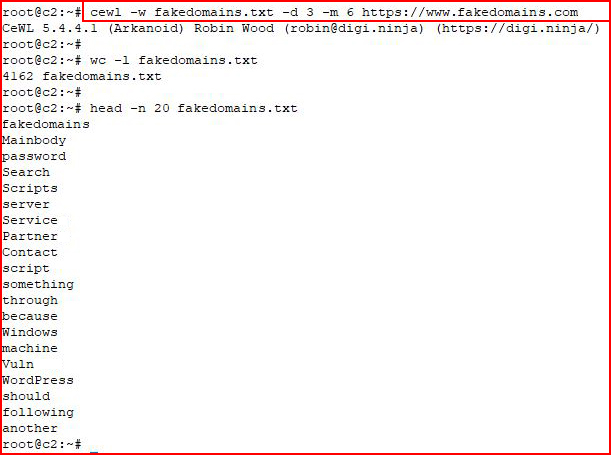

At the very least, if I’m fuzzing or performing a brute force attack, among the lists I’m using is one that I’ve generated from the company’s public facing sites uing Cewl:

cewl -w fakedomains.txt -d 3 -m 6 https://www.fakedomains.com

-w = output file

-d = depth

-m = minimum word length

Using wc, we created a list with 4162 words. When we look at the first 20, it looks like a word list! We can mutate this list in a number of ways but for now, let’s stick to the basics. When I grep through my largest word list and RockYou, I’m already finding words in our targeted list that do not appear in either of the larger lists. 4162 goes a lot faster than 14 million!

┌──(kali㉿kali)-[~/Documents/offshore/joe-lpt]

└─$ secretsdump.py local -sam SAM -security SECURITY -system SYSTEM

Impacket v0.9.24.dev1+20210609.121058.90ce4b7d — Copyright 2021 SecureAuth Corporation

[*] Target system bootKey: 0x8d1b3bcb293ec2bacf262ca05e9827c9

[*] Dumping local SAM hashes (uid:rid:lmhash:nthash)

Administrator:500:tso3b987b51404eeaad3b435b51404ee:49a159d455162a975ead15763e45817e:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:97d6cfe0d16ae931b73c97d7e0c089c0:::

DefaultAccount:503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c98d7e0c089c0:::

WDAGUtilityAccount:504:aad3b435b51404eeaad3b435b51404ee:7025790b5bb6b1c75aff52f9fd307ce1:::

user:1001:aad3b435b51404eeaad3b943b799354ee:4568151a41ac1b353f40f4dc7f90f19d:::

[*] Dumping cached domain logon information (domain/username:hash)

dpapi_machinekey:0x74fc9763584fe15e438782383249a92a395e18d5

dpapi_userkey:0x3fc57e5af5f687620a96c987638dca9c1dd382d3

0000 0C EF 72 8A 43 7E B4 55 55 BE ED 92 C6 D9 01 11 ..r.C~.UU…….

0010 DA 01 E1 C2 E3 83 93 D6 A9 B3 75 42 64 F6 43 86 ……….uBd.C.

0020 4B 57 29 42 05 FF 94 D7 9E A9 44 9A DE 97 89 FB KW)B……D…..

0030 9E 0E A6 86 DB C9 2E 44 6E A7 08 29 D4 F4 FD 66 …….Dn..)…f

NL$KM:0cef728a437eb45555beed92c6d90111da01e1c2e38393d6a9b3754264f643864b98768792ff94d79ea9449ade9789fb9e0ea686dbc92e446ea93264d4f4fd66