Макровирус – это вредоносная программа, которая может заразить любое программное обеспечение, написанное на макроязыке, среди которых такие программы Microsoft Office, как Word и Excel . Макро-вирус использует преимущества макросов, которые запускаются в приложениях Microsoft Office. Самый простой способ защитить себя от этой формы вредоносного ПО – отключить макросы в программах Office.

Вредоносные программы на основе макросов вернулись и снова стали популярными. Поэтому корпорация Майкрософт выпустила новое обновление групповой политики для всех клиентов Office 2016 в сети, которое блокирует загрузку исходных макросов из Интернета в сценариях с высоким риском и, таким образом, помогает администраторам предприятия предотвращать риск макросов.

Если значок файла изменился, или вы не можете сохранить документ, или в вашем списке макросов появляются новые макросы, вы можете предположить, что ваши документы были заражены макровирусом.

Если вы используете хорошее защитное программное обеспечение, шансы получить макровирус минимальны, если только вы не нажмете на зараженный документ или файл. Таким образом, если в результате неудачного поворота событий ваш компьютер Windows заразится макровирусом, то, выполнив эти шаги по удалению макровируса, вы сможете избавиться от вредоносного ПО.

Содержание

- Запустить антивирусное сканирование

- Ремонт офиса

- Удалить макровирус в Word вручную

- Удаление макровируса в Excel

Запустить антивирусное сканирование

В настоящее время все популярные антивирусные программы способны выявлять и удалять макровирус. Таким образом, выполнение глубокого сканирования с помощью программного обеспечения безопасности обязательно полностью удалит макровирус.

Ремонт офиса

Если вы обнаружите, что установка Office не работает нормально, после удаления макровируса вам может потребоваться восстановить Office.

Удалить макровирус в Word вручную

Если вы подозреваете, что ваша программа Word была заражена макро-вирусом, сначала нажмите клавишу Shift , а затем значок, чтобы открыть файл. Это откроет файл Word в безопасном режиме, что предотвратит запуск автоматических макросов и, следовательно, не позволит запустить макровирус. Теперь следуйте инструкциям, изложенным в KB181079. Статья KB может быть устаревшей, но она покажет вам направление работы.

Удаление макровируса в Excel

Макро-вирусы PLDT/CAR/SGV могут заражать документы Excel. Инструкции, написанные в KB176807, могут показать вам направление работы, если вам нужно удалить макровирус вручную.

Это руководство по удалению вредоносных программ содержит общие советы, которые могут помочь вам удалить вирус с компьютера Windows.

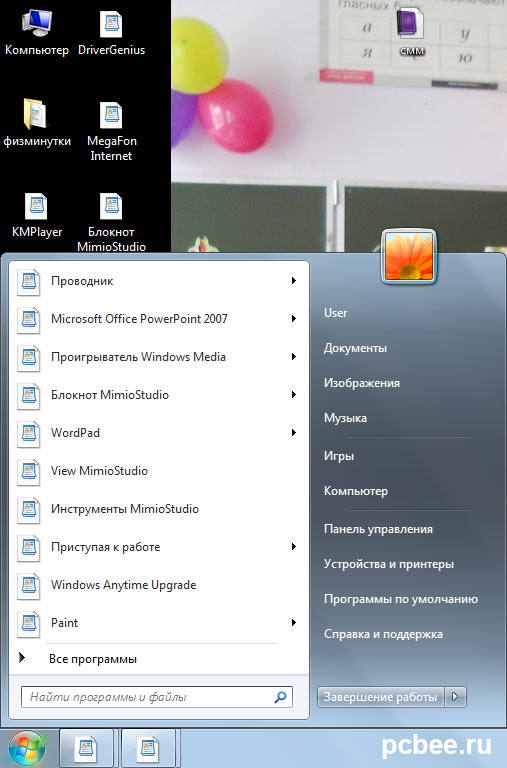

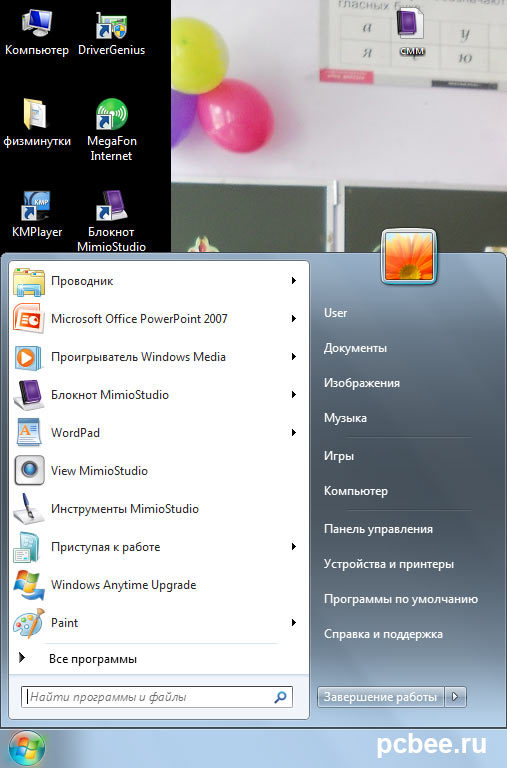

В один прекрасный момент, может случиться так, что все программы, которые вы пытаетесь запустить на своем компьютере, открываются при помощи приложения Блокнот или WordPad. В конкретно взятом случает, на ноутбуке ASUS, работающем под управлением операционной системы Windows 7 домашняя базовая, все программы открывались в WordPad.

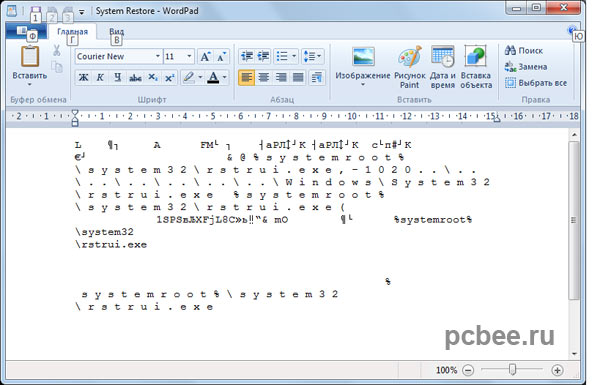

От владельца ноутбука удалось узнать, что проблема появилась после установки приложения MimioStudio. При загрузке в безопасном режиме, ситуация не менялась. Теоретически, можно было бы запустить Восстановление системы, но на практике, появлялось все тоже окно WordPad.

Чтобы решить проблему, необходимо внести изменения в системный реестр Windows 7. Для этого необходимо загрузить и запустить на выполнение два файла реестра:

- восстановление ассоциаций ярлыков

- восстановление ассоциаций исполняемых файлов (файлов .exe)

После запуска файлов согласитесь на внесение изменений в системный реестр. Перезагрузите компьютер. После проделанных операций, все должно вернуться на круги своя.

Данное решение подойдет и в тех случаях, когда программы запускаются при помощи приложений отличных от Блокнота и WordPad.

Евгений Раамат

- wordpad

- блокнот

- ярлыки

Эксперты в сфере кибербезопасности обнаружили новый тип вирусов, которые заражают персональные компьютеры без наличия макросов. Вредоносные программы проникают в устройства пользователей с помощью документов Microsoft Office.

По мнению специалистов портала ARStechnica, злоумышленники применяют технологию Dynamic Data Exchange. С её помощью текстовые документы используются для выполнения кода, который скрывается в других файлах.

- Как вирусы прячутся в документах Microsoft Office

- Принцип функционирования макровирусов для Microsoft Office

- Как отыскать объект подмены

- Выводы

Базовую схему можно описать следующим образом: документ открывается пользователем, файл подключается к удаленным серверам, а после этого загружает и устанавливает на ПК первую часть вредоносного программного обеспечения. Антивирусные утилиты не видят какой-либо опасности на этом этапе.

После того, как подобная возможность взлома была обнаружена, корпорация Microsoft опубликовала данные о том, как пользователи могут защищаться от атак, осуществляемых с помощью пакета Microsoft Office. Наиболее эффективный способ обеспечить безопасность – быть предельно осторожным с неизвестными уведомлениями, отображающимися во время открытия документов Microsoft Office.

Если существует потенциальная опасность, перед пользователями откроется диалоговое окно следующего вида.

После того, как пользователи кликнут по кнопке «Yes», отобразится следующая подсказка.

Необходимо четко понимать, что вирус начнёт загружаться только после того, как человек два раза кликнет по кнопке «Yes».

Помимо всего прочего инструкция от специалистов корпорации Microsoft содержит в себе информацию о том, как продвинутые пользователи могут самостоятельно модифицировать параметры реестра операционной системы Windows, а также деактивировать функцию автоматического обновления данных из одного файла в другой.

Большая часть макровирусов для Microsoft Word сразу после запуска переносит свой код внутрь глобальных макросов конкретного файла. После закрытия программы каждый глобальный макрос записывается в отдельный DOT-файл. В результате этого получается так, что вредоносное программное обеспечение активируется тогда, когда Microsoft Word начинает загрузку глобальных макросов.

Далее вирус переопределяет один или сразу несколько классических макросов, а также перехватывает команды, необходимые для взаимодействия с документами. Во время вызова таких команд документы, к которым идёт обращение, заражаются. Одновременно с этим все файлы конвертируются в формат «Template», что запрещает дальнейшую модификацию формата документа.

Еще один метод внедрения вредоносного программного обеспечения основывается на так именуемых файлах «Add-in» – это служебные дополнения к пакету Microsoft Office. Так «NORMAL.DOT» не модифицируется, а при запуске программы загружаются вирусные макросы. Данный метод буквально целиком копирует заражение глобальных макросов.

Важно! Вирус также может быть внедрён в те документы, которые располагаются в корне каталога «STARTUP». В такой ситуации Microsoft Word в автоматическом режиме подгружает шаблонные файлы из данного каталога.

Для выявления «дырявости» своего «Офиса», необходимо выполнить несложный этап подмены и самостоятельно прощупать уязвимость. Нужно запустить Microsoft Word, не ниже версии 2013, потому как потребуется абсолютная поддержка ISO/IEC, а затем открыть вкладку «Вставка».

В открывшемся окне в строке рядом с пунктом YouTube можно просто вписать слово «Видео», а далее выбрать любое понравившееся изображение. Вставка видео будет отображена при помощи традиционной «превьюшки». Файл необходимо сохранить и закрыть.

Обратите внимание! Размер созданного документа очень редко меняется и составляет всего лишь несколько десятков килобайт. Это может значить лишь одно – ролик не сохраняется локально, а лишь запрашивается из сети по имеющейся ссылке.

Следующий шаг – открытие «внутренностей» файла. Пользователям нужно изменить расширение на ZIP, а затем открыть получившийся документ с помощью любого архиватора.

После открытия содержимого в папке word нужно отыскать файл под названием document.xml. Его необходимо разархивировать и открыть для последующего редактирования. Для этого можно использовать стандартную программу «Блокнот».

Данный файл будет содержать в себе данные о том, что в его теле класс называется wp15:webVideoPr. Необходимо найти данную секцию и внимательно просмотреть её содержимое.

В атрибуте embeddedHtml присутствует iframe YouTube, который выполняется при смене расширения на HTML. А это и есть та самая уязвимость!

Главный источник вредоносного программного обеспечения, как и всегда – это всемирная паутина. Наибольшая численность заражения происходит во время обмена документами Microsoft Word. Пользователь этого популярного редактора с наличием макровируса, сам того не подозревая, пересылает заражённые файлы своим адресатам, а они распространяют их дальше.

Во второй половине июля 2019 года компания Microsoft выпустила очередное обновление для пакета Microsoft Office. По словам разработчиков, проблема вирусной уязвимости Word-документов была полностью исправлена.

Стоит отметить интересный факт, свидетельствующий о том, что для более чем 80% выявленных уязвимостей «заплатки» разрабатываются и становятся доступны уже в день их обнаружению. Именно по этой причине необходимо регулярно обновлять используемую операционную систему и программное обеспечение.

Дайте знать, что вы думаете по этой теме материала в комментариях. За комментарии, лайки, дизлайки, подписки, отклики низкий вам поклон!

Восстановление файлов и лечение вируса шифровальщика

Лечение вируса шифровальщика. Все чаще компьютеры подвергаются атакам вирусов. Есть вирусы, которые поражают браузеры, загрузчики системы, определенные программы и даже компьютерное железо. Не меньший вред наносят вирусы шифровальщики, которые шифруют файлы Word, Excel, базу 1C, электронные ключи, документы налоговой и пенсионного фонда.

И если в организации нет опытного программиста, то чаще всего все эти документы становятся безвозвратно потерянными. Самое простое, что можно сделать в этом случае, — это переустановить операционную систему. Такой вирус может прийти по электронной почте и распространиться по локальной сети за очень короткое время.

О том, как можно восстановить файлы после «работы» такого вируса нам сегодня расскажет Антон Севостьянов, который работает системным администратором, и практически каждый день сталкивается с различными компьютерными проблемами, которые могут коснуться любого из нас. Сегодня же речь пойдет о вирусах-шифровальщиках.

Мнение эксперта

Витальева Анжела, консультант по работе с офисными программами

Со всеми вопросами обращайтесь ко мне!

Задать вопрос эксперту

Такой генератор создает для каждой новой копии вируса свой собственный расшифровщик, отличный от всех остальных, но выполняющий ту же функцию. Если же вам нужны дополнительные объяснения, обращайтесь ко мне!

Так Stealth-вирусы скрываются от опытного пользователя и многих антивирусных средств, которые осуществляют ранний поиск вирусов по изменениям длин файлов контрольных сумм и содержимого загрузочных секторов.

Характеристика заражения разными видами компьютерных вирусов / Справочник: Бингоскул

Способ, при котором вирус дописывается в конец файла и изменяет у COM-файла первые несколько байт, а у EXE-файла — несколько полей заголовка, часто называется стандартным способом заражения файлов.

Календарь событий

Ежегодная конференция КОД ИБ | ПЕРМЬ 2023

Код ИБ — экосистема проектов с самым широким охватом ИБ-профессионалов. Региональная. Подробнее

Вебинар «Защита интеллектуальных систем учета электроэнергии»

Компания Infotecs приглашает 14 апреля с 10.00 до 11.00 на вебинар «Защита интеллектуальных систем. Подробнее

Вебинар «Резервное копирование и хранение данных с Киберпротект»

ГК «Перемена» с компанией «Киберпротект» приглашают вас 14 апреля 2023г. в 11:00 (мск) на. Подробнее

Гайд-вебинар от «СёрчИнформ»: как решать ИБ-задачи с помощью SIEM

«СёрчИнформ» приглашает специалистов по ИТ и информационной безопасности, на бесплатный. Подробнее

Вебинар «Импортозамещение в Информационной безопасности: что происходит на рынке, обзор конкретных ИБ-продуктов»

Вебинар «Импортозамещение в Информационной безопасности: что происходит на рынке, обзор. Подробнее

Вебинар «Что делать, если импортные СЗИ стали ключевым риском вашей АСУ ТП?»

Вебинар «Что делать, если импортные СЗИ стали ключевым риском вашей АСУ ТП» состоится 14. Подробнее

Вебинар «Автоматизация защиты персональных данных»

О вебинаре В Госдуму внесен законопроект об усилении защиты персональных данных россиян. Подробнее

Семинар: Security Roadshow 2023

Приглашаем Вас 14 апреля 2023 года (начало в 13:00) принять участие в семинаре, тематика которого. Подробнее

Восстановление файлов и лечение вируса шифровальщика

Zip File, мамкины хацкеры. Сегодня я расскажу вам, как злоумышленники прячут ссылки на вредоносное программное обеспечение и фишинговые сайты прямо в word’овских документах. Данный метод маскировки настолько хорош, что может поставить в тупик, даже прожжённого офисного планктона.

Мнение эксперта

Витальева Анжела, консультант по работе с офисными программами

Со всеми вопросами обращайтесь ко мне!

Задать вопрос эксперту

жестком диске, на котором устанавливается сама операционная система включена функция защиты системы Мой компьютер ПКМ Свойства Дополнительные параметры системы Защита системы С Включено. Если же вам нужны дополнительные объяснения, обращайтесь ко мне!

Вредоносные приложения появились в 1960-х годах, вирусы – в 80-х годах. При заражении компьютера они способны нанести непоправимый вред хранимой на дисках информации, подчинить аппаратные ресурсы ПК воле автора зловредной программы. Рассмотрим основные способы заражения ПК и виды проявления деятельности вирусов.

Тест по информатике на тему Компьютерные вирусы и антивирусные программы

Так Stealth-вирусы скрываются от опытного пользователя и многих антивирусных средств, которые осуществляют ранний поиск вирусов по изменениям длин файлов контрольных сумм и содержимого загрузочных секторов.

Меры профилактики заражения ПК вирусом

При комплексном подходе предотвратить инфицирование системы реально. Кратко перечислим меры защиты личной информации от компьютерных вирусов.

- Использование подлинной версии надёжного антивирусного продукта.

- Загрузка бесплатных приложений только с официальных сайтов с предварительной проверкой объектов в облаке, например, на Virustotal.

- Работа в операционной системе из-под учётной записи с ограниченными правами.

- Проверка ссылок в сообщениях на почте и мессенджерах на безопасность.

- Регулярное обновление операционной системы, баз антивируса.

- Периодическое сканирование дисков.

- Отключение автозапуска съемных накопителей.

- Использование брандмауэра, VPN.

- Блокировка всплывающих окон в браузере.

- Использование расширений для удаления рекламы.

Во избежание заражения не стоит кликать по рекламе, скачивать взломанные программы, патчи к ним, посещать сайты с плохой репутацией.

Мнение эксперта

Витальева Анжела, консультант по работе с офисными программами

Со всеми вопросами обращайтесь ко мне!

Задать вопрос эксперту

Таким образом, код вируса присутствует в системе в единственном экземпляре, а все зараженные файлы всего лишь подключают его. Если же вам нужны дополнительные объяснения, обращайтесь ко мне!

Вирусы, которые распространяются в компьютерной сети и не изменяют файлы или секторы дисков. Они проникают в память компьютера из компьютерной сети, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Такие вирусы иногда создают рабочие файлы на дисках системы, но могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти).

НОУ ИНТУИТ | Лекция | Классификация вирусов

- Вирусы – им присущи все перечисленные выше признаки.

- Рекламное ПО – во вкладках браузера, на рабочем столе, в разных программах появляется однообразная реклама.

- Шпионы – маскируются, могут изменять настройки безопасности, блокировать выход в интернет.

- Вымогатели – блокируют доступ к диску, препятствуют загрузке ОС, рабочего стола. Просят перевести деньги за код для расшифровки данных.

- Боты – задействуют аппаратные возможности ПК в целях злоумышленника, обычно – участие в бот-сетях для организации DDoS-атак.

- Руткиты – получают удалённый доступ к ПК, управляют им в фоне.

- Трояны – имеют обширный спектр проявлений.

- Майнеры – сильно нагружают видеокарту, процессор. Одни – всегда, другие – во время простоя компьютера.

Лечение зашифрованных файлов / Подробнее.http://www.drweb.ru / Поддержка / Антивирусная лаборатория Модификации вируса пишут часто, по этому работники антивирусных программ не успевают разрабатывать дешифраторы.

| Вид вредоноса | Как работает |

| Файловый | Встраивается в исполняемый файл, активируется при его выполнении. |

| Загрузочный | Прописывается в загрузочный сектор накопителя. |

| Макровирус | Макрокоманды, заражающие документы Word, Excel. |

| Драйверный | Инфицируют драйверы. |

| Сетевой | Распространяются по сети, в виде вложений в электронные письма. |

Эксперты по кибербезопасности обнаружили новый вирус, способный заразить устройство без макросов. Проникновение вредоносного ПО происходит через документ Microsoft Office.

Как уточняет портал ARStechnica, хакеры используют механизм Dynamic Data Exchange (DDE). Он позволяет использовать файлы Word для того, чтобы выполнять код, скрытый в другом файле.

Схема такова: пользователь открывает документ, файл подключается к удаленному серверу, подгружает и устанавливает на компьютер первую часть вируса. Защитные программы при этом не срабатывают.

После того, как стало известно о такой возможности взлома, Microsoft опубликовала информацию о том, как пользователям Office защититься от таких атак. Самый простой способ оставаться в безопасности — быть осторожными с незнакомыми сообщениями, которые отображаются при открытии документа.

При потенциальной опасности откроется вот такое диалоговое окно:

Если пользователь нажмет «Yes», следует подсказка:

Загрузка вируса начнется только после того, как пользователь два раза ответит «Да».

Также в инструкции от Microsoft говорится о том, как технически продвинутые пользователи могут самостоятельно изменить настройки в реестре Windows и отключить автоматическое обновление данных из одного файла в другой.