Эксперты в сфере кибербезопасности обнаружили новый тип вирусов, которые заражают персональные компьютеры без наличия макросов. Вредоносные программы проникают в устройства пользователей с помощью документов Microsoft Office.

По мнению специалистов портала ARStechnica, злоумышленники применяют технологию Dynamic Data Exchange. С её помощью текстовые документы используются для выполнения кода, который скрывается в других файлах.

- Как вирусы прячутся в документах Microsoft Office

- Принцип функционирования макровирусов для Microsoft Office

- Как отыскать объект подмены

- Выводы

Базовую схему можно описать следующим образом: документ открывается пользователем, файл подключается к удаленным серверам, а после этого загружает и устанавливает на ПК первую часть вредоносного программного обеспечения. Антивирусные утилиты не видят какой-либо опасности на этом этапе.

После того, как подобная возможность взлома была обнаружена, корпорация Microsoft опубликовала данные о том, как пользователи могут защищаться от атак, осуществляемых с помощью пакета Microsoft Office. Наиболее эффективный способ обеспечить безопасность – быть предельно осторожным с неизвестными уведомлениями, отображающимися во время открытия документов Microsoft Office.

Если существует потенциальная опасность, перед пользователями откроется диалоговое окно следующего вида.

После того, как пользователи кликнут по кнопке «Yes», отобразится следующая подсказка.

Необходимо четко понимать, что вирус начнёт загружаться только после того, как человек два раза кликнет по кнопке «Yes».

Помимо всего прочего инструкция от специалистов корпорации Microsoft содержит в себе информацию о том, как продвинутые пользователи могут самостоятельно модифицировать параметры реестра операционной системы Windows, а также деактивировать функцию автоматического обновления данных из одного файла в другой.

Большая часть макровирусов для Microsoft Word сразу после запуска переносит свой код внутрь глобальных макросов конкретного файла. После закрытия программы каждый глобальный макрос записывается в отдельный DOT-файл. В результате этого получается так, что вредоносное программное обеспечение активируется тогда, когда Microsoft Word начинает загрузку глобальных макросов.

Далее вирус переопределяет один или сразу несколько классических макросов, а также перехватывает команды, необходимые для взаимодействия с документами. Во время вызова таких команд документы, к которым идёт обращение, заражаются. Одновременно с этим все файлы конвертируются в формат «Template», что запрещает дальнейшую модификацию формата документа.

Еще один метод внедрения вредоносного программного обеспечения основывается на так именуемых файлах «Add-in» – это служебные дополнения к пакету Microsoft Office. Так «NORMAL.DOT» не модифицируется, а при запуске программы загружаются вирусные макросы. Данный метод буквально целиком копирует заражение глобальных макросов.

Важно! Вирус также может быть внедрён в те документы, которые располагаются в корне каталога «STARTUP». В такой ситуации Microsoft Word в автоматическом режиме подгружает шаблонные файлы из данного каталога.

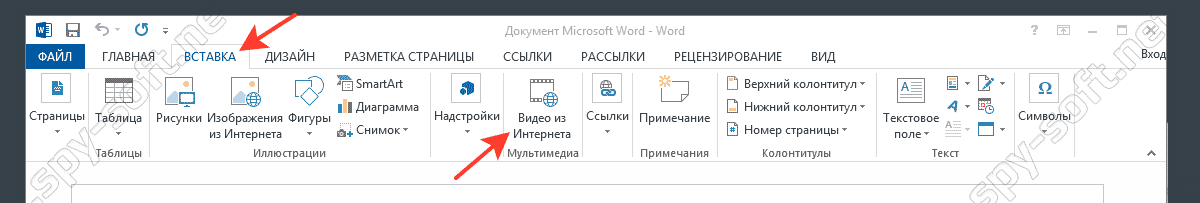

Для выявления «дырявости» своего «Офиса», необходимо выполнить несложный этап подмены и самостоятельно прощупать уязвимость. Нужно запустить Microsoft Word, не ниже версии 2013, потому как потребуется абсолютная поддержка ISO/IEC, а затем открыть вкладку «Вставка».

В открывшемся окне в строке рядом с пунктом YouTube можно просто вписать слово «Видео», а далее выбрать любое понравившееся изображение. Вставка видео будет отображена при помощи традиционной «превьюшки». Файл необходимо сохранить и закрыть.

Обратите внимание! Размер созданного документа очень редко меняется и составляет всего лишь несколько десятков килобайт. Это может значить лишь одно – ролик не сохраняется локально, а лишь запрашивается из сети по имеющейся ссылке.

Следующий шаг – открытие «внутренностей» файла. Пользователям нужно изменить расширение на ZIP, а затем открыть получившийся документ с помощью любого архиватора.

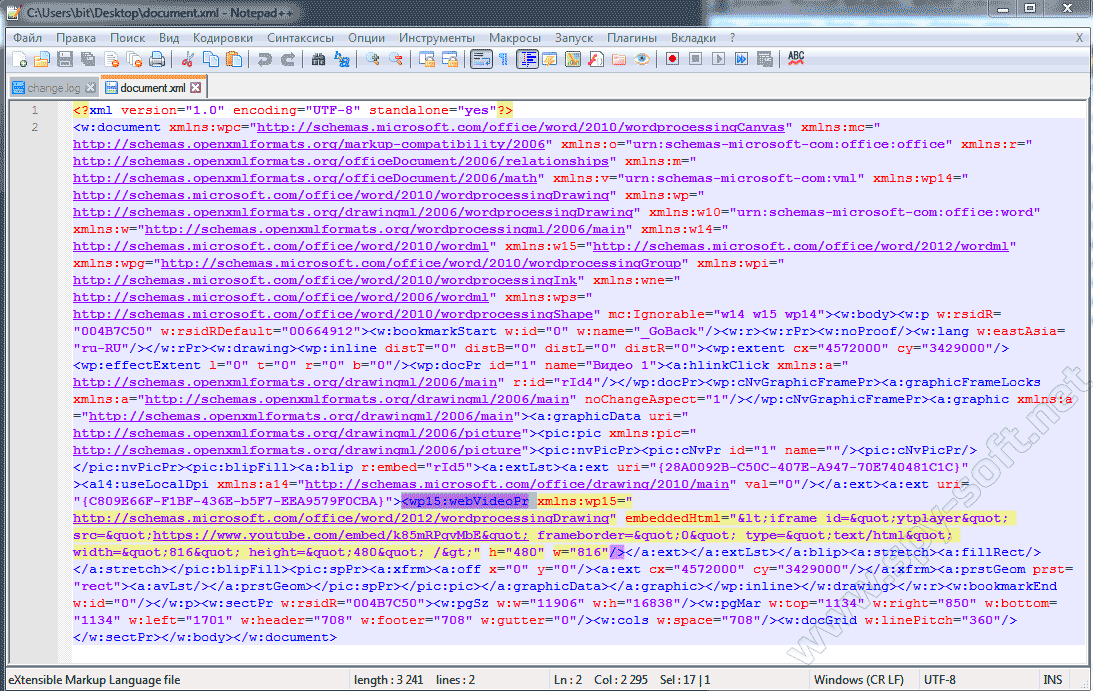

После открытия содержимого в папке word нужно отыскать файл под названием document.xml. Его необходимо разархивировать и открыть для последующего редактирования. Для этого можно использовать стандартную программу «Блокнот».

Данный файл будет содержать в себе данные о том, что в его теле класс называется wp15:webVideoPr. Необходимо найти данную секцию и внимательно просмотреть её содержимое.

В атрибуте embeddedHtml присутствует iframe YouTube, который выполняется при смене расширения на HTML. А это и есть та самая уязвимость!

Главный источник вредоносного программного обеспечения, как и всегда – это всемирная паутина. Наибольшая численность заражения происходит во время обмена документами Microsoft Word. Пользователь этого популярного редактора с наличием макровируса, сам того не подозревая, пересылает заражённые файлы своим адресатам, а они распространяют их дальше.

Во второй половине июля 2019 года компания Microsoft выпустила очередное обновление для пакета Microsoft Office. По словам разработчиков, проблема вирусной уязвимости Word-документов была полностью исправлена.

Стоит отметить интересный факт, свидетельствующий о том, что для более чем 80% выявленных уязвимостей «заплатки» разрабатываются и становятся доступны уже в день их обнаружению. Именно по этой причине необходимо регулярно обновлять используемую операционную систему и программное обеспечение.

Дайте знать, что вы думаете по этой теме материала в комментариях. За комментарии, лайки, дизлайки, подписки, отклики низкий вам поклон!

Содержание

- 2.3 Макровирусы

- 2.3.1. Word-, Excel-, Office 97-вирусы

- Вирусы в документах — макровирусы.

- MS Word/Excel/Office — вирусы:общие сведения

- MS Word/Excel/Office -вирусы: принципы работы

- Алгоритм работы макровирусов для Word

- Обнаружение макровируса

- Восстановление пораженных объектов

- Откуда берутся вирусы и как избежать заражения

2.3 Макровирусы

Макровирусы (macro viruses) являются программами на языках (макроязыках), встроенных в некоторые системы обработки данных (текстовые редакторы, электронные таблицы и т. д.). Для своего размножения такие вирусы используют возможности макроязыков и при их помощи переносят себя из одного зараженного файла (документа или таблицы) в другие. Наибольшее распространение получили макровирусы для Microsoft Word, Excel и Office 97.

Для существования вирусов в конкретной системе необходимо наличие встроенного в систему макроязыка с возможностями:

1) привязки программы на макроязыке к конкретному файлу;

2) копирования макропрограмм из одного файла в другой;

3) получения управления макропрограммой без вмешательства пользователя (автоматические или стандартные макросы).

Данным условиям удовлетворяют редакторы Microsoft Word, Office 97 и AmiPro, а также электронная таблица Excel. Эти системы содержат в себе макроязыки (Word — Word Basic, Excel и Office 97 — Visual Basic), a также:

1) макропрограммы привязаны к конкретному файлу (AmiPro) или находятся внутри файла (Word, Excel, Office 97);

2) макроязык позволяет копировать файлы (AmiPro) или перемещать макропрограммы в служебные файлы системы и редактируемые файлы (Word, Excel, Office 97);

3) при работе с файлом при определенных условиях (открытие, закрытие и т. д.) вызываются макропрограммы (если таковые есть), которые определены специальным образом (AmiPro) или имеют стандартные имена (Word, Excel, Office 97).

Эта особенность макроязыков предназначена для автоматической обработки данных в больших организациях или в глобальных сетях и позволяет организовать так называемый «автоматизированный документооборот». С другой стороны, возможности макроязыков таких систем позволяют вирусу переносить свой код в другие файлы и заражать их.

На сегодняшний день известны четыре системы, для которых существуют вирусы, — Microsoft Word, Excel, Office 97 и AmiPro. В этих системах вирусы получают управление при открытии или закрытии зараженного файла, перехватывают стандартные файловые функции и затем заражают файлы, к которым каким-либо образом идет обращение. По аналогии с MS-DOS можно сказать, что большинство макровирусов являются резидентными: они активны не только в момент открытия/закрытия файла, но до тех пор, пока активен сам редактор.

2.3.1. Word-, Excel-, Office 97-вирусы

Общие сведения. Физическое расположение вируса внутри файла зависит от его формата, который в случае продуктов Microsoft чрезвычайно сложен. Все файлы-документы Word, Office 97 или таблицы Excel представляют собой последовательность блоков данных (каждый из которых также имеет свой формат), объединенных между собой при помощи большого количества служебных данных. Этот формат носит название OLE2 — Object Linking and Embedding. Структура файлов Word, Excel и Office 97 напоминает усложненную дисковую файловую систему DOS: «корневой каталог» файла-документа или таблицы указывает на основные подкаталоги различных блоков данных, несколько таблиц FAT содержат информацию о расположении блоков данных в документе и т. д.

Более того, система Office Binder, поддерживающая стандарты Word и Excel позволяет создавать файлы, одновременно содержащие один или несколько документов в формате Word и одну или несколько таблиц в формате Excel. При этом Word-вирусы способны поражать Word-документы, a Excel-вирусы — Excel-таблицы, и все это возможно в пределах одного дискового файла. То же справедливо и для Office 97.

По причине такой сложности форматов файлов Word, Excel и Office 97 представить расположение макровируса в файле можно лишь схематично (см. рис. 2.11).

Следует отметить, что Word версий 6 и 7 позволяет шифровать имеющиеся в документе макросы. Таким образом, некоторые Word-вирусы присутствуют в зараженных документах в зашифрованном (Execute only) виде.

Большинство известных вирусов для Word несовместимы с национальными (в том числе с русской) версиями Word или, наоборот, рассчитаны только на локализованные версии Word и не работают под английской версией. Однако вирус в документе все равно остается активным и может заражать другие компьютеры с установленной на них соответствующими версиями Word.

Рис. 2.11 Расположение макровируса • файле

Вирусы для Word могут заражать компьютеры любого класса, а не только IBM PC. Заражение возможно в том случае, если на данном компьютере установлен текстовый редактор, полностью совместимый с Microsoft Word версии 6 или 7 (например, MS Word for Macintosh). To же справедливо для Excel и Office 97.

Следует также отметить, что сложные форматы документов Word, таблиц Excel и особенно Office 97 имеют следующую особенность: в файлах-документах и таблицах присутствуют «лишние» блоки данных, т. е. данные, которые никак не связаны с редактируемым текстом или таблицами либо являются случайно оказавшимися там копиями прочих данныу файла. Причиной возникновения таких блоков данных является кластерная организация данных в ОЕЕ2-документах и таблицах, так как даже если введен всего один символ текста, то под него выделяется один, а иногда и несколько кластеров данных. При сохранении документов и таблиц в кластерах, не заполненных «полезными» данными, остается «мусор», который попадает в файл вместе с прочими данными. Количество «мусора» в файлах может быть уменьшено отменой пункта настройки в Word и Excel «Allow Fast Save», однако это лишь уменьшает общее количество «мусора», но не убирает его полностью.

Следствием этого является тот факт, что при редактировании документа его размер изменяется вне зависимости от производимых с ним действий: при добавлении нового текста размер файла может уменьшиться, а при удалении части текста — увеличиться. То же и с макровирусами: при заражении файла его размер может уменьшиться, увеличиться или остаться неизменным.

Следует также отметить тот факт, что некоторые версии OLE2.DLL содержат небольшой недочет, в результате которого при работе с документами Word, Excel и особенно Office 97 в блоки «мусора» могут попасть случайные данные с диска, включая конфиденциальные (удаленные файлы, каталоги и т. д.).

Принципы работы. При работе с документом Word версий 6 и 7 выполняет различные действия: открывает документ, сохраняет, печатает, закрывает и т. д. При этом Word ищет и выполняет соответствующие «встроенные макросы»: при сохранении файла по команде File/Save вызывается макрос FileSave, при сохранении по команде File/SaveAs — File-SaveAs, при печати документов — FilePrint и т. д., если, конечно, таковые макросы определены.

Существует также несколько автомакросов, автоматически вызываемых при различных условиях. Например, при открытии документа Word проверяет его на наличие макроса AutoOpen. Если такой макрос присутствует, то Word выполняет его. При закрытии документа Word выполняет макрос AutoClose, при запуске Word вызывается макрос AutoExec, при завершении работы — AutoExit, при создании нового документа — AutoNew.

Похожие механизмы (но с другими именами макросов и функций) используются в Excel и Office 97, в которых роль авто- и встроенных макросов выполняют авто- и встроенные функции, имеющиеся в каком-либо макросе или макросах, причем в одном макросе может присутствовать несколько встроенных и автофункций.

Таким образом, к автоматическим макросам/функциям относятся:

Источник

Вирусы в документах — макровирусы.

Макровирусы (macro viruses) являются программами написанными на языках (макроязыках), встроенных в некоторые системы обработки данных (текстовые редакторы, электронные таблицы и т. д.). Для своего размножения такие вирусы используют возможности макроязыков и при их помощи переносятся из одного зараженного файла (документа или таблицы) в другие. Наибольшее распространение получили макровирусы для Microsoft Word, Excel и Office 97.

Для существования вирусов в конкретной системе (редакторе) необходимо наличие встроенного в систему макроязыка с возможностями:

привязки программы на макроязыке к конкретному файлу;

копирования макропрограмм из одного файла в другой;

получения управления макропрограммой без вмешательства пользователя (автоматические или стандартные макросы).

Описанным условиям удовлетворяют редакторы MS Word, MS Office и AmiPro, а также электронная таблица MS Excel. Эти системы содержат в себе макроязыки (MS Word — Word Basic, MS Excel и MS Office — Visual Basic), при этом:

макропрограммы привязаны к конкретному файлу (AmiPro) или находятся внутри файла (MS Word/Excel/Office 97);

макроязык позволяет копировать файлы (AmiPro) или перемещать макропрограммы в служебные файлы системы и редактируемые файлы (MSWord /Excel/Office);

при работе с файлом при определенных условиях (открытие, закрытие и т. д.) вызываются макропрограммы (если таковые есть), которые определены специальным образом (AmiPro) или имеют стандартные имена (MS Word/Excel/ Office ).

Последняя особенность предназначена для автоматической обработки данных в больших организациях или в глобальных сетях и позволяет организовать так называемый «автоматизированный документооборот». С другой стороны, возможности макроязыков таких систем позволяют вирусу переносить свой код в другие файлы и таким образом заражать их.

В четырех указанных выше программных продуктах вирусы получают управление при открытии или закрытии зараженного файла, перехватывают стандартные файловые функции и затем заражают файлы, к которым каким-либо образом идет обращение. По аналогии с DOS можно сказать, что большинство макровирусов являются резидентными вирусами: они активны не только в момент открытия или закрытия файла, но до тех пор, пока активен сам редактор.

MS Word/Excel/Office — вирусы:общие сведения

Более того, система Office Binder, поддерживающая стандарты Word и Excel, позволяет создавать файлы, одновременно содержащие один или несколько документов в формате Word и одну или несколько таблиц в формате Excel, причем Word-вирусы способны при этом поражать Word-документы, а Excel-вирусы — Excel-таблицы, и все это возможно в пределах одного дискового файла. То же справедливо и для Office 97.

Следует отметить, что MS Word версий 6 и 7 позволяет шифровать присутствующие в документе макросы. Таким образом, некоторые Word-вирусы присутствуют в зараженных документах в зашифрованном (Execute only) виде.

Большинство известных вирусов для Word несовместимы с национальными (в том числе с русской) версиями Word или, наоборот, рассчитаны только на локализованные версии Word и не работают под английской версией. Однако вирус в документе все равно остается активным и может заражать другие компьютеры с установленной на них соответствующей версией Word.

Вирусы для Word могут заражать компьютеры любого класса, а не только IBM PC. Заражение возможно в том случае, если на данном компьютере установлен текстовый редактор, полностью совместимый с Microsoft Word версии 6 или 7 (например, MS Word for Macintosh). То же справедливо и для MS Excel и MS Office .

Интересно, что форматы документов Word, таблиц Excel и особенно Office имеют следующую особенность: в файлах-документах и таблицах присутствуют «лишние» блоки данных, т. е. данные, никак не связанные с редактируемым текстом или таблицами, либо случайно оказавшиеся там копии прочих данных файла. Причиной возникновения таких блоков данных является кластерная организация данных в OLE2-документах и таблицах. Даже если введен всего один символ текста, то под него выделяется один или даже несколько кластеров данных. При сохранении документов и таблиц в кластерах, не заполненных «полезными» данными, остается «мусор», который попадает в файл вместе с прочими данными. Количество «мусора» в файлах может быть уменьшено отменой пункта настройки Word/Excel «Allow Fast Save», однако это лишь уменьшает общее количество «мусора», но не убирает его полностью.

ледует также отметить тот факт, что некоторые версии OLE2.DLL содержат небольшой недочет, в результате которого при работе с документами Word, Excel и особенно Office в блоки «мусора» могут попасть случайные данные с диска, включая конфиденциальные (удаленные файлы, каталоги и т. д.).

MS Word/Excel/Office -вирусы: принципы работы

Существуют также несколько «автомакросов», автоматически вызываемых при различных условиях. Например, при открытии документа Word проверяет его на наличие макроса AutoOpen. Если такой макрос присутствует, то Word выполняет его. При закрытии документа Word выполняет макрос AutoClose, при запуске Word вызывается макрос AutoExec, при завершении работы — AutoExit, при создании нового документа — AutoNew. Похожие механизмы, но с другими именами макросов и функций, используются и в Excel/Office.

Макровирусы, поражающие файлы Word, Excel или Office , как правило пользуются одним из трех вышеперечисленных приемов:

в вирусе присутствует автомакрос (автофункция);

в вирусе переопределен один из стандартных системных макросов (ассоциированный с каким-либо пунктом меню); макрос вируса автоматически вызывается при нажатии на какую-либо клавишу или комбинацию клавиш.

Бывают также полувирусы, которые не используют перечисленные приемы и размножаются, только если пользователь самостоятельно запускает их на выполнение.

Большинство макровирусов содержат все свои функции в виде стандартных макросов MS Word/Excel/Office . Существуют, однако, вирусы, использующие приемы скрытия своего кода и хранящие свой код в виде не-макросов. Известны три подобных приема. Все они используют возможность макросов создавать, редактировать и исполнять другие макросы. Как правило, подобные вирусы имеют небольшой (иногда полиморфный) макрос-загрузчик, который вызывает встроенный редактор макросов, создает новый макрос, заполняет его основным кодом вируса, выполняет и затем, как правило, уничтожает, чтобы скрыть следы присутствия вируса. Основной код таких вирусов присутствует либо в теле самого вируса в виде текстовых строк, либо хранится в области переменных документа или в области Auto-text.

Алгоритм работы макровирусов для Word

При выходе из Word глобальные макросы (включая макросы вируса) автоматически записываются в DOT-файл глобальных макросов (обычно таким файлом является NORMAL.DOT). Таким образом, вирус активизируется в тот момент, когда Word грузит глобальные макросы.

Затем вирус переопределяет (или уже содержит в себе) один или несколько стандартных макросов (например, FileOpen, FileSave, FileSaveAs, FilePrint) и перехватывает таким образом команды работы с файлами. При вызове этих команд заражается файл, к которому идет обращение. Для этого вирус конвертирует файл в формат Template (что делает невозможными дальнейшие изменения формата файла, т. е. конвертирование в какой-либо не-Template формат) и записывает в файл свои макросы, включая Auto-макрос.

Другой способ внедрения вируса в систему базируется на так называемых «Add-in» файлах, т. е. файлах, являющихся служебными дополнениями к Word. В этом случае NORMAL.DOT не изменяется, а Word при запуске загружает макросы вируса из файла (или файлов), определенного как «Add-in». Этот способ практически полностью повторяет заражение глобальных макросов за тем лишь исключением, что макросы вируса хранятся не в NORMAL.DOT, а в каком-либо другом файле.

Возможно также внедрение вируса в файлы, расположенные в каталоге STARTUP. В этом случае Word автоматически подгружает файлы-шаблоны из этого каталога, но такие вирусы пока не встречались.

Обнаружение макровируса

невозможность конвертирования зараженного документа Word в другой формат;

зараженные файлы имеют формат Template (шаблон), поскольку при заражении Word-вирусы конвертируют файлы из формата Word Document в Template невозможность записи документа в другой каталог или на другой диск командой «Save As» (только для Word 6);

в STARTUP-каталоге присутствуют «чужие» файлы;

наличие в Книге (Book) «лишних» и скрытых Листов (Sheets).

Для проверки системы на предмет наличия вируса можно использовать пункт меню Tools/Macro. Если обнаружены «чужие макросы», то они могут принадлежать вирусу. Однако этот метод не работает в случае стелс-вирусов, которые «запрещают» работу этого пункта меню, что, в свою очередь, является достаточным основанием считать систему зараженной.

Многие вирусы имеют ошибки или некорректно работают в различных версиях Word/Excel, в результате чего эти программы выдают сообщения об ошибке, например:

WordBasic Err = номер ошибки.

Если такое сообщение появляется при редактировании нового документа или таблицы и при этом заведомо не используются какие-либо пользовательские макросы, то это также может служить признаком заражения системы. Также сигналом о вирусе являются изменения в файлах и системной конфигурации Word, Excel и Windows. Многие вирусы тем или иным образом меняют пункты меню Tools/Options — разрешают или запрещают функции «Prompt to Save Normal Template», «Allow Fast Save», «Virus Protection». Некоторые вирусы устанавливают на файлы пароль при их заражении. Большое количество вирусов создают новые секции и/или опции в файле конфигурации Windows (WIN.INI).

Естественно, что к проявлениям вируса относятся такие «неожиданности», как появление сообщений или диалогов с достаточно странным содержанием или на языке, не совпадающем с языком установленной версии Word/Excel.

Восстановление пораженных объектов

Для обезвреживания вирусов Word и Excel достаточно сохранить всю необходимую информацию в формате не-документов и не-таблиц. Наиболее подходящим является текстовый RTF-формат, включающий практически всю информацию из первоначальных документов и не содержащий макросов.

Затем следует выйти из Word/Excel, уничтожить все зараженные Word-документы, Excel-таблицы, NORMAL.DOT для Word и все документы/таблицы в STARTUP-каталогах Word/Excel. После этого следует запустить Word/Excel и восстановить документы/таблицы из RTF-файлов.

В результате этой процедуры вирус будет удален из системы, а практически вся информация останется без изменений. Однако этот метод имеет ряд недостатков. Основным является трудоемкость конвертирования документов и таблиц в RTF-формат, если их число велико. К тому же в случае Excel необходимо отдельно конвертировать все Листы (Sheets) в каждом Excel-файле.

Другим существенным недостатком является потеря нормальных макросов, использующихся при работе. Поэтому перед запуском описанной процедуры следует сохранить их исходный текст, а после обезвреживания вируса восстановить необходимые макросы в первоначальном виде.

Откуда берутся вирусы и как избежать заражения

Предположим, что пользователь ведет переписку с пятью адресатами, каждый из которых, в свою очередь, ведет переписку также с пятью адресатами. После посылки «вирусного» письма все пять компьютеров, получившие его, оказываются зараженными. На втором уровне рассылки будут заражены уже 1+5+20=26 компьютеров. Если адресаты сети обмениваются письмами раз в день, то к концу рабочей недели (за 5 дней) зараженными окажутся как минимум 1+5+20+ 80+320=426 компьютеров. Нетрудно подсчитать, что за 10 дней заразятся более ста тысяч компьютеров! Причем каждый день их количество будет учетверяться.

Описанный случай распространения вируса наиболее часто регистрируется антивирусными компаниями. Но нередки случаи, когда зараженный файл-документ или таблица Excel по причине недосмотра попадает в списки рассылки коммерческой информации какой-либо крупной компании. В этом случае пострадают уже не пять, а сотни или даже тысячи абонентов таких рассылок, которые затем разошлют зараженные файлы десяткам тысячам своих абонентов.

Файл-серверы общего пользования и электронные конференции также служат одним из основных источников распространения вирусов. Практически каждую неделю приходит сообщение о том, что кто-то из пользователей заразил свой компьютер вирусом, который был получен из BBS, ftp-сервера или электронной конференции.

При этом часто зараженные файлы «закачиваются» автором вируса на несколько BBS/ftp или рассылаются по нескольким конференциям под видом новых версий какого-либо программного обеспечения (вплоть до антивирусов).

В случае массовой рассылки вируса по файл-серверам BBS/ftp пораженными одновременно могут оказаться тысячи компьютеров, однако в большинстве случаев «рассылаются» DOS- или Windows-вирусы, скорость распространения которых в современных условиях значительно ниже, чем у их макрособратьев. По этой причине подобные инциденты практически никогда не кончаются массовыми эпидемиями.

Третий путь быстрого распространения вирусов — локальные сети. Если не принимать необходимых мер защиты, то зараженная рабочая станция при входе в сеть заражает один или несколько служебных файлов на сервере, различное программное обеспечение, стандартные документы-шаблоны или Excel-таблицы, применяемые в фирме, и т. д.

Опасность представляют также компьютеры, установленные в учебных заведениях. Если один из студентов принес на своих дискетах вирус и заразил какой-либо из учебных компьютеров, то очередную «заразу» получат и все остальные студенты, работающие на этом компьютере.

То же относится и к домашним компьютерам, если на них работает более одного человека. Нередки ситуации, когда сын-студент (или дочь), работая на многопользовательском компьютере в институте, перетаскивают вирус на домашний компьютер, в результате чего вирус попадает в компьютерную сеть фирмы папы или мамы.

В заключение хочется отметить, что, несмотря на кажущуюся сложность борьбы с макровирусами, обезопасить себя от этой «инфекции» при спокойном и грамотном подходе к проблеме не столь уж сложно.

Источник

Да-да, те самые книги и руководства про успешный успех от нелюбимых вами инфоцыган, в лёгкую могут таить под капотом реальную угрозу для вашей безопасности. Особенно если качаете вы это добро с какого-нибудь сливапа или только что созданного паблика в телеграме. Тут вероятность нарваться на дерьмецо возрастает в разы.

Что ж, друзья, думаю суть понятна. Давайте нынче не будем долго запрягать и сразу перейдём к практике. А то мне ещё утром на участок надо бежать, поправки путинские принимать. Вбрасывать там, фальсифицировать. Ну вы знаете, всё как обычно. Мы там это, с колен вроде как встаём, так что низя опаздывать. Уж не обессудьте за столь лаконичное вступление. Погнали.

Шаг 1. Создаём на рабочем столе новый вордовский документ. Так и назову его – гавнокурс, чтобы все инфоцыгане, включая вашего покорного слугу, обладающего самоиронией, были довольны.

Шаг 2. Открыв док переходим на вкладку «Вставка» и ищем пункт интеграции «Видео из интернета». В открывшемся окне вводим для примера название youtube-канала и кликаем по иконке поиска.

Шаг 3. Вставлю для демонстрации рандомное видео со своего проекта.

Шаг 4. Отлично. Видос в файле. Примерно так их вставляют в качестве доп. материалов к основной статье различные интернет-гуру. Теперь можно закрывать документ, не забывая при этом сохранить изменения.

Шаг 5. Далее запускаем WinRAR и вызвав контекстное меню вордовского файла, переходим к его внутреннему содержимому.

Шаг 6. Нас интересует файлик «document.xml». Он содержит в себе дополнительные настройки для текста и, собственно, сам текст нашего документа. Вытаскиваем его на рабочий стол

Шаг 7. И открыв в нотпаде или блокноте ищем строчку со ссылкой на youtube-видео. Вот она.

Шаг 8. Ну а дальше, мы вольны творить что душе угодно. Давайте, забавы ради встроим код логгера для выяснения местоположения и IP-адреса потенциальной жертвы. Для этого заходим на iplogger.org и вставляем любую ссылку в первое окно. Жмём «получить код».

Шаг 9. Копируем получившуюся ссылку для сбора IP в буфер обмена.

Шаг 10. И вставляем её вместо ссылки на видео в нашем XML-файле.

Шаг 11. После внесения изменений закрываем редактор файла с последующим сохранением.

Шаг 12. И возвращаем его на место закинув в окно WinRAR’a. Окей.

Шаг 13. Давайте проверим, что же мы намудрили. Открываем гавнокурс и подводим ползунок к видосу. Программа показывает, что при нажатии, будет запущен видеоролик с ютуба. Ничего подозрительного. Уверяю, 88% юзверей даже не почуют подвоха.

Шаг 14. Однако при открытии, вместо долгожданного видео, на экране выскакивает ошибка. Тут человек, как правило думает, что мол, ну и ладно. Подумаешь видос не работает, главное книжку скачал на халяву.

Шаг 15. Мы же, тем временем, можем вернуться на сайт iplogger и в разделе «Статистика посещений», посмотреть IP-адрес с которого была зафиксирована попытка просмотра.

Шаг 16. Также тут можно прочекать геолокацию, вплоть до дома.

И это, ещё самое безобидное, что можно было внедрить. Вы ведь помните, я тут не армию злоумышленников выращиваю, а объясняю основы инфосека в обучающих целях для понимающей аудитории. Но настоящий блэк хэт будет вставлять далеко не безобидный логгер для выяснения вашего адреса. Он встроит ратник, вирусную программу или какого-нибудь хитро вые***ый java-script.

Данная фиха работает в пакетах MSOffice, начиная с версии 2013 года. И в данный момент, её до сих пор не пофиксили. Я специально скачал для записи самый последний апдейт, дабы убедиться в проверке функционала. И да, я дико извиняюсь за кликбейт, но вы порой правда просите сделать очень узкие темы, которые в интернете никому на*уй не сдались. Поэтому приходится как-то выкручиваться и перефразировать.

Однако, уверяю вас, это сделано умышленно и даже банальное знание IP-адреса может сыграть на руку грамотному пентестеру. Так, в следующем видео, я покажу, как зная внешний IP-адрес роутера, можно провести по нему полноценную DDoS-атаку. Но эт только если соберёте 500 лайков под этим роликом. Денчику нужны ваши лойсы. А ещё я коллекционирую души в виде подписок. Так что если ты, друг мой впервые забрёл на канал, то не тупи а.

Кликай на грёбаный колокол и в твоей ленте регулярно будут появляться годнейшие гайды на тему этичных взломов, пентестинга и самой что ни на есть информационной безопасности. С олдов по традиции, жду комментарии, касательно того, что бы вы встроили в такой документ, перейди вы, чисто теоретически на тёмную сторону. Мне будет весьма интересно узнать, чего же вы жаждите на самом деле.

Ну а у меня на сегодня всё. В заключении, хочу пожелать вам удачи, успеха и самое главное безопасного обучения. Берегите себя и свои тачки, скачивайте материалы только на официальных сайтах инфоцыган и никогда не попадайтесь на такие уловки. Помните, что халявный сыр – бывает только в мышеловке. А за всё, действительно годное и крутое – приходится платить либо временем, либо рублём, либо дважды. С вами, как обычно, был Денчик. До новых встреч, камрады. Всем пока.

Летом 1995 года

появилась новая разновидность вирусов

– вирусы, заражающие документы Word для

Windows версии 6.0 и 7.0. Вследствии

распространённости редактора Word для

Windows такие документы имеются почти на

каждом компьютере. Долгое время заражение

файлов документов считалось невозможны,

так как документы не содержали исполнимых

программ. Однако программисты фирмы

Microsoft встроили в документы Word для Windows

мощный язык макрокоманд WordBasic. При этом

макрокоманды не видны в редактируемом

– для их просмотра и редактирования

надо выбрать в группе меню Tools(сервис)

пункт Macro(Макрос), а много ли пользователей

вообще что-то слышали об этом пункте

меню… И, как говорится, «вот злонравия

достойные плоды!» — на этом WordBasic стало

возможно(и даже очень легко) 6исать

вирусы. Запуск вируса происходит при

открытии на редактирование заражённых

документов (ведь заботливые программисты

из Microsoft предусмотрели макрокоманду

AutoOpen, автоматически выполняющуюся при

открытии документа). При этом макрокоманды

вируса записываются в глобальный шаблон

NORMAL..DOT, так что при новых сеансах работы

с Word для Windows вирус будет автоматически

активироран. При наличии вируса, при

сохранении редактируемых документов

на диск под новым именем (командой Save

As) вирус копирует свои макрокоманды в

записываемый на диск документ, так что

тот оказывается заражённым.

5.6. Вирусы, заражающие другие объекты.

В принципе, возможно

заражение и других объектов, содержащих

программы в какой-либо форме – текстов

программ, электронных таблиц и т.д.

Например, вирус AsmVirus. 238 заражает файлы

программ на языкке ассемблера(.ASM-файлы),

вставляя туда ассемблерные команды,

которые при трансляции порождают код

вируса. Однако число пользователей,

программирующих на языке ассемблера,

невелико, поэтому широкое распространение

такого вируса невозможно.

Электронные таблицы

содержат макрокоманды, в том числе и

макрокоманды, автоматически выполняющиеся

при открытии табоицы. Поэтому для них

могут быть созданы вирусы, аналогичные

вирусам для документов Word для Windows. Пока

что такие вирусы были созданы для таблиц

табличного процессора Excel.

ЗАМЕЧАНИЯ: Как

правило, каждая конкретная разновидность

вируса может заражать только один или

два типа объектов. Чаще всего встречаются

вирусы, заражающие исполнимые файлы.

Некоторые вирусы заражают только

.COM-файлы, некоторые – только . EXE-файлы,

а большинство – и те, и другие. На втором

месте по распространенности загрузочные

вирусы. Некоторые вирусы заражают и

файлы, и загрузочные области дисков.

Остальные вирусы встречаются редко.

6. Что вирус не может заразить.

Вирус является

программой, поэтому объекты, не содержащие

программ и не подлежащие преобразованию

в программы, заражены вирусом быть не

могут. Например, графические файлы

форматов . BMP, . PCX, . GIF, . WMF и др. содержат

только описание рисунков, поэтому как

бы их вирус не изменял, при просмотре

или ином использовании графического

файла можно получить искаженный рисунок

или сообщение о неправильном формате

файла, но вирус при этом запущен быть

не может. Иными словами, не содержащие

программ объекты вирус может только

испортить, но не заразить. К числу таких

объектов относятся текстовые файлы(кроме

командных файлов и текстов программ),

документы простых редакторов документов

типа Лексикона или Multi- Edit, информационные

файлы без данных и т.д.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Восстановление файлов и лечение вируса шифровальщика

Лечение вируса шифровальщика. Все чаще компьютеры подвергаются атакам вирусов. Есть вирусы, которые поражают браузеры, загрузчики системы, определенные программы и даже компьютерное железо. Не меньший вред наносят вирусы шифровальщики, которые шифруют файлы Word, Excel, базу 1C, электронные ключи, документы налоговой и пенсионного фонда.

И если в организации нет опытного программиста, то чаще всего все эти документы становятся безвозвратно потерянными. Самое простое, что можно сделать в этом случае, — это переустановить операционную систему. Такой вирус может прийти по электронной почте и распространиться по локальной сети за очень короткое время.

О том, как можно восстановить файлы после «работы» такого вируса нам сегодня расскажет Антон Севостьянов, который работает системным администратором, и практически каждый день сталкивается с различными компьютерными проблемами, которые могут коснуться любого из нас. Сегодня же речь пойдет о вирусах-шифровальщиках.

Мнение эксперта

Витальева Анжела, консультант по работе с офисными программами

Со всеми вопросами обращайтесь ко мне!

Задать вопрос эксперту

Такой генератор создает для каждой новой копии вируса свой собственный расшифровщик, отличный от всех остальных, но выполняющий ту же функцию. Если же вам нужны дополнительные объяснения, обращайтесь ко мне!

Так Stealth-вирусы скрываются от опытного пользователя и многих антивирусных средств, которые осуществляют ранний поиск вирусов по изменениям длин файлов контрольных сумм и содержимого загрузочных секторов.

Характеристика заражения разными видами компьютерных вирусов / Справочник: Бингоскул

Способ, при котором вирус дописывается в конец файла и изменяет у COM-файла первые несколько байт, а у EXE-файла — несколько полей заголовка, часто называется стандартным способом заражения файлов.

Календарь событий

Ежегодная конференция КОД ИБ | ПЕРМЬ 2023

Код ИБ — экосистема проектов с самым широким охватом ИБ-профессионалов. Региональная. Подробнее

Вебинар «Защита интеллектуальных систем учета электроэнергии»

Компания Infotecs приглашает 14 апреля с 10.00 до 11.00 на вебинар «Защита интеллектуальных систем. Подробнее

Вебинар «Резервное копирование и хранение данных с Киберпротект»

ГК «Перемена» с компанией «Киберпротект» приглашают вас 14 апреля 2023г. в 11:00 (мск) на. Подробнее

Гайд-вебинар от «СёрчИнформ»: как решать ИБ-задачи с помощью SIEM

«СёрчИнформ» приглашает специалистов по ИТ и информационной безопасности, на бесплатный. Подробнее

Вебинар «Импортозамещение в Информационной безопасности: что происходит на рынке, обзор конкретных ИБ-продуктов»

Вебинар «Импортозамещение в Информационной безопасности: что происходит на рынке, обзор. Подробнее

Вебинар «Что делать, если импортные СЗИ стали ключевым риском вашей АСУ ТП?»

Вебинар «Что делать, если импортные СЗИ стали ключевым риском вашей АСУ ТП» состоится 14. Подробнее

Вебинар «Автоматизация защиты персональных данных»

О вебинаре В Госдуму внесен законопроект об усилении защиты персональных данных россиян. Подробнее

Семинар: Security Roadshow 2023

Приглашаем Вас 14 апреля 2023 года (начало в 13:00) принять участие в семинаре, тематика которого. Подробнее

Восстановление файлов и лечение вируса шифровальщика

Zip File, мамкины хацкеры. Сегодня я расскажу вам, как злоумышленники прячут ссылки на вредоносное программное обеспечение и фишинговые сайты прямо в word’овских документах. Данный метод маскировки настолько хорош, что может поставить в тупик, даже прожжённого офисного планктона.

Мнение эксперта

Витальева Анжела, консультант по работе с офисными программами

Со всеми вопросами обращайтесь ко мне!

Задать вопрос эксперту

жестком диске, на котором устанавливается сама операционная система включена функция защиты системы Мой компьютер ПКМ Свойства Дополнительные параметры системы Защита системы С Включено. Если же вам нужны дополнительные объяснения, обращайтесь ко мне!

Вредоносные приложения появились в 1960-х годах, вирусы – в 80-х годах. При заражении компьютера они способны нанести непоправимый вред хранимой на дисках информации, подчинить аппаратные ресурсы ПК воле автора зловредной программы. Рассмотрим основные способы заражения ПК и виды проявления деятельности вирусов.

Тест по информатике на тему Компьютерные вирусы и антивирусные программы

Так Stealth-вирусы скрываются от опытного пользователя и многих антивирусных средств, которые осуществляют ранний поиск вирусов по изменениям длин файлов контрольных сумм и содержимого загрузочных секторов.

Меры профилактики заражения ПК вирусом

При комплексном подходе предотвратить инфицирование системы реально. Кратко перечислим меры защиты личной информации от компьютерных вирусов.

- Использование подлинной версии надёжного антивирусного продукта.

- Загрузка бесплатных приложений только с официальных сайтов с предварительной проверкой объектов в облаке, например, на Virustotal.

- Работа в операционной системе из-под учётной записи с ограниченными правами.

- Проверка ссылок в сообщениях на почте и мессенджерах на безопасность.

- Регулярное обновление операционной системы, баз антивируса.

- Периодическое сканирование дисков.

- Отключение автозапуска съемных накопителей.

- Использование брандмауэра, VPN.

- Блокировка всплывающих окон в браузере.

- Использование расширений для удаления рекламы.

Во избежание заражения не стоит кликать по рекламе, скачивать взломанные программы, патчи к ним, посещать сайты с плохой репутацией.

Мнение эксперта

Витальева Анжела, консультант по работе с офисными программами

Со всеми вопросами обращайтесь ко мне!

Задать вопрос эксперту

Таким образом, код вируса присутствует в системе в единственном экземпляре, а все зараженные файлы всего лишь подключают его. Если же вам нужны дополнительные объяснения, обращайтесь ко мне!

Вирусы, которые распространяются в компьютерной сети и не изменяют файлы или секторы дисков. Они проникают в память компьютера из компьютерной сети, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Такие вирусы иногда создают рабочие файлы на дисках системы, но могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти).

НОУ ИНТУИТ | Лекция | Классификация вирусов

- Вирусы – им присущи все перечисленные выше признаки.

- Рекламное ПО – во вкладках браузера, на рабочем столе, в разных программах появляется однообразная реклама.

- Шпионы – маскируются, могут изменять настройки безопасности, блокировать выход в интернет.

- Вымогатели – блокируют доступ к диску, препятствуют загрузке ОС, рабочего стола. Просят перевести деньги за код для расшифровки данных.

- Боты – задействуют аппаратные возможности ПК в целях злоумышленника, обычно – участие в бот-сетях для организации DDoS-атак.

- Руткиты – получают удалённый доступ к ПК, управляют им в фоне.

- Трояны – имеют обширный спектр проявлений.

- Майнеры – сильно нагружают видеокарту, процессор. Одни – всегда, другие – во время простоя компьютера.

Лечение зашифрованных файлов / Подробнее.http://www.drweb.ru / Поддержка / Антивирусная лаборатория Модификации вируса пишут часто, по этому работники антивирусных программ не успевают разрабатывать дешифраторы.

| Вид вредоноса | Как работает |

| Файловый | Встраивается в исполняемый файл, активируется при его выполнении. |

| Загрузочный | Прописывается в загрузочный сектор накопителя. |

| Макровирус | Макрокоманды, заражающие документы Word, Excel. |

| Драйверный | Инфицируют драйверы. |

| Сетевой | Распространяются по сети, в виде вложений в электронные письма. |

На самом деле правильнее было бы назвать эту статью «Как хакеры скрывают вирусы в документах Office а Microsoft на это наплевать» Но давайте по порядку.

В последних версиях Microsoft Office по умолчанию документы сохраняются в формате, основанном на Office Open XML, но Microsoft не во всем следует открытому стандарту. Вариант Microsoft часто называют MOX, Microsoft Open XML. Этот самый MOX имеет уязвимости, создающие угрозы безопасности. В этой статье мы подробно разберем одну из таких дыр, которая на момент статьи так и не закрыта.

Еще по теме: Лучшие сайты для поиска уязвимостей

Почти сразу после публикации чернового варианта OOXML началась битва за его стандартизацию. Вот краткая хронология версий.

В 2016 году были выпущены дополнения к 5-ой версии: ISO/IEC 29500-1:2016 и ISO/IEC 29500-4:2016. Работа над стандартом продолжается, а компания Microsoft допускает все больше проприетарных особенностей его реализации в последних версиях Office. Хуже того: Microsoft не признает старые уязвимости, оставляя их в новых версиях. Вы не поверите, но описываемая в данной статье уязвимость известна с Office 2013 и актуальна вплоть до Office 2019.

ECMA-376 включает в себя три различные спецификации для каждого из трех основных типов документов Office — WordprocessingML для текстовых документов, SpreadsheetML для электронных таблиц и PresentationML для презентаций. Мы будем использовать WordprocessingML.

Я возьму на себя смелость указать на два критичных с точки зрения безопасности недостатка MOX, унаследованных от OOXML:

- возможность легкого редактирования внутренней структуры документов;

- отсутствие проверок на злонамеренную модификацию.

По сути, MOX и OOXML — это XML в ZIP. Это отличный hacker-friendly-формат, поскольку найти и заменить свойства объектов в нем исключительно просто даже без использования HEX-редакторов и прочих специфических утилит. Достаточно встроенной в Windows поддержки ZIP и «Блокнота». Весь код легко читается глазами и правится, как текст. Ни сверки контрольных сумм, ни каких-то иных специфических проверок при этом не выполняется. Word лишь проверяет целостность документа, которая не нарушается при подменах с соблюдением правил синтаксиса.

Если в документ вставлен объект, загружаемый с внешнего ресурса (например, ссылка на видео), то в соответствующей секции создается легко читаемая (и так же просто изменяемая) гиперссылка. Это прямая дорога к фишингу или запуску троянов в один клик.

Статья предназначена для профессиональных пентестеров, руководителей службы CISO (информационной безопасности), а так же для «белых хакеров». Ни автор статьи, ни редакция сайта spy-soft.net не несут ответственности за любой возможный вред, причиненный материалами данной статьи,

Описание уязвимости

В базе уязвимостей MITRE есть много однотипных записей вида: «Microsoft Office… do not properly validate record information during parsing of (Excel spreadsheets / Word documents, Power Point presentations)… which allows remote attackers to execute arbitrary code or cause a denial of service (memory corruption) via a crafted file)». Проще говоря, проблемы парсинга XML в MS Office неисчерпаемы, как атом.

Я уже рассматривал одну из них в статье «Перехват хеша с помощью документа NTLMv2-SSP». Сейчас я познакомлю вас с другой атакой, также слегка изменив внутренности Word.

Начиная с Office 2013 в OOXML стал доступен класс WebVideoProperty. Он используется в разметке при вставке в документ онлайн-видео и описывает параметры его воспроизведения через набор атрибутов.

Нас интересует атрибут embeddedHtml. Он используется для вставки сторонних объектов и содержит ссылку на них (например, на видео с YouTube). Из-за того что данный параметр «знает», откуда открывать картинку видеозаписи, его невозможно опустить при парсинге.

Поиск объекта подмены

Давайте выполним простую атаку подмены и пощупаем уязвимость своими руками. Запускаем Word (требуется версия 2013 или выше, так как нам нужна полная поддержка ISO/IEC 29500 Strict) и открываем меню «Вставка».

В появившемся окне в строчке напротив YouTube я просто вписал слово «видео» и выбрал первую понравившуюся картинку. Вставка ролика отобразилась на листе документа типичной превьюшкой.

Сохраним и закроем его. Обратите внимание, что размер файла почти не изменился. У меня он занимал несчастные килобайты. Значит, вставленное видео не сохраняется локально, а всегда запрашивается из интернета по известной ссылке.

Следующим шагом нам надо заглянуть в нутро документа. Меняем расширение .docx на .zip, открываем любым архиватором и видим содержимое.

В папке word нам нужен файл document.xml. Разархивируем и откроем его на редактирование (подойдет и простой Notepad, хотя Notepad++ намного удобнее из-за подсветки синтаксиса).

В скудной документации о классе WebVideoProperty указано, что в теле документа он именуется wp15:webVideoPr. Находим эту секцию и смотрим ее содержание.

Конструкция изначально выглядит следующим образом:

|

embeddedHtml=«<iframe id="ytplayer" src="https://www.youtube.com/embed/k85mRPqvMbE" frameborder="0" type="text/html" width="816" height="480" />» |

Атрибут embeddedHtml содержит iframe YouTube, который при замене на HTML или JavaScript будет выполняться. А это не что иное, как уязвимость!

Эксплуатация уязвимости

Если внимательно посмотреть на содержимое секции, то можно заметить, что символы < и > заменены на < и >. Это способ записи символьных данных без использования раздела CDATA. Они указывают парсеру на то, что эта часть документа не содержит разметки. Так же мы должны поступить со всеми нашими спецсимволами.

Еще стоит отметить, что все параметры отделены друг от друга точкой с запятой. Если мы пропустим хотя бы одну из них, то при открытии документа произойдет ошибка проверки целостности файла. Правда, Word облегчает задачу, подсказывая, где именно мы ошиблись (см. скриншот).

Давайте удалим все, что находится между кавычками, и попробуем вставить свой HTML-код. Сначала добавим отображаемую часть ссылки:

В нашем случае она будет выглядеть следующим образом:

|

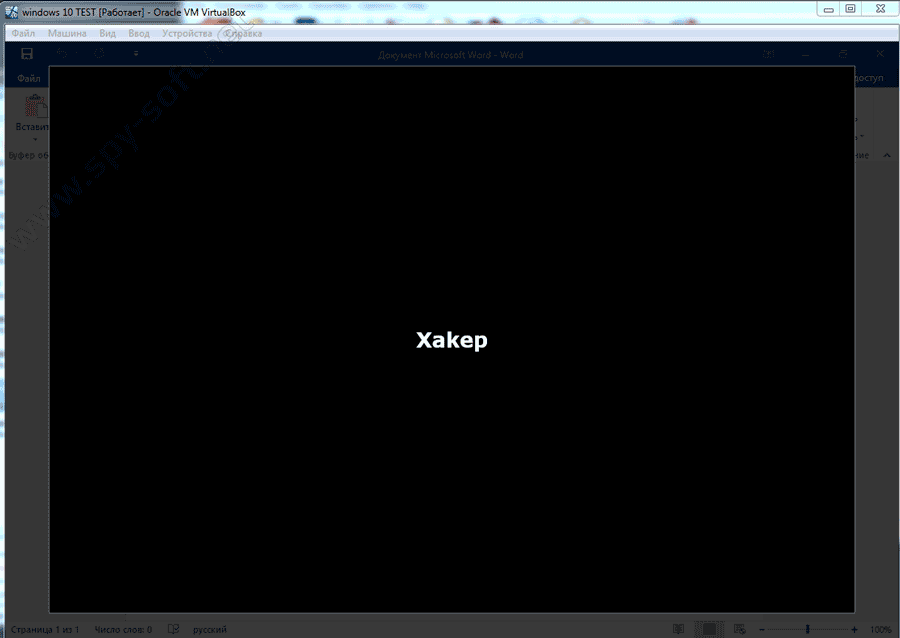

embeddedHtml=«<H1>Хакер</H1>» |

Теперь подменим исходную ссылку на ролик с YouTube своей. Например, загрузим какой-нибудь файл на компьютер жертвы.

В качестве «вредоносного сервера» я поднял дистрибутив Ubuntu 16.4 с Apache2 и положил в каталог /var/www/html два файла: условного зловреда и простую HTML-страницу со ссылкой на него. IP-адрес сервера в локальной сети — 192.168.1.20.

Далее нам необходимо все это указать в embeddedHtml:

|

embeddedHtml=«<a href="http://192.168.1.20/1.html" frameborder="0" type="text/html" width="816" height="480" >Xакер</a>» h=«480» w=«816» |

Теперь сохраним наш измененный файл и запустим его.

Для первой проверки я подготовил имитацию жертвы — компьютер с Windows 10 (1803) и MS Office 2016 Professional Plus VL x86, который мы и будем атаковать.

После запуска файла не видно ничего необычного. Открывается документ со вставленным видеороликом. При наведении курсора отображается корректная ссылка на него. Но, если нажать на воспроизведение, вместо видео отобразится наша ссылка.

В реальном сценарии вместо хакер лучше написать что-то более подходящее для фишинга. Например, Click to begin playback.

Может быть, со времен Office 2016 уязвимость уже пофиксили? Давайте проверим, сработает ли этот способ в Microsoft Office Pro Plus 2019 и Windows 10 (1803).

Открываем тот же файл и пробуем запустить видео. Слово «хакер» так же подчеркнуто и выступает в качестве ссылки. При клике на него открывается браузер Edge с нашей страницей на «злом сервере». На ней все та же ссылка для загрузки зловреда.

Примечания

Стоит уточнить ряд важных моментов. Трюк работает, если пользователь просто нажимает левой клавишей мыши на кнопку Play в превьюшке вставленного в документ видео. Так делает большинство, но продвинутые могут кликнуть с зажатой клавишей Ctrl. В этом случае начнется воспроизведение видео.

Почему так происходит?

При нажатии левой кнопки мыши с клавишей Ctrl и без нее Word обращается к разным секциям документа. В первом случае он считывает подмененную ссылку из worddocument.xml и предлагает выполнить переход по ней. Во втором — считывает оригинальную ссылку на видеоролик из word_relsdocument.xml.rels и запускает его.

Если же подменить адрес в обеих секциях, фишинговая ссылка будет отображаться при наведении курсора мыши на превь ролика. Такой грубый вариант атаки сработает только с самыми невнимательными пользователями.

Также заметь, что при нажатии левой кнопкой мыши с Ctrl откроется браузер, установленный по умолчанию. Если же просто кликать, то (вредоносная) ссылка всегда будет открываться в браузере. Это еще один вектор атаки при проведении пентеста.

В зависимости от версий ОС и Office, а также настроек безопасности у жертвы могут сработать другие компоненты защиты. Например, Office 2010 ограниченно поддерживает OOXML. Он предложит разрешить редактирование документа прежде, чем позволит кликнуть на превью видео. В Windows 7 IE выдаст предупреждение при открытии ссылки.

С Windows 10 наблюдается совсем другая картина. В настройках по умолчанию (а у потенциальной жертвы они, как правило, такие) ни IE, ни Edge ни о чем не предупреждают. Ссылка открывается без дополнительных действий. Отсюда можно сделать парадоксальный вывод о том, что новая операционная система оказалась более уязвима к подобным атакам.

Для дополнительной проверки я открывал файл с измененной ссылкой в следующих офисных пакетах:

- Open Office 4.1.6;

- Libre Office 6.1.3;

- Soft Maker Office 2018.

Все они официально поддерживают OOXML, причем в точном соответствии со стандартом ISO/IEC 29500. Ни один из них не подвержен рассмотренной уязвимости, поскольку все вольности Microsoft игнорируются. Получает, что пользователь лучше защищен благодаря отсутствию поддержки проприетарной функции вставки онлайн-видео… но ведь, кроме роликов, в документы можно вставлять и другие объекты.

Выводы

В данном примере мы рассмотрели, как модифицировать XML-разметку офисных документов, чтобы выполнить подмену ссылки и подсунуть жертве зловреда. При проведении пентеста вместо пугающей надписи «Хакер» можно подобрать что-нибудь более привлекательное. Например, указать, что для воспроизведения ролика необходимо скачать плагин или обновить плеер. Красиво оформляем страницу загрузки, внушаем, что все безопасно, и дело в белой шляпе.

Еще по теме: Как хакеры создают трояны для Андроид

Эксперты по кибербезопасности обнаружили новый вирус, способный заразить устройство без макросов. Проникновение вредоносного ПО происходит через документ Microsoft Office.

Как уточняет портал ARStechnica, хакеры используют механизм Dynamic Data Exchange (DDE). Он позволяет использовать файлы Word для того, чтобы выполнять код, скрытый в другом файле.

Схема такова: пользователь открывает документ, файл подключается к удаленному серверу, подгружает и устанавливает на компьютер первую часть вируса. Защитные программы при этом не срабатывают.

После того, как стало известно о такой возможности взлома, Microsoft опубликовала информацию о том, как пользователям Office защититься от таких атак. Самый простой способ оставаться в безопасности — быть осторожными с незнакомыми сообщениями, которые отображаются при открытии документа.

При потенциальной опасности откроется вот такое диалоговое окно:

Если пользователь нажмет «Yes», следует подсказка:

Загрузка вируса начнется только после того, как пользователь два раза ответит «Да».

Также в инструкции от Microsoft говорится о том, как технически продвинутые пользователи могут самостоятельно изменить настройки в реестре Windows и отключить автоматическое обновление данных из одного файла в другой.