Главная / Безопасность /

Техническая защита информации. Организация защиты информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну / Тест 5

Техническая защита информации. Организация защиты информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну — тест 5

Упражнение 1:

Номер 1

Как называется воздействие на защищаемую информацию с помощью вредоносных программ?

Ответ:

(1) программно-аналитическое воздействие

(2) программно-аппаратное воздействие

(3) технически-математическое воздействие

(4) программно-математическое воздействие

Номер 2

Как называется программа, предназначенная для осуществления несанкционированного доступа к информации и (или) воздействия на информацию или ресурсы информационной системы?

Ответ:

(1) нелегальная программа

(2) недекларированная программа

(3) вредоносная программа

(4) несанкционированная программа

Упражнение 2:

Номер 1

Как называются функциональные возможности программного обеспечения, не описанные в документации?

Ответ:

(1) нелегальные

(2) функциональные

(3) неучтенные

(4) недекларированные

Номер 2

Как называется программа, которая, являясь частью другой программы с известными пользователю функциями, способна втайне от него выполнять некоторые дополнительные действия с целью причинения ему определенного ущерба?

Ответ:

(1) троянский конь

(2) вирус

(3) сетевой червь

(4) макровирус

Упражнение 3:

Номер 1

Как называется программа, с известными ее пользователю функциями, в которую были внесены изменения, чтобы, помимо этих функций, она могла втайне от него выполнять некоторые другие (разрушительные) действия?

Ответ:

(1) троянский конь

(2) вирус

(3) сетевой червь

(4) макровирус

Номер 2

Как называется класс троянских программ, которые способны отслеживать все действия пользователя на зараженном компьютере и передавать данные злоумышленнику?

Ответ:

(1) Trojan-Proxy

(2) Trojan-PSW

(3) Trojan-Notifier

(4) Trojan-Spy

Упражнение 4:

Номер 1

Как называется семейство троянских программ, основная функция которых - организация несанкционированных обращений к интернет-ресурсам?

Ответ:

(1) Trojan-Clicker

(2) Trojan-PSW

(3) Trojan-DDoS

(4) Trojan-Spy

Номер 2

Как называется семейство троянских программ, которые способны отслеживать все действия на зараженном компьютере и передавать данные злоумышленнику?

Ответ:

(1) Trojan-Clicker

(2) Trojan-PSW

(3) Trojan-DDoS

(4) Trojan-Spy

Упражнение 5:

Номер 1

Как называется семейство троянских программ, которые способны выполнять удаленное управление зараженным компьютером?

Ответ:

(1) Trojan-Clicker

(2) Trojan-PSW

(3) Backdoor

(4) Trojan-Spy

Номер 2

Какое свойство является обязательным для компьютерного вируса?

Ответ:

(1) способность находится в системе незаметно

(2) способность изменять исполняемые файлы

(3) способность создавать свои копии

(4) способность прописывать себя в автозагрузку

Упражнение 6:

Номер 1

Как называется вирус, который для своего распространения использует протоколы и возможности локальных и глобальных сетей?

Ответ:

(1) троянский конь

(2) сетевой вирус

(3) макровирус

(4) файловый вирус

Номер 2

Как называется вредоносная программа, распространяющаяся по сетевым каналам, способная к автономному преодолению систем защиты автоматизированных и компьютерных сетей, а также к созданию и дальнейшему распространению своих копий?

Ответ:

(1) троянский конь

(2) вирус

(3) сетевой червь

(4) макровирус

Упражнение 7:

Номер 1

По среде обитания вирусы подразделяются на:

Ответ:

(1) файловые, загрузочные, аппаратные

(2) файловые, загрузочные

(3) файловые, сетевые, аппаратные

(4) файловые, загрузочные, сетевые

Номер 2

Вирус, написанный на макроязыке, встроенном в Word, называется…

Ответ:

(1) полиморфным

(2) метаморфным

(3) макровирусом

(4) файловым

Макровирусы — это потенциально нежелательные программы, написанные на макроязыке и встроенные в графические и текстовые системы. Это определение дано информатикой.

Какие файлы заражают макровирусы

Ответ: Они встроены в текстовые редакторы, создающие макросы и работающие с ними (Microsoft Excel, Word, Office 97 (Visual Basic), Notepad++ и другие). Эти вирусы довольно распространены, поскольку их легко создать.

Способы проникновения

Выяснив, что такое макровирусы, давайте выясним, как они проникают в систему.

- При скачивании чего-либо из интернета или почты. Кстати, в 50% случаев заражение компьютера происходит через электронные письма (в основном Мелисса). Поэтому очень важно иметь полноценный антивирус с функцией проверки почты и не открывать подозрительные письма, тем более не переходить по содержащимся в них ссылкам.

- Когда к ПК подключается накопитель, например, флешка или внешний жесткий диск с вредоносными объектами.

При скачивании документов из Интернета необходимо быть предельно внимательным и точным. Большинство пользователей недооценивают их, тем самым совершая серьезную ошибку.

Одной из особенностей является простой способ размножения, позволяющий заразить максимальное количество объектов за короткое время. Благодаря возможностям макроязыков при открытии или закрытии зараженного документа они проникают в программы, к которым обращаются.

То есть при использовании графического редактора макровирусы заражают все, что с ним связано. Кроме того, некоторые из них активны все время, пока работает текстовый или графический редактор, или даже до полного выключения ПК.

В чем заключается принцип работы

Заражение происходит в следующих случаях:

- Если есть автомакро (выполняется в автоматическом режиме при выключении или запуске программы).

- Имеет основной системный макрос (часто связанный с пунктами меню).

- Он автоматически активируется при нажатии определенных клавиш или комбинаций.

- Играет только при запуске.

Такие вредоносные программы обычно заражают все объекты, созданные и присоединенные к приложениям на макроязыке.

Какой вред наносят

Не стоит недооценивать макровирусы, поскольку они представляют собой полномасштабные вирусы и наносят значительный ущерб компьютерам. Умеет легко удалять, копировать или редактировать объекты, содержащие в том числе личную информацию. Кроме того, у них также есть возможность передавать информацию другим людям по электронной почте. По сути, они чем-то напоминают обычных червей, троянов и рекламное ПО.

Самые мощные утилиты могут отформатировать жесткий диск или взять под контроль ПК. Поэтому ошибочно мнение, что компьютерные вирусы этого типа опасны только для графических и текстовых редакторов. Ведь такие утилиты, как Word и Excel, работают совместно с другими приложениями, которые в этом случае также подвергаются риску.

Как распознать зараженный файл

Как правило, объект, зараженный так называемым макровирусом, достаточно легко обнаружить. Содержит вредоносное ПО, которое блокирует доступ к некоторым известным функциям. Признан за следующие характеристики:

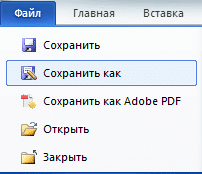

- Документ Word не хочет сохраняться в другом формате с помощью опции «Сохранить как…».

- Документ не перемещается на другой диск или в другую папку.

- Изменения в документе не сохраняются с помощью опции «Сохранить».

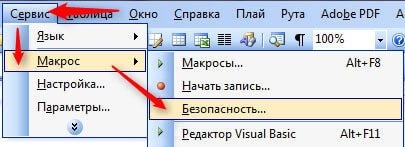

- Вкладка «Уровень безопасности» недоступна (Верхнее меню — Инструменты — Макрос — Безопасность).

- Чрезмерно частое появление системных сообщений об ошибке в работе приложений с соответствующим кодом.

- Некорректное и нехарактерное поведение документов.

Кроме того, угрозу часто легко обнаружить визуально. Разработчики часто включают такую информацию, как имя утилиты, категория, тема, комментарии и имя автора, на вкладке «Сводка». Это позволяет намного быстрее и проще избавиться от макровируса. Вызвать его можно с помощью контекстного меню.

Способы удаления

Обнаружив подозрительный файл или документ, первое, что нужно сделать, это проверить его антивирусом. При обнаружении угрозы антивирусы попытаются ее вылечить, а в случае неудачи полностью заблокируют к ней доступ.

Если был заражен весь компьютер, следует использовать аварийный загрузочный диск, содержащий антивирус с последней базой данных. Он просканирует ваш жесткий диск и нейтрализует все обнаруженные угрозы.

Если вы не можете защитить себя таким образом и нет аварийного диска, вам следует попробовать метод лечения «вручную:

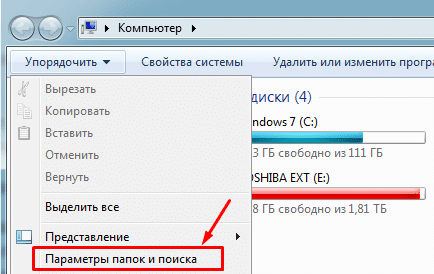

- Откройте «Мой компьютер», в верхнем меню перейдите в «Организовать — Свойства папки».

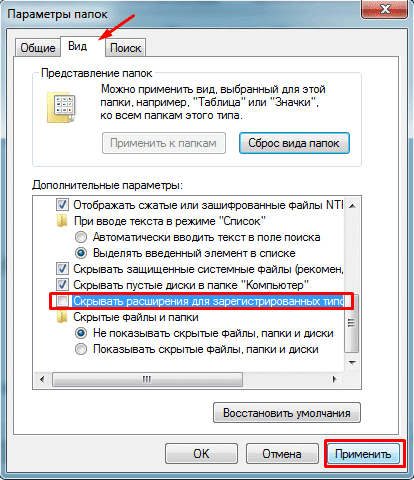

- Перейдите на вкладку «Вид». Снимите флажок «Скрыть расширение для всех зарегистрированных типов».

- Мы нашли вредоносное ПО. Измените его расширение с «.doc» на «.rtf». Благодаря формату «rtf» вы сможете сохранить всю необходимую информацию, при этом плагин VBA будет очищен от вредоносного кода.

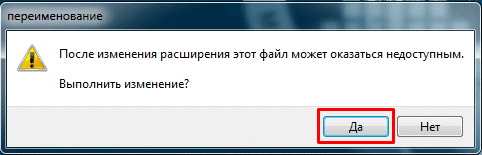

- После этого вы увидите системное сообщение об изменении имени. Нажимаем «ДА».

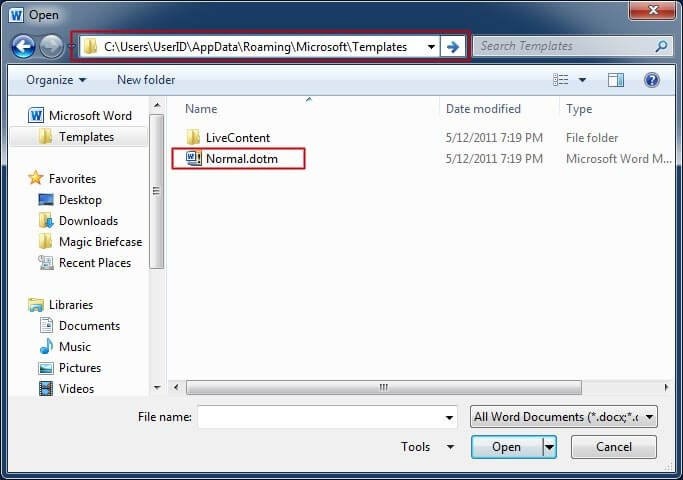

- После этого удалите шаблон «Обычный .dot». Вы можете найти его на локальном диске с установленной Windows, обычно на диске «C». Затем перейдите в «Пользователи/имя пользователя/AppData/Roaming/Microsoft/Templates».

- Снова измените расширение документа. Восстанавливаем исходную конфигурацию.

Таким образом, он удалит макровирус из зараженного документа, но это никоим образом не означает, что он не остался в системе. Поэтому я рекомендую как можно быстрее просканировать компьютер антивирусом или специальными бесплатными сканерами (они не требуют установки и не конфликтуют с другими антивирусными продуктами).

Основные отличия от других типов угроз

Теперь давайте немного поговорим о том, чем они отличаются от других типов угроз.

- Макровирус активируется только при открытии вредоносного объекта. Чаще всего это Word или Excel. Для разбора нужно получить текст макроса.

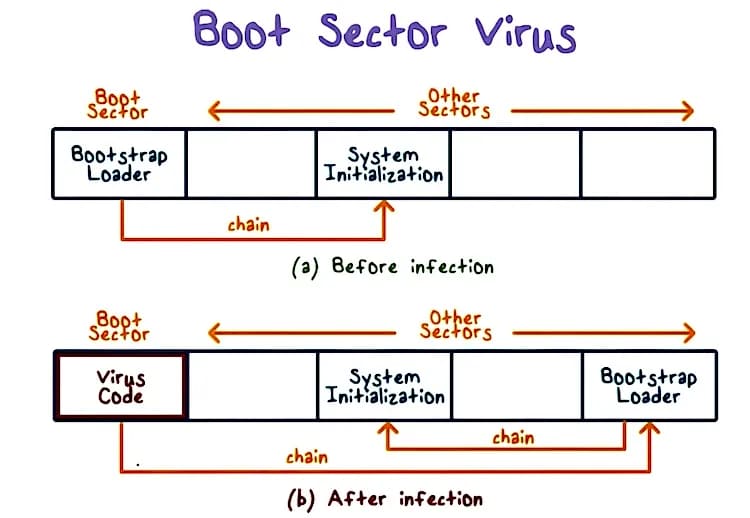

- Загрузочные вирусы начинают свою вредоносную деятельность при запуске системы. Переносится через флешки, жесткие диски.

- Сетевые черви любят распространяться на все компьютеры в одной сети. Используйте дыры и ошибки в сетевом программном обеспечении.

- Файловые вирусы заражают исполняемые файлы форматов (apk, msi, exe, bat, cmd и др).

- Трояны не размножаются сами по себе. Они проникают в систему, загружая полезные и популярные приложения или игры. В большинстве случаев пользователь не понимает, что скачал вредоносное ПО.

- Шифровщики шифруют (скрывают) исходные копии файлов, делая их нечитаемыми. После этого разработчик программы-вымогателя связывается с вами через .txt или уведомление на рабочем столе и требует выкуп.

Рекомендации по защите

Процедура лечения и очистки ПК достаточно сложна, поэтому на начальных этапах лучше не допускать проникновения вредоносного ПО. Вот список рекомендаций по защите вашего устройства.

- Вам нужно иметь хороший антивирус и регулярно обновлять его.

- Если у вас старый компьютер или ноутбук и вы не хотите еще больше нагружать и без того медленную систему, присмотритесь к легким протекторам. Работают быстро даже на слабых машинах.

- Перед копированием с носителя или загрузкой программ из Интернета внимательно проверьте их, чтобы убедиться, что они не заражены вредоносным ПО.

- Если у вас установлен плохой защитник или вообще его нет, сохраните его в формате «.rtf».

- Храните важные данные сразу в нескольких местах (ПК, флешка, любое облако или файлообменник).

Подробное видео

Макровирус – это вредоносная программа, которая может заразить любое программное обеспечение, написанное на макроязыке, среди которых такие программы Microsoft Office, как Word и Excel . Макро-вирус использует преимущества макросов, которые запускаются в приложениях Microsoft Office. Самый простой способ защитить себя от этой формы вредоносного ПО – отключить макросы в программах Office.

Вредоносные программы на основе макросов вернулись и снова стали популярными. Поэтому корпорация Майкрософт выпустила новое обновление групповой политики для всех клиентов Office 2016 в сети, которое блокирует загрузку исходных макросов из Интернета в сценариях с высоким риском и, таким образом, помогает администраторам предприятия предотвращать риск макросов.

Если значок файла изменился, или вы не можете сохранить документ, или в вашем списке макросов появляются новые макросы, вы можете предположить, что ваши документы были заражены макровирусом.

Если вы используете хорошее защитное программное обеспечение, шансы получить макровирус минимальны, если только вы не нажмете на зараженный документ или файл. Таким образом, если в результате неудачного поворота событий ваш компьютер Windows заразится макровирусом, то, выполнив эти шаги по удалению макровируса, вы сможете избавиться от вредоносного ПО.

Содержание

- Запустить антивирусное сканирование

- Ремонт офиса

- Удалить макровирус в Word вручную

- Удаление макровируса в Excel

Запустить антивирусное сканирование

В настоящее время все популярные антивирусные программы способны выявлять и удалять макровирус. Таким образом, выполнение глубокого сканирования с помощью программного обеспечения безопасности обязательно полностью удалит макровирус.

Ремонт офиса

Если вы обнаружите, что установка Office не работает нормально, после удаления макровируса вам может потребоваться восстановить Office.

Удалить макровирус в Word вручную

Если вы подозреваете, что ваша программа Word была заражена макро-вирусом, сначала нажмите клавишу Shift , а затем значок, чтобы открыть файл. Это откроет файл Word в безопасном режиме, что предотвратит запуск автоматических макросов и, следовательно, не позволит запустить макровирус. Теперь следуйте инструкциям, изложенным в KB181079. Статья KB может быть устаревшей, но она покажет вам направление работы.

Удаление макровируса в Excel

Макро-вирусы PLDT/CAR/SGV могут заражать документы Excel. Инструкции, написанные в KB176807, могут показать вам направление работы, если вам нужно удалить макровирус вручную.

Это руководство по удалению вредоносных программ содержит общие советы, которые могут помочь вам удалить вирус с компьютера Windows.

Главная /

Безопасность /

Техническая защита информации. Организация защиты информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну

Правильные ответы выделены зелёным цветом.

Все ответы: Курс для руководителей и специалистов, работающих в области технической защиты информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну.

Что является первоисточником права в Российской Федерации?

(1) Уголовный кодекс РФ

(2) Конституция РФ

(3) Международные договора РФ

(4) Федеральные законы РФ

Какая аббревиатура используется для обозначения цикла Демминга?

(1) PCI

(2) PDCA

(3) PCDA

(4) DSS

На кого возлагается ответственность за организацию работ по ТКЗИ в организации?

(1) отдел кадров

(2) руководителя подразделения по защите информации

(3) руководителя организации

(4) главного конструктора

Как называется автоматизированная система, реализующая информационную технологию выполнения установленных функций в соответствии с требованиями стандартов и/или иных нормативных документов по защите информации?

(1) государственная автоматизированная система

(2) автоматизированная система обработки персональных данных

(3) автоматизированная система в защищенном исполнении

(4) объект информатизации

Как называется комплекс административных и ограничительных мер, направленных на защиту информации путем регламентации деятельности персонала и порядка функционирования средств (систем)?

(1) правовые меры защиты

(2) организационные меры защиты

(3) криптографические меры защиты

(4) программно-технические меры защиты

Выделите организационные меры защиты информации от утечки по ТКУИ.

(1) определение границ контролируемой зоны

(2) экранирование ОТСС

(3) пространственное зашумление

(4) введение временных ограничений в режимах использования технических средств

Что позволяет субъекту(пользователю, процессу, действующему от имени какого-либо пользователя, или программно-аппаратному компоненту) назвать себя?

(1) манипулятор

(2) идентификатор

(3) аутентификатор

(4) агрегатор

Что значит буква C в аббревиатуре PDCA?

(1) cancel

(2) cheat

(3) change

(4) check

Выделите формы подтверждения соответствия, выделенные в ФЗ «О техническом регулировании»:

(1) добровольная сертификация

(2) испытания

(3) декларирование соответствия

(4) обязательная сертификация

(5) лицензирование

В соответствии с ФЗ №149 «Об информации, информационных технологиях и о защите информации» информация разделяется на следующие категории:

(1) общедоступная и конфиденциальная

(2) общедоступная и ограниченного доступа

(3) ограниченного доступа и государственная тайна

(4) конфиденциальная информация и государственная тайна

Какой федеральный орган осуществляет деятельность по аккредитации объектов информатизации?

(1) ФСБ

(2) ФСТЭК

(3) Роспотребнадзор

(4) Минкомсвязь

Как называется информация или носитель информации, или информационный процесс, которые необходимо защищать в соответствии с поставленной целью защиты информации?

(1) субъект защиты

(2) автоматизированная система

(3) объект информатизации

(4) объект защиты

Какая логическая цепочка является корректной?

(1) Источник угрозы — уязвимость -атака- угроза

(2) Источник угрозы — угроза — уязвимость -атака

(3) Источник угрозы — уязвимость-угроза-атака

(4) Угроза-уязвимость-источник угрозы-атака

Как называется воздействие на защищаемую информацию с помощью вредоносных программ?

(1) программно-аналитическое воздействие

(2) программно-аппаратное воздействие

(3) технически-математическое воздействие

(4) программно-математическое воздействие

Как называется совокупность объекта технической разведки, физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация?

(1) несанкционированный канал утечки информации

(2) технический канал утечки информации

(3) параметрический канал утечки информации

(4) физический канал утечки информации

Выберите верное утверждение.

(1) определение угроз безопасности информации должно осуществляться не только на этапе создания ИС и формирования требований к ней, но и в ходе эксплуатации

(2) определение угроз безопасности информации должно осуществляться только на этапе создания ИС

(3) определение угроз безопасности информации должно осуществляться только в процессе эксплуатации ИС

Какая организация курирует Банк данных угроз безопасности информации?

(1) ФСБ

(2) ФСТЭК

(3) Роспотребнадзор

(4) Минкомсвязь

Какой документ является основным нормативным документом в области регулирования в Российской Федерации?

(1) Федеральный закон N 184 «О техническом регулировании»

(2) Федеральный закон N 149 «Об информации, информационных технологиях и о защите информации»

(3) Федеральный закон N 162 «О стандартизации в Российской Федерации»

(4) Федеральный закон N 101 «О международных договорах Российской Федерации»

Какое слово в аббревиатуре PDCA обозначено как С?

(1) cancel

(2) catch

(3) change

(4) check

Кто осуществляет формирование требований к системе защиты информации конкретного объекта информатизации?

(1) ФСБ

(2) ФСТЭК

(3) обладатель информации

(4) внешний разработчик системы защиты информации, имеющий соответствующую лицензию ФСТЭК

Какой ГОСТ определяет порядок создания системы защиты информации автоматизированной системы в защищенном исполнении?

(1) ГОСТ Р 50922-2006

(2) ГОСТ P 51583-2014

(3) ГОСТ Р ИСО/МЭК ТО 13335-5-2006

(4) ГОСТ Р 56115-2014

Какие из перечисленных мер защиты относятся к организационным?

(1) защита периметра сети с помощью межсетевого экрана

(2) создание службы защиты информации

(3) определение порядка доступа к защищаемым объектам

(4) использование антивирусных средств защиты

Как называются технические средства защиты, которые ослабляют уровень информативного сигнала?

(1) активные

(2) пассивные

(3) динамические

(4) демаскирующие

При входе в домен Windows пароль от учетной записи является…

(1) средством идентификации

(2) средством аутентификации

На кого в соответствии с СТР-К возлагается методическое руководство и контроль за эффективностью предусмотренных мер защиты?

(1) руководитель отдела кадров

(2) руководитель организации

(3) руководитель подразделения по защите информации

(4) сотрудники, работающие с конфиденциальной информацией

Как называется совокупность правил выполнения работ по сертификации, ее участников и правил функционирования системы сертификации в целом?

(1) иерархия сертификации

(2) система сертификации

(3) система аккредитации

(4) пирамида сертификации

Совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств это…

(1) информационная система

(2) информационная технология

(3) автоматизированная система

(4) информационно — телекоммуникационная сеть

Выделите верное утверждение. Аттестация объекта информатизации должна проводиться…

(1) до начала обработки конфиденциальной информации

(2) после начала обработки конфиденциальной информации

(3) после завершения обработки конфиденциальной информации

Автоматизированная система, в которой обрабатывается конфиденциальная информация, относится к:

(1) Основным техническим средствам и системам

(2) Вспомогательным техническим средствам и системам

(3) Дополнительным техническим средствам и системам

(4) Конфиденциальным техническим средствам и системам

Как называется слабость одного или нескольких активов, которая может быть использована одной или несколькими угрозами?

(1) источник угрозы

(2) уязвимость

(3) атака

(4) ошибка

Как называются функциональные возможности программного обеспечения, не описанные в документации?

(1) нелегальные

(2) функциональные

(3) неучтенные

(4) недекларированные

Что является носителем информации в оптическом канале утечки информации?

(1) акустическая волна

(2) электрическое поле

(3) электромагнитное поле

(4) световая волна

К какому типу источников угроз относится пожар?

(1) антропогенные

(2) техногенные

(3) стихийные

Что такое эксплойт?

(1) компьютерная программа, нейтрализующая уязвимости в программном обеспечении

(2) компьютерная программа, использующая уязвимости в программном обеспечении и применяемая для проведения атаки на вычислительную систему

(3) компьютерная программа, содержащая уязвимости

Сколько форм подтверждения соответствия выделено в ФЗ «О техническом регулировании»?

На какой срок составляется План по защите конфиденциальной информации?

(1) на полгода

(2) на год

(3) на три года

(4) на пять лет

Какой документ определяет требования по защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах?

(1) Приказ ФСТЭК №17

(2) Приказ ФСТЭК №21

(3) СТР-К

(4) Федеральный закон №152

На каком этапе создания СЗИ АСЗИ осуществляется разработка эксплуатационной документации на СЗИ?

(1) формирование требований к системе защиты информации АСЗИ

(2) разработка(проектирование) системы защиты информации АСЗИ

(3) внедрение системы защиты информации АСЗИ

(4) аттестация АСЗИ по требованиям безопасности информации и ввод в действие

(5) сопровождение системы защиты информации в ходе эксплуатации АСЗИ

Разработка организационно-распорядительной документации по защите информации это…

(1) правовая мера защиты

(2) организационная мера защиты

(3) программно-техническая мера защиты

(4) криптографическая мера защиты

Выделите технические мероприятия с использованием пассивных средств защиты информации:

(1) звукоизоляция

(2) пространственное зашумление

(3) линейное зашумление

(4) заземление

(5) экранирование

Какие меры должны обеспечивать установку и (или) запуск только разрешенного к использованию в информационной системе ПО?

(1) меры по идентификации и аутентификации субъектов доступа и объектов доступа

(2) меры по управлению доступом

(3) меры по ограничению программной среды

(4) меры по регистрации событий безопасности

Как называется проверка соответствия состояния организации, наличия и содержания документов требованиям правовых, организационно-распорядительных и нормативных документов по защите информации?

(1) контроль эффективности защиты информации

(2) контроль организации защиты информации

(3) контроль мероприятий по защите информации

(4) контроль структуры защиты информации

В соответствии с каким документом производится сертификация средств защиты информации?

(1) Указом Президента РФ от 06.03.1997 N 188 «Об утверждении Перечня сведений конфиденциального характера»

(2) Постановлением Правительства РФ от 26.06.1995 N 608 «О сертификации средств защиты информации»

(3) ГОСТ Р 51275-2006 «Защита информации. Объект информатизации. Факторы, воздействующие на информацию»

(4) Положением по аттестации объектов информатизации по требованиям безопасности информации

Как называются действия, направленные на получение информации определенным кругом лиц или передачу информации определенному кругу лиц?

(1) распространение информации

(2) предоставление информации

В соответствии с каким документом проводится аттестация объектов информатизации?

(1) Указом Президента РФ от 06.03.1997 N 188 «Об утверждении Перечня сведений конфиденциального характера»

(2) Постановлением Правительства РФ от 26.06.1995 N 608 «О сертификации средств защиты информации»

(3) ГОСТ Р 51275-2006 «Защита информации. Объект информатизации. Факторы, воздействующие на информацию»

(4) Положением по аттестации объектов информатизации по требованиям безопасности информации от 25 ноября 1994 года

Система пожарной сигнализации в защищаемом помещении относится к:

(1) Основным техническим средствам и системам

(2) Вспомогательным техническим средствам и системам

(3) Дополнительным техническим средствам и системам

(4) Конфиденциальным техническим средствам и системам

К какой категории по природе возникновения можно отнести угрозы, вызванные воздействиями на объект защиты и его элементы объективных физических процессов или стихийных природных явлений, независящих от человека?

(1) естественные

(2) искусственные

(3) пассивные

(4) активные

Как называется программа, с известными ее пользователю функциями, в которую были внесены изменения, чтобы, помимо этих функций, она могла втайне от него выполнять некоторые другие (разрушительные) действия?

(1) троянский конь

(2) вирус

(3) сетевой червь

(4) макровирус

Как называется пространство, в котором исключено неконтролируемое пребывание посторонних лиц, а также транспортных, технических и иных материальных средств?

(1) ограниченная зона

(2) пограничная зона

(3) контролируемая зона

(4) зона 1

На каком этапе процесса построения Модели угроз определяются тип, вид, потенциал нарушителей?

(1) Идентификация угроз безопасности информации и их источников

(2) Определение актуальных угроз безопасности информации

(3) Мониторинг и переоценка угроз безопасности информации

(4) Область применения процесса определения угроз безопасности информации

Common Vulnerabilities and Exposures (CVE) это…

(1) база данных угроз информационной безопасности

(2) база данных общеизвестных уязвимостей

(3) база данных эксплоитов

(4) база данных наиболее крупных атак на вычислительные системы в мире

Как называется деятельность по разработке (ведению), утверждению, изменению (актуализации), отмене, опубликованию и применению документов по стандартизации и иная деятельность, направленная на достижение упорядоченности в отношении объектов стандартизации?

(1) аккредитация

(2) сертификация

(3) стандартизация

(4) аттестация

Кто утверждает План защиты конфиденциальной информации?

(1) отдел кадров

(2) служба безопасности

(3) руководитель организации

(4) подразделения, в ведении которых находятся задачи, непосредственно касающиеся вопросов защиты информации

На основе каких параметров в соответствии с Приказом ФСТЭК №17 определяется класс защищенности ИС?

(1) уровень значимости информации

(2) актуальный тип угроз

(3) тип обрабатываемых персональных данных

(4) количество субъектов, персональные данные которых обрабатываются в ИС

(5) масштаб информационной системы

На каком этапе создания СЗИ АСЗИ осуществляется макетирование и тестирование СЗИ ИС?

(1) формирование требований к системе защиты информации АСЗИ

(2) разработка(проектирование) системы защиты информации АСЗИ

(3) внедрение системы защиты информации АСЗИ

(4) аттестация АСЗИ по требованиям безопасности информации и ввод в действие

(5) сопровождение системы защиты информации в ходе эксплуатации АСЗИ

Что необходимо сделать при увольнении администратора АС?

(1) сменить остальной персонал, работающий с АС

(2) изменить правила разграничения доступа

(3) изменить пароли, идентификаторы и ключи шифрования

(4) очистить оперативную память компьютеров

Выделите верное утверждение. Напряженность электрического поля…

(1) прямо пропорциональна первой степени расстояния от источника сигнала

(2) прямо пропорциальна второй степени расстояния от источника сигнала

(3) обратно пропорциональна первой степени расстояния от источника сигнала

(4) обратно пропорциальна второй степени расстояния от источника сигнала

Какие меры должны обеспечивать сбор, запись, хранение и защиту информации о событиях безопасности в информационной системе?

(1) меры по идентификации и аутентификации субъектов доступа и объектов доступа

(2) меры по управлению доступом

(3) меры по ограничению программной среды

(4) меры по регистрации событий безопасности

На какие типы разделяется контроль эффективности защиты информации?

(1) организационный контроль эффективности защиты информации

(2) программный контроль эффективности защиты информации

(3) нормативный контроль эффективности защиты информации

(4) технический контроль эффективности защиты информации

Кто из участников системы сертификации рассматривает апелляции по вопросам сертификации?

(1) федеральный орган по сертификации

(2) испытательные лаборатории

(3) органы по сертификации средств защиты информации

(4) изготовители

Как называется система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций?

(1) информационная система

(2) объект информатизации

(3) автоматизированная система

(4) информационно — телекоммуникационная сеть

В каких из перечисленных случаев аттестация является обязательной?

(1) обработка конфиденциальной информации любой категории

(2) обработка информации в государственных ИС

(3) обработка персональных данных

(4) обработки информации, составляющей государственную тайну

Как называется система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций?

(1) информационная система

(2) автоматизированная система

(3) информационная система обработки персональных данных

(4) средство вычислительной техники

Потенциальная возможность заражения информационной системы вирусом является примером…

(1) угрозы нарушения целостности

(2) угрозы нарушения доступности

(3) угрозы нарушения конфиденциальности

Как называется семейство троянских программ, основная функция которых — организация несанкционированных обращений к интернет-ресурсам?

(1) Trojan-Clicker

(2) Trojan-PSW

(3) Trojan-DDoS

(4) Trojan-Spy

Как называется технический канал утечки информации, при котором производится съем информации с линии связи контактного подключения аппаратуры злоумышленника?

(1) электромагнитный

(2) электрический

(3) индукционный

Как часто рекомендуется проводить переоценку угроз информационной системы?

(1) раз в полгода

(2) раз в год

(3) раз в три года

(4) раз в пять лет

Для чего используется CVSS?

(1) для оценки угроз

(2) для оценки потенциала нарушителя

(3) для оценки уязвимостей

Как называется юридическое лицо или индивидуальный предприниматель, имеющие лицензию на осуществление конкретного вида деятельности?

(1) правообладатель

(2) лицензиат

(3) соискатель лицензии

(4) регулятор

Кто осуществляет текущий контроль за выполнением мероприятий, указанных в Плане защиты конфиденциальной информации?

(1) отдел кадров

(2) служба безопасности

(3) руководитель организации

(4) подразделения, в ведении которых находятся задачи, непосредственно касающиеся вопросов защиты информации

В соответствии с Постановлением Правительства №1119 уровень защищенности ИСПДн зависит от:

(1) актуального типа угроз, типа обрабатываемых ПДн и уровня значимости информации

(2) актуального типа угроз и масштаба информационной системы

(3) типа обрабатываемых ПДн,

(4) актуального типа угроз, типа обрабатываемых ПДн и количества субъектов ПДн

На каком этапе создания СЗИ АСЗИ осуществляется внедрение организационных мер защиты?

(1) формирование требований к системе защиты информации АСЗИ

(2) разработка(проектирование) системы защиты информации АСЗИ

(3) внедрение системы защиты информации АСЗИ

(4) аттестация АСЗИ по требованиям безопасности информации и ввод в действие

(5) сопровождение системы защиты информации в ходе эксплуатации АСЗИ

На основе какого документа оператор персональных данных может определить уровень защищенности ИСПДн?

(1) Федеральный закон №152 «О персональных данных»

(2) Постановление Правительства №1119

(3) Приказ ФСТЭК №17

(4) Приказ ФСТЭК №21

Какой тип заземления изображен на рисунке?

(1) одноточечная последовательная схема заземления

(2) одноточечная параллельная схема заземления

(3) многоточечная схема заземления

Какие меры отвечают за обнаружение в информационной системе компьютерных программ либо иной компьютерной информации, предназначенной для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты информации?

(1) меры по антивирусной защите

(2) меры по управлению доступом

(3) меры по ограничению программной среды

(4) меры по регистрации событий безопасности

Как называется минимальное расстояние от технического средства, на границе и за пределами которого отношение сигнал/шум не превышает нормированного значения?

Срок действия сертификата соответствия…

(1) не может превышать 1 года

(2) не может превышать 3 лет

(3) не может превышать 5 лет

(4) не может превышать 10 лет

Как называется состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право?

(1) конфиденциальность

(2) доступность

(3) целостность

Кто в системе аттестации устанавливает правила аккредитации и выдачи лицензий на проведение работ по обязательной аттестации?

(1) уполномоченный федеральный орган

(2) органы по аттестации объектов информатизации по требованиям безопасности информации

(3) испытательные центры (лаборатории)

(4) заявители

Выделите верное утверждение:

(1) информационная система и автоматизированная система являются тождественными понятиями

(2) автоматизированная система является частным случаем информационной системы

(3) информационной система является частным случаем автоматизированной системы

Как называется доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники (СВТ) или автоматизированными системами (АС)?

(1) нелегальный доступ

(2) несанкционированный доступ

(3) технический канал утечки

(4) неправомерный доступ

Как называется семейство троянских программ, которые способны выполнять удаленное управление зараженным компьютером?

(1) Trojan-Clicker

(2) Trojan-PSW

(3) Backdoor

(4) Trojan-Spy

В каких технических каналах утечки акустической информации средой распространения информативного сигнала являются конструкции зданий, стены, потолки и другие твердые тела?

(1) воздушные

(2) вибрационные

(3) электроакустические

(4) параметрические

К какому типу нарушителей относятся бывшие сотрудники?

(1) нарушители, обладающие базовым потенциалом

(2) нарушители, обладающие повышенным потенциалом

(3) нарушители, обладающие высоким потенциалом

Как в CVSS называются характеристики уязвимости, которые не зависят от среды и не меняются со временем?

(1) базовые

(2) контекстные

(3) временные

Кто является лицензирующим органом в области технической защиты конфиденциальной информации?

(1) ФСБ

(2) ФСТЭК

(3) Минкомсвязь

(4) Роспотребнадзор

На какой стадии создания СЗИ осуществляется разработка аналитического обоснования необходимости создания СЗИ?

(1) предпроектная стадия

(2) стадия проектирования

(3) стадия ввода в действие

Выберите верное утверждение.

(1) аттестация объекта информатизации проводится после начала обработки информации, подлежащей защите

(2) аттестация объекта информатизации проводится до начала обработки информации, подлежащей защите

В каком документе определен перечень мер по защите информации, которые необходимо реализовать оператору ПДн в зависимости от уровня защищенности ИСПДн?

(1) Федеральный закон №152 «О персональных данных»

(2) Постановление Правительства №1119

(3) Приказ ФСТЭК №17

(4) Приказ ФСТЭК №21

Заземление состоит из:

(1) экрана

(2) заземлителя

(3) заземляющего проводника

(4) усилителя

Какие меры должны обеспечивать возможность восстановления информационной системы и содержащейся в ней информации?

(1) меры по антивирусной защите

(2) меры по обеспечению целостности информационной системы и информации

(3) меры по ограничению программной среды

(4) меры по обнаружению (предотвращению) вторжений

Выберите верное утверждение.

(1) зона 1 меньше зоны 2

(2) зона 1 больше зоны 2

(3) зона 1 должна быть равна зоне 2

В «Положении о сертификации средств защиты информации по требованиям безопасности информации» определены следующие схемы сертификации:

(1) единичного образца и партии средств защиты информации

(2) единичного образца средств защиты информации

(3) единичного образца, партии и серийного производства средств защиты информации

(4) единичного образца и серийного производства средств защиты информации

Если в результате DDos-атаки новостной сайт на какое-то время вышел из строя и был недоступен для пользователей, какое свойство информации было нарушено?

(1) конфиденциальность

(2) доступность

(3) целостность

Для чего в системе аттестации нужны испытательные центры(лаборатории)?

(1) выдают аттестаты соответствия заявителям

(2) привлекаются для испытания сертифицированной продукции, используемой на аттестуемом объекте

(3) привлекаются для испытания несертифицированной продукции, используемой на аттестуемом объекте

(4) утверждают нормативные и методическое документы по аттестации

К какой группе относятся АС, в которых работает один пользователь, допущенный ко всей информации в АС, размещённой на носителях одного уровня конфиденциальности?

(1) I группа

(2) II группа

(3) III группа

Какой вид атаки направлен на получение конфиденциальной информации путем прослушивания сети?

(1) анализ сетевого трафика

(2) сканирование сети

(3) навязывание ложного маршрута

(4) внедрение ложного объекта

Как называется вирус, который для своего распространения использует протоколы и возможности локальных и глобальных сетей?

(1) троянский конь

(2) сетевой вирус

(3) макровирус

(4) файловый вирус

В каких технических каналах утечки акустической информации основным средством съема информации является лазер?

(1) воздушные

(2) вибрационные

(3) электроакустические

(4) оптико-электронные

Если существуют предпосылки к реализации к реализации j-ой угрозы безопасности информации и возможная частота реализации j-ой угрозы не превышает 1 раза в год, вероятность реализация угрозы принимается как…

(1) низкая

(2) средняя

(3) высокая

Какая базовая метрика CVSS отражает удаленность злоумышленника для использования уязвимости?

(1) вектор атаки

(2) сложность доступа

(3) требуемые привилегии

(4) масштаб

Кто осуществляет лицензирование деятельности по разработке и(или) производству средств защиты конфиденциальной информации?

(1) ФСБ

(2) ФСТЭК

(3) Минкомсвязь

(4) Роспотребнадзор

На какой стадии создания СЗИ разрабатывается эксплуатационная документация?

(1) предпроектная стадия

(2) стадия проектирования

(3) стадия ввода в действие

На какой стадии создания СЗИ АСЗИ определяется перечень информации о АСЗИ, подлежащей защите?

(1) формирование требований к системе защиты информации АСЗИ

(2) разработка(проектирование) системы защиты информации АСЗИ

(3) внедрение системы защиты информации АСЗИ

(4) аттестация АСЗИ по требованиям безопасности информации и ввод в действие

(5) сопровождение системы защиты информации в ходе эксплуатации АСЗИ

Базовый набор мер после учета оператором структурно-функциональных характеристик ИСПДн превращается в …

(1) адаптированный набор мер

(2) уточненный адаптированный базовый набор мер

(3) усеченный набор мер

(4) дополненный уточненный адаптированный базовый набор

Какие устройства применяются для фильтрации в цепях питания технических средств?

(1) радиочастотометры

(2) разделяющие трансформаторы

(3) интерсепторы

(4) помехоподавляющие фильтры

Сколько групп мер защиты от НСД выделено в руководящих документах Гостехкомиссии России?

Какой показатель используется для оценки эффективности защищенности помещений от утечки речевой информации по акустическому и виброакустическому каналам?

(1) звуковое давление

(2) словесная разборчивость

(3) напряженность электромагнитного поля

(4) громкость звука

В течение какого срока после получения заявки ФСТЭК направляет решение на проведение сертификационных испытаний?

(1) неделя

(2) месяц

(3) 3 месяца

(4) полгода

Кто является регулятором в области технической защиты информации?

(1) ФСБ

(2) ФСТЭК

(3) Роспотребнадзор

(4) ФССП

Куда Заявитель подает заявку на проведение аттестации объекта информатизации?

(1) уполномоченный федеральный орган

(2) испытательный центр (лаборатория)

(3) орган по аттестации объектов информатизации

Если объединяются АС различных классов защищенности, то интегрированная АС должна классифицироваться…

(1) по сумме классов защищенности входящих в нее АС

(2) по высшему классу защищенности входящих в нее АС

(3) по низшему классу защищенности входящих в нее АС

Целью какой атаки является выявление работающих в сети служб, используемых протоколов, открытых портов и т.п.?

(1) анализ сетевого трафика

(2) сканирование сети

(3) подмена доверенного объекта в сети

(4) отказ в обслуживании

По среде обитания вирусы подразделяются на:

(1) файловые, загрузочные, аппаратные

(2) файловые, загрузочные

(3) файловые, сетевые, аппаратные

(4) файловые, загрузочные, сетевые

Как называются электромагнитные излучения технических средств, возникающие как побочное явление и вызванные электрическими сигналами, действующими в их электрических и магнитных цепях?

(1) вспомогательные электромагнитные излучения

(2) вторичные электромагнитные излучения

(3) побочные электромагнитные излучения

(4) недекларированные электромагнитные излучения

Если в ходе эксплуатации ИС не появились дополнительные угрозы безопасности информации или в отношении появившихся дополнительных угроз безопасности информации с высокой оперативностью могут быть приняты меры защиты информации, нейтрализующие эти угрозы, ее уровень защищенности…

(1) высокий

(2) средний

(3) низкий

Какая метрика CVSS отражает степень конфиденциальности информации о существовании уязвимости и достоверность известных технических деталей?

(1) масштаб

(2) степень достоверности отчета

(3) уровень исправления

(4) зрелость эксплойта

Какой документ определяет гражданско-правовую ответственность за нарушения в области защиты информации?

(1) Кодекс Российской Федерации об административных правонарушениях

(2) Уголовный кодекс Российской Федерации

(3) Трудовой кодекс РФ Гражданский кодекс РФ

(4) Гражданский кодекс Российской Федерации

На какой стадии создания СЗИ осуществляется разработка технического задания?

(1) предпроектная стадия

(2) стадия проектирования

(3) стадия ввода в действие

На каком этапе создания СЗИ АСЗИ осуществляется классификация информационной системы?

(1) формирование требований к системе защиты информации АСЗИ

(2) разработка(проектирование) системы защиты информации АСЗИ

(3) внедрение системы защиты информации АСЗИ

(4) аттестация АСЗИ по требованиям безопасности информации и ввод в действие

(5) сопровождение системы защиты информации в ходе эксплуатации АСЗИ

Установка обновлений программного обеспечения средств защиты информации осуществляется в рамках:

(1) управления СЗИ ИС

(2) выявления инцидентов и реагирования на них

(3) управления конфигурацией ИС и СЗИ

(4) контроля обеспечением уровня защищенности информации, содержащейся в ИС

Какое зашумление используется для исключения перехвата ПЭМИН по электромагнитному каналу?

(1) пространственное

(2) параллельное

(3) последовательное

(4) линейное

Выделите верное утверждение.

(1) в ЛВС у всех пользователей могут быть одинаковые пароли и идентификаторы, у администраторов они должны быть уникальными

(2) в ЛВС у администраторов и пользователей должны быть уникальные идентификаторы и пароли

(3) в ЛВС у всех администраторов могут быть одинаковые пароли и идентификаторы, у пользователей они должны быть уникальными

Какое из перечисленных ниже средств оценки защищенности информации предназначено для контроля подсистемы обеспечения целостности?

(1) Ревизор 2 ХР

(2) ФИКС

(3) TERRIER

(4) Ревизор сети

Куда подается заявка на проведение сертификации продукции?

(1) в федеральный орган по сертификации

(2) в испытательные лаборатории

(3) в органы по сертификации средств защиты информации

Установка антивирусного обеспечения относится к:

(1) правовым методам защиты информации

(2) техническим методам защиты информации

(3) методам физической защиты

(4) криптографическим методам защиты информации

Кто разрабатывает программу аттестационных испытаний?

(1) уполномоченный федеральный орган

(2) органы по аттестации объектов информатизации

(3) испытательные центры (лаборатории)

(4) заявитель

Какие подсистемы в составе АС выделяет РД » Автоматизированные системы. Защита от НСД к информации. Классификация АС и требования по защите информации»?

(1) управления доступом

(2) антивирусная защита

(3) регистрация и учет

(4) обеспечение целостности

(5) обеспечение доступности

(6) криптографическая

Подмена доверенного объекта в сети по-другому называется:

(1) спуфинг

(2) снифинг

(3) скриминг

(4) фишинг

Выделите способы получения видовой информации:

(1) наблюдение за объектами

(2) перехват ПЭМИН

(3) перехват излучений на частотах работы ВЧ-генераторов

(4) съемка объектов

При обработке в информационной системе двух и более видов конфиденциальной информации воздействие на конфиденциальность, целостность, доступность определяется…

(1) отдельно для каждого вида информации

(2) только для одного вида информации

(3) только для информации, которой в соответствии с законодательством требуется повышенная защита

После создания вектора уязвимости в CVSS итоговая оценка уязвимости …

(1) складывается из оценок каждой метрики

(2) берется как максимальное значение входящих в вектор метрик

(3) берется как минимальное значение входящих в вектор метрик

Кто проводит экспертизу сертификационных испытаний?

(1) изготовитель

(2) орган по сертификации

(3) испытательная лаборатория

(4) федеральный орган по сертификации

Сведения в военной области относятся к:

(1) коммерческой тайне

(2) государственной тайне

(3) служебной тайне

(4) персональным данным

Какой тип доступа предполагает назначение объекту грифа секретности, а субъекту — уровня допуска?

(1) регистрируемый доступ

(2) дискреционный доступ

(3) мандатный доступ

(4) комбинированный доступ

Персональные данные гражданина РФ относятся к…

(1) государственной тайне

(2) коммерческой тайне

(3) конфиденциальной информации

(4) общедоступной информации

Сведения об операциях, счетах и вкладах клиентов и корреспондентов кредитной организации относятся к…

(1) государственной тайне

(2) банковской тайне

(3) коммерческой тайне

(4) общедоступной информации

Информация о состоянии окружающей среды относится к…

(1) государственной тайне

(2) коммерческой тайне

(3) общедоступным сведениям

(4) конфиденциальной информации

Что из нижеперечисленного находится выше в иерархии российских нормативно-правовых актов?2. Что из нижеперечисленного находится выше в иерархии российских нормативно-правовых актов?

(1) федеральные законы РФ

(2) акты Президента РФ

(3) акты Правительства РФ

(4) ведомственные акты

Какое слово в аббревиатуре PDCA обозначено как P?

(1) play

(2) plan

(3) permit

(4) pass

На кого возлагается методическое руководство и контроль за эффективностью предусмотренных мер защиты информации в организации?

(1) отдел кадров

(2) руководителя подразделения по защите информации

(3) руководителя организации

(4) главного конструктора

В соответствии с ГОСТ P 51583-2014 формирование требований к системе защиты информации АСЗИ осуществляется:

(1) разработчиком СЗИ АСЗИ

(2) обладателем информации (заказчиком)

(3) ФСТЭК

(4) ФСБ

Кто в соответствии с СТР-К должен производить изменение или ввод новых программ обработки защищаемой информации в АС?

(1) пользователь АС

(2) руководитель службы безопасности и разработчик АС

(3) разработчик АС и администратор АС

(4) пользователь АС и администратор АС

Как называется мероприятие по защите информации, проведение которого не требует применения специально разработанных технических средств?

(1) административное

(2) техническое

(3) праввое

(4) организационное

Как называется процесс, позволяющий убедиться в том, что субъект именно тот, за кого себя выдает?

(1) идентификация

(2) аутентификация

(3) авторизация

Степень соответствия результатов защиты информации цели защиты информации называется…

(1) эффективность защиты информации

(2) состоятельность защиты информации

(3) организованность защиты информации

Обязательная сертификация является одной из форм…

(1) аккредитации

(2) испытаний

(3) регистрации

(4) подтверждения соответствия

Выделите верное определение термина «информация». Информация — это…

(1) сведения (сообщения, данные) независимо от формы их представления

(2) сведения (сообщения, данные) в зависимости от формы их представления

(3) сведения (сообщения, данные) независимо от формы их представления, которые может воспринять человек

(4) сведения (сообщения, данные), доступ к которым ограничен

Как называется совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, средств обеспечения объекта информатизации, помещений или объектов, в которых они установлены, или помещения и объекты, предназначенные для ведения конфиденциальных переговоров?

(1) информационная система

(2) автоматизированная система

(3) объект информатизации

(4) аккредитованная информационная систем

Как называется совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, а также средств их обеспечения, помещений или объектов, в которых эти средства и системы установлены, или помещений и объектов, предназначенных для ведения конфиденциальных переговоров?

(1) автоматизированная система

(2) информационная система

(3) объект информатизации

(4) объект защиты

Как называется субъект, являющийся непосредственной причиной возникновения угрозы безопасности информации?

(1) переносчик угрозы

(2) объект угрозы

(3) источник угрозы

(4) распространитель угрозы

Как называется программа, предназначенная для осуществления несанкционированного доступа к информации и (или) воздействия на информацию или ресурсы информационной системы?

(1) нелегальная программа

(2) недекларированная программа

(3) вредоносная программа

(4) несанкционированная программа

Как называется бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена?

(1) угроза

(2) утечка

(3) уязвимость

(4) атака

Какой этап является первым в процессе построения модели угроз ИС?

(1) Идентификация угроз безопасности информации и их источников

(2) Определение актуальных угроз безопасности информации

(3) Мониторинг и переоценка угроз безопасности информации

(4) Область применения процесса определения угроз безопасности информации

В описании угрозы в Банке данных угроз безопасности информации в качестве источника угрозы указаны…

(1) минимальные возможности внешнего или внутреннего нарушителя, необходимые для реализации угрозы

(2) максимальные возможности внешнего или внутреннего нарушителя, необходимые для реализации угрозы

(3) минимальные возможности внутреннего нарушителя, необходимые для реализации угрозы

(4) максимальные возможности внешнего нарушителя, необходимые для реализации угрозы

Какой нормативный документ направлен на создание единой политики в областях технического регулирования, стандартизации и сертификации?

(1) Федеральный закон N 184 «О техническом регулировании»

(2) Федеральный закон N 149 «Об информации, информационных технологиях и о защите информации»

(3) Федеральный закон N 162 «О стандартизации в Российской Федерации»

(4) Федеральный закон N 101 «О международных договорах Российской Федерации»

Какое слово в аббревиатуре PDCA обозначено как A?

(1) act

(2) abuse

(3) accept

(4) admit

Выделите верные утверждения.

(1) защищаемые помещения должны быть за пределами контролируемой зоны

(2) защищаемые помещения должны быть в пределах контролируемой зоны

(3) ограждающие конструкции должны быть смежными с помещениями других организаций

(4) ограждающие конструкции не должны быть смежными с помещениями других организаций

На каком этапе создания СЗИ АСЗИ осуществляется разработка модели угроз?

(1) формирование требований к системе защиты информации АСЗИ

(2) разработка(проектирование) системы защиты информации АСЗИ

(3) внедрение системы защиты информации АСЗИ

(4) аттестация АСЗИ по требованиям безопасности информации и ввод в действие

(5) сопровождение системы защиты информации в ходе эксплуатации АСЗИ

Установление и оформление правил разграничения доступа это…

(1) правовая мера защиты

(2) организационная мера защиты

(3) программно-техническая мера защиты

(4) криптографическая мера защиты

Как называются технические средства защиты, которые уменьшают отношение сигнал/шум на входе аппаратуры злоумышленника?

(1) активные

(2) пассивные

(3) динамические

(4) статичные

При входе в домен Windows логин является…

(1) средством идентификации

(2) средством аутентификации

Как часто должен осуществляться контроль состояния защиты информации?

(1) не реже 1 раза в три года

(2) не реже 1 раза в год

(3) не реже 1 раза в пять лет

(4) не реже 1 раза в месяц

Как называется документ, удостоверяющий соответствие объекта требованиям технических регламентов, положениям стандартов, сводов правил или условиям договоров?

(1) удостоверение соответствия

(2) сертификат аккредитации

(3) сертификат соответствия

(4) подтверждение соответствия

Технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники, — это…

(1) информационная система

(2) информационная технология

(3) автоматизированная система

(4) информационно — телекоммуникационная сеть

Какая форма оценки соответствия используется для официального подтверждения эффективности используемых мер и средств по защите этой информации на конкретном объекте информатизации?

(1) аккредитация

(2) аттестация

(3) сертификация

(4) лицензирование

Прикладное программное обеспечение, с помощью которого обрабатывается конфиденциальная информация, относится к:

(1) Основным техническим средствам и системам

(2) Вспомогательным техническим средствам и системам

(3) Дополнительным техническим средствам и системам

(4) Конфиденциальным техническим средствам и системам

Как называется совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации?

(1) уязвимость

(2) источник угрозы

(3) атака

(4) угроза

Как называется программа, которая, являясь частью другой программы с известными пользователю функциями, способна втайне от него выполнять некоторые дополнительные действия с целью причинения ему определенного ущерба?

(1) троянский конь

(2) вирус

(3) сетевой червь

(4) макровирус

К какому техническому каналу утечки информации относится несанкционированное распространение за пределы контролируемой зоны вещественных носителей с защищаемой информацией?

(1) оптический

(2) акустический

(3) материально-вещественный

(4) радиоэлектронный

К какому типу источников угроз относятся лица, которые могут преднамеренно или непреднамеренно нарушить конфиденциальность, целостность или доступность информации?

(1) антропогенные

(2) техногенные

(3) стихийные

К какому классу относится уязвимость, появившаяся в результате разработки программного обеспечения без учета требований по безопасности информации?

(1) уязвимость архитектуры

(2) уязвимость кода

(3) многофакторная уязвимость

При какой форме подтверждения соответствия заявитель на основании собственных доказательств самостоятельно формирует доказательственные материалы в целях подтверждения соответствия продукции требованиям технического регламента?

(1) добровольная сертификация

(2) декларирование соответствия

(3) обязательная сертификация

Кто должен разрабатывать План по защите конфиденциальной информации?

(1) отдел кадров

(2) служба информационной безопасности

(3) руководитель организации

(4) подразделения, в ведении которых находятся задачи, непосредственно касающиеся вопросов защиты информации

Как называются федеральные информационные системы, созданные на основании соответственно федеральных законов, законов субъектов РФ, на основании правовых актов государственных органов?

(1) региональные информационные системы

(2) информационные системы обработки персональных данных

(3) государственные информационные системы

(4) международные информационные системы

На каком этапе создания СЗИ АСЗИ определяются типы субъектов доступа и объектов доступа, являющихся объектами защиты?

(1) формирование требований к системе защиты информации АСЗИ

(2) разработка(проектирование) системы защиты информации АСЗИ

(3) внедрение системы защиты информации АСЗИ

(4) аттестация АСЗИ по требованиям безопасности информации и ввод в действие

(5) сопровождение системы защиты информации в ходе эксплуатации АСЗИ

Что должен сделать пользователь по окончании обработки защищаемой информации или при передаче управления другому лицу?

(1) выключить компьютер

(2) произвести стирание временных файлов и информации в оперативной памяти

(3) промаркировать все носители

(4) сделать запись в журнале

Выделите технические мероприятия с использованием активных средств защиты информации:

(1) звукоизоляция

(2) пространственное зашумление

(3) линейное зашумление

(4) заземление

(5) экранирование

Какие меры должны исключать возможность установки и (или) запуска запрещенного к использованию в информационной системе ПО?

(1) меры по идентификации и аутентификации субъектов доступа и объектов доступа

(2) меры по управлению доступом

(3) меры по ограничению программной среды

(4) меры по регистрации событий безопасности

Как называется проверка соответствия эффективности мероприятий по защите информации установленным требованиям или нормам эффективности защиты информации?

(1) контроль эффективности защиты информации

(2) контроль организации защиты информации

(3) контроль мероприятий по защите информации

(4) контроль структуры защиты информации

Кто из участников системы сертификации средств защиты информации проводит сертификационные испытания?

(1) федеральный орган по сертификации

(2) центральный орган системы сертификации

(3) испытательные лаборатории

(4) органы по сертификации средств защиты информации

Как называются действия, направленные на получение информации неопределенным кругом лиц или передачу информации неопределенному кругу лиц?

(1) распространение информации

(2) предоставление информации

Выделите верное утверждение. В соответствии с законодательством РФ аттестация объектов информатизации может носить…

(1) только обязательный характер

(2) только добровольный характер

(3) обязательный или добровольный характер

Система охранной сигнализации в защищаемом помещении относится к:

(1) Основным техническим средствам и системам

(2) Вспомогательным техническим средствам и системам

(3) Дополнительным техническим средствам и системам

(4) Конфиденциальным техническим средствам и системам

К какой категории по степени воздействия на объект защиты относятся угрозы, не нарушающие состав и нормальную работу объекта защиты?

(1) естественные

(2) искусственные

(3) пассивные

(4) активные

Как называется класс троянских программ, которые способны отслеживать все действия пользователя на зараженном компьютере и передавать данные злоумышленнику?

(1) Trojan-Proxy

(2) Trojan-PSW

(3) Trojan-Notifier

(4) Trojan-Spy

Как называется пространство вокруг ОТСС, на границе и за пределами которого уровень наведенного от ОТСС сигнала в ВТСС, а также в посторонних проводах и линиях передачи информации, имеющих выход за пределы КЗ, не превышает нормированного значения?

(1) ограниченная зона

(2) зона 2

(3) контролируемая зона

(4) зона 1

На каком этапе процесса построения Модели угроз определяются уязвимости, которые могут использоваться при реализации угроз безопасности информации?

(1) Идентификация угроз безопасности информации и их источников

(2) Определение актуальных угроз безопасности информации

(3) Мониторинг и переоценка угроз безопасности информации

(4) Область применения процесса определения угроз безопасности информации

Что такое CVE Numbering Authority (CNA)?

(1) идентификатор уязвимости

(2) организации, которым разрешено назначать CVE ID уязвимостям в согласованных за ними областях

(3) эксплоит уязвимости

(4) количество уязвимостей одного типа

Выделите формы подтверждения соответствия, определенные в ФЗ «О техническом регулировании»:

(1) добровольная сертификация

(2) декларирование соответствия

(3) аккредитация

(4) обязательная сертификация

(5) стандартизация

На кого возлагается контроль за выполнением мероприятий, включенных в План защиты конфиденциальной информации?

(1) отдел кадров

(2) служба безопасности

(3) руководитель организации

(4) подразделения, в ведении которых находятся задачи, непосредственно касающиеся вопросов защиты информации

Уровень значимости информации в соответствии с Приказом ФСТЭК №17 зависит от:

(1) масштаба информационной системы

(2) актуального типа угроз

(3) количества пользователей ИС

(4) степени возможного ущерба

На каком этапе создания СЗИ АСЗИ осуществляется установка и настройка средств защиты информации?

(1) формирование требований к системе защиты информации АСЗИ

(2) разработка(проектирование) системы защиты информации АСЗИ

(3) внедрение системы защиты информации АСЗИ

(4) аттестация АСЗИ по требованиям безопасности информации и ввод в действие

(5) сопровождение системы защиты информации в ходе эксплуатации АСЗИ

Чью подпись должна содержать маркировка носителя информации?

(1) руководителя организации

(2) руководителя службы безопасности

(3) администратора АС

(4) сотрудника, ответственного за учет носителей

Какой тип экранирования заключается в замыкании электростатического поля на поверхность металлического экрана и отводе электрических зарядов на землю с помощью контура заземления?

(1) электростатическое

(2) магнитостатическое

(3) электромагнитное

Какие меры должны обеспечивать сравнение предъявляемого субъектом (объектом) доступа идентификатора с перечнем присвоенных идентификаторов?

(1) меры по идентификации и аутентификации субъектов доступа и объектов доступа

(2) меры по управлению доступом

(3) меры по ограничению программной среды

(4) меры по регистрации событий безопасности

Как называется контроль эффективности защиты информации, проводимый с использованием средств контроля?

(1) организационный контроль

(2) технический контроль

(3) программный контроль

(4) механический контроль

Кто из участников системы сертификации устанавливает порядок признания зарубежных сертификатов?

(1) федеральный орган по сертификации

(2) испытательные лаборатории

(3) органы по сертификации средств защиты информации

(4) изготовители

Как называется пространство, в котором исключено неконтролируемое пребывание посторонних лиц, а также транспортных, технических и иных материальных средств?

(1) выделенная зона

(2) ограниченная зона

(3) контролируемая зона

(4) защищаемая зона

Как называется комплексная проверка объекта информатизации в реальных условиях эксплуатации при аттестации?

(1) сертификационные испытания

(2) аттестационные испытания

(3) лицензионные испытания

(4) тестовые испытания

Как называется совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств?

(1) информационная система

(2) автоматизированная система

(3) информационная система обработки персональных данных

(4) средство вычислительной техники

Потенциальная возможность перехвата сетевых пакетов является примером…

(1) угрозы нарушения целостности

(2) угрозы нарушения доступности

(3) угрозы нарушения конфиденциальности

Как называется семейство троянских программ, которые способны отслеживать все действия на зараженном компьютере и передавать данные злоумышленнику?

(1) Trojan-Clicker

(2) Trojan-PSW

(3) Trojan-DDoS

(4) Trojan-Spy

Как называется технический канал утечки информации, заключающийся в перехвате электромагнитных излучений на частотах работы передатчиков систем и средств связи?

(1) электромагнитный

(2) электрический

(3) индукционный

В случае если нарушители разных типов вступают в сговор друг с другом…

(1) их возможности объединяются

(2) их возможности определяются из минимальных возможностей объединенных типов

(3) их возможности не меняются

(4) их возможности взаимоисключаются

Какая версия стандарта CVSS является актуальной?

(1) первая

(2) вторая

(3) третья

(4) четвертая

Как называется юридическое лицо или индивидуальный предприниматель, обратившиеся в лицензирующий орган с заявлением о предоставлении лицензии на осуществление конкретного вида деятельности?

(1) правообладатель

(2) лицензиат

(3) соискатель лицензии

(4) регулятор

Какой документ определяет состав организационных и технических мер защиты информации, которые должен реализовать оператор персональных данных?

(1) Приказ ФСТЭК №17

(2) Приказ ФСТЭК №21

(3) СТР-К

(4) Федеральный закон №152

На каком этапе создания СЗИ АСЗИ осуществляются приемочные испытания системы защиты информации?

(1) формирование требований к системе защиты информации АСЗИ

(2) разработка(проектирование) системы защиты информации АСЗИ

(3) внедрение системы защиты информации АСЗИ

(4) аттестация АСЗИ по требованиям безопасности информации и ввод в действие

(5) сопровождение системы защиты информации в ходе эксплуатации АСЗИ

От каких параметров зависит уровень защищенности ИСПДн?

(1) степень потенциального ущерба

(2) актуальный тип угроз

(3) тип обрабатываемых ПДн

(4) масштаб ИС

(5) количество субъектов ПДн

Какой тип заземления изображен на рисунке?

(1) одноточечная последовательная схема заземления

(2) одноточечная параллельная схема заземления

(3) многоточечная схема заземления

Какие меры обеспечивают обнаружение действий в информационной системе, направленных на преднамеренный несанкционированный доступ к информации, специальные воздействия на информационную систему и (или) информацию в целях ее добывания, уничтожения, искажения и блокирования доступа к информации?

(1) меры по антивирусной защите

(2) меры по управлению доступом

(3) меры по ограничению программной среды

(4) меры по обнаружению (предотвращению) вторжений

Информация считается защищенной, если…

(1) зона 2 больше контролируемой зоны

(2) зона 2 меньше контролируемой зоны

(3) зона 1 равна зоне 2

Какой из этих федеральных органов уполномочен проводить работу по обязательной сертификации средств технической защиты информации?

(1) ФСБ

(2) ФСТЭК

(3) Роспотребнадзор

(4) СВР России

Как называется состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами, имеющими на него право?

(1) конфиденциальность

(2) доступность

(3) целостность

Кто в системе аттестации рассматривает апелляции, возникающие в процессе аттестации объектов информатизации?

(1) уполномоченный федеральный орган

(2) органы по аттестации объектов информатизации по требованиям безопасности информации

(3) испытательные центры (лаборатории)

(4) заявители

Выделите верное утверждение:

(1) автоматизированная система и объект информатизации являются тождественными понятиями

(2) автоматизированная система является частным случаем объекта информатизации

(3) объект информатизации является частным случаем автоматизированной системы

К какому типу относятся угрозы проникновения в операционную среду компьютера с использованием штатного программного обеспечения?

(1) угрозы утечки по техническим каналам утечки

(2) угрозы несанкционированного доступа

(3) естественные угрозы

(4) угрозы нелегального доступа

Какое свойство является обязательным для компьютерного вируса?

(1) способность находится в системе незаметно

(2) способность изменять исполняемые файлы

(3) способность создавать свои копии

(4) способность прописывать себя в автозагрузку

В каких технических каналах утечки акустической информации основным средством съема информации является микрофон?

(1) воздушные

(2) вибрационные

(3) электроакустические

(4) параметрические

К какому типу нарушителей относятся администраторы ИС?

(1) нарушители, обладающие базовым потенциалом

(2) нарушители, обладающие повышенным потенциалом

(3) нарушители, обладающие высоким потенциалом

Как в CVSS называются характеристики уязвимости, которые могут измениться со временем?

(1) базовые

(2) контекстные

(3) временные

В течение какого срока после получения документов от соискателя лицензии лицензирующий орган принимает решение о выдаче/отказе в выдаче лицензии на осуществление деятельности по технической защите информации?

(1) не более 3 дней

(2) не более 7 дней

(3) не более 30 дней

(4) не более 45 дней

Какая стадия создания СЗИ включает в себя приемо-сдаточные испытания СЗИ?

(1) предпроектная стадия

(2) стадия проектирования

(3) стадия ввода в действие

Как часто рекомендуется проводить контроль состояния системы защиты информации?

(1) не реже 1 раза в год

(2) не реже 1 раза в месяц

(3) не реже 1 раза в три года

(4) не реже 1 раза в пять лет

Как называется набор организационных и технических мер по обеспечению безопасности персональных данных, который оператор ПДн может получить исходя из определенного уровня защищенности ИСПДн и Приказа №21 ФСТЭК без учета структурно-функциональных характеристик ИСПДн?

(1) адаптированный набор мер

(2) уточненный адаптированный базовый набор мер

(3) базовый набор мер

(4) дополненный уточненный адаптированный базовый набор

Какой схеме заземления свойственен недостаток появления опасного сигнала ввиду возникновения обратных токов в общем проводе заземляющей цепи?

(1) одноточечная последовательная схема заземления

(2) одноточечная параллельная схема заземления

(3) многоточечная схема заземления

Какие меры должны обеспечивать авторизованный доступ пользователей, имеющих права по такому доступу, к информации, содержащейся в информационной системе, в штатном режиме функционирования информационной системы?

(1) меры по обеспечению доступности информации

(2) меры по обеспечению целостности информационной системы и информации

(3) меры по ограничению программной среды

(4) меры по обнаружению (предотвращению) вторжений

При оценке защищенности по методике оценки реального затухания информация считается защищенной, если…

(1) значение максимального пробега наведенного информативного сигнала больше пробега исследуемой линии до границы КЗ

(2) значение максимального пробега наведенного информативного сигнала меньше пробега исследуемой линии до границы КЗ

(3) значение минимального пробега наведенного информативного сигнала больше пробега исследуемой линии до границы КЗ

(4) значение минимального пробега наведенного информативного сигнала меньше пробега исследуемой линии до границы КЗ

Если изготовитель хочет получить сертификат соответствия на средства защиты информации в количестве 10 штук, какую схему сертификации ему нужно выбрать?

(1) для единичных образцов средств защиты информации

(2) для партии средств защиты информации

(3) для серийного производства средств защиты информации

Какое свойство информации нарушено, если в результате действий злоумышленников легитимный пользователь не может получить доступ к социальной сети?

(1) конфиденциальность

(2) доступность

(3) целостность

Кто должен извещать орган по аттестации, выдавший «Аттестат соответствия», о всех изменениях в информационных технологиях, которые могут повлиять на эффективность мер и средств защиты информации?

(1) уполномоченный федеральный орган

(2) испытательные центры (лаборатории)

(3) заявители

К какой группе относятся АС, в которых пользователи имеют одинаковые права доступа ко всей информации в АС, обрабатываемой или хранимой на носителях различного уровня конфиденциальности?

(1) I группа

(2) II группа

(3) III группа

Целью какой атаки является нарушение доступности информации для законных субъектов информационного обмена?

(1) анализ сетевого трафика

(2) сканирование сети

(3) отказ в обслуживании

(4) внедрение ложного объекта