Никак, Птр? Если файл хранился на винде и был доступен по виндовой шаре — линух там или не линух на сервере — пофиг. Если Птр, то лучше сразу бэкап брать, если он есть конечно

Файл зашифрован вирусом Ransom:DOS/Petya.A, если заражённая Windows находится в заблокированном состоянии (вымагают биткойны), то можно извлечь заражённый сектор и с его помощью узнать ключ, который вирус примет и начнёт расшифровку. Если антивирус удалил заражение, то файлы мертвы, восстановить можно лишь из резервной копии. Для Windows 7 и старше это работает через систему восстановления, если она не была отключена шаловливыми ручками. Просто кликаем правой кнопкой по файлу и выбираем пункт «Восстановить прежнюю версию». Если предложено будет восстановление на слишком старую версию (месячной давности), можно попробовать восстановить всю папку с этими файлами (как правило для папок есть копии 1-2 дневной давности).

Для начала, нужно узнать, чем вы заразились. Для этого по-хорошему, нужно снять образ диска и проверить его антивирусом на другом компьютере (или на вашем же, загрузившись с LiveCD)

Восстановление файлов и лечение вируса шифровальщика

Лечение вируса шифровальщика. Все чаще компьютеры подвергаются атакам вирусов. Есть вирусы, которые поражают браузеры, загрузчики системы, определенные программы и даже компьютерное железо. Не меньший вред наносят вирусы шифровальщики, которые шифруют файлы Word, Excel, базу 1C, электронные ключи, документы налоговой и пенсионного фонда.

И если в организации нет опытного программиста, то чаще всего все эти документы становятся безвозвратно потерянными. Самое простое, что можно сделать в этом случае, — это переустановить операционную систему. Такой вирус может прийти по электронной почте и распространиться по локальной сети за очень короткое время.

О том, как можно восстановить файлы после «работы» такого вируса нам сегодня расскажет Антон Севостьянов, который работает системным администратором, и практически каждый день сталкивается с различными компьютерными проблемами, которые могут коснуться любого из нас. Сегодня же речь пойдет о вирусах-шифровальщиках.

Мнение эксперта

Витальева Анжела, консультант по работе с офисными программами

Со всеми вопросами обращайтесь ко мне!

Задать вопрос эксперту

Такой генератор создает для каждой новой копии вируса свой собственный расшифровщик, отличный от всех остальных, но выполняющий ту же функцию. Если же вам нужны дополнительные объяснения, обращайтесь ко мне!

Так Stealth-вирусы скрываются от опытного пользователя и многих антивирусных средств, которые осуществляют ранний поиск вирусов по изменениям длин файлов контрольных сумм и содержимого загрузочных секторов.

Характеристика заражения разными видами компьютерных вирусов / Справочник: Бингоскул

Способ, при котором вирус дописывается в конец файла и изменяет у COM-файла первые несколько байт, а у EXE-файла — несколько полей заголовка, часто называется стандартным способом заражения файлов.

Календарь событий

Ежегодная конференция КОД ИБ | ПЕРМЬ 2023

Код ИБ — экосистема проектов с самым широким охватом ИБ-профессионалов. Региональная. Подробнее

Вебинар «Защита интеллектуальных систем учета электроэнергии»

Компания Infotecs приглашает 14 апреля с 10.00 до 11.00 на вебинар «Защита интеллектуальных систем. Подробнее

Вебинар «Резервное копирование и хранение данных с Киберпротект»

ГК «Перемена» с компанией «Киберпротект» приглашают вас 14 апреля 2023г. в 11:00 (мск) на. Подробнее

Гайд-вебинар от «СёрчИнформ»: как решать ИБ-задачи с помощью SIEM

«СёрчИнформ» приглашает специалистов по ИТ и информационной безопасности, на бесплатный. Подробнее

Вебинар «Импортозамещение в Информационной безопасности: что происходит на рынке, обзор конкретных ИБ-продуктов»

Вебинар «Импортозамещение в Информационной безопасности: что происходит на рынке, обзор. Подробнее

Вебинар «Что делать, если импортные СЗИ стали ключевым риском вашей АСУ ТП?»

Вебинар «Что делать, если импортные СЗИ стали ключевым риском вашей АСУ ТП» состоится 14. Подробнее

Вебинар «Автоматизация защиты персональных данных»

О вебинаре В Госдуму внесен законопроект об усилении защиты персональных данных россиян. Подробнее

Семинар: Security Roadshow 2023

Приглашаем Вас 14 апреля 2023 года (начало в 13:00) принять участие в семинаре, тематика которого. Подробнее

Восстановление файлов и лечение вируса шифровальщика

Zip File, мамкины хацкеры. Сегодня я расскажу вам, как злоумышленники прячут ссылки на вредоносное программное обеспечение и фишинговые сайты прямо в word’овских документах. Данный метод маскировки настолько хорош, что может поставить в тупик, даже прожжённого офисного планктона.

Мнение эксперта

Витальева Анжела, консультант по работе с офисными программами

Со всеми вопросами обращайтесь ко мне!

Задать вопрос эксперту

жестком диске, на котором устанавливается сама операционная система включена функция защиты системы Мой компьютер ПКМ Свойства Дополнительные параметры системы Защита системы С Включено. Если же вам нужны дополнительные объяснения, обращайтесь ко мне!

Вредоносные приложения появились в 1960-х годах, вирусы – в 80-х годах. При заражении компьютера они способны нанести непоправимый вред хранимой на дисках информации, подчинить аппаратные ресурсы ПК воле автора зловредной программы. Рассмотрим основные способы заражения ПК и виды проявления деятельности вирусов.

Тест по информатике на тему Компьютерные вирусы и антивирусные программы

Так Stealth-вирусы скрываются от опытного пользователя и многих антивирусных средств, которые осуществляют ранний поиск вирусов по изменениям длин файлов контрольных сумм и содержимого загрузочных секторов.

Меры профилактики заражения ПК вирусом

При комплексном подходе предотвратить инфицирование системы реально. Кратко перечислим меры защиты личной информации от компьютерных вирусов.

- Использование подлинной версии надёжного антивирусного продукта.

- Загрузка бесплатных приложений только с официальных сайтов с предварительной проверкой объектов в облаке, например, на Virustotal.

- Работа в операционной системе из-под учётной записи с ограниченными правами.

- Проверка ссылок в сообщениях на почте и мессенджерах на безопасность.

- Регулярное обновление операционной системы, баз антивируса.

- Периодическое сканирование дисков.

- Отключение автозапуска съемных накопителей.

- Использование брандмауэра, VPN.

- Блокировка всплывающих окон в браузере.

- Использование расширений для удаления рекламы.

Во избежание заражения не стоит кликать по рекламе, скачивать взломанные программы, патчи к ним, посещать сайты с плохой репутацией.

Мнение эксперта

Витальева Анжела, консультант по работе с офисными программами

Со всеми вопросами обращайтесь ко мне!

Задать вопрос эксперту

Таким образом, код вируса присутствует в системе в единственном экземпляре, а все зараженные файлы всего лишь подключают его. Если же вам нужны дополнительные объяснения, обращайтесь ко мне!

Вирусы, которые распространяются в компьютерной сети и не изменяют файлы или секторы дисков. Они проникают в память компьютера из компьютерной сети, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Такие вирусы иногда создают рабочие файлы на дисках системы, но могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти).

НОУ ИНТУИТ | Лекция | Классификация вирусов

- Вирусы – им присущи все перечисленные выше признаки.

- Рекламное ПО – во вкладках браузера, на рабочем столе, в разных программах появляется однообразная реклама.

- Шпионы – маскируются, могут изменять настройки безопасности, блокировать выход в интернет.

- Вымогатели – блокируют доступ к диску, препятствуют загрузке ОС, рабочего стола. Просят перевести деньги за код для расшифровки данных.

- Боты – задействуют аппаратные возможности ПК в целях злоумышленника, обычно – участие в бот-сетях для организации DDoS-атак.

- Руткиты – получают удалённый доступ к ПК, управляют им в фоне.

- Трояны – имеют обширный спектр проявлений.

- Майнеры – сильно нагружают видеокарту, процессор. Одни – всегда, другие – во время простоя компьютера.

Лечение зашифрованных файлов / Подробнее.http://www.drweb.ru / Поддержка / Антивирусная лаборатория Модификации вируса пишут часто, по этому работники антивирусных программ не успевают разрабатывать дешифраторы.

| Вид вредоноса | Как работает |

| Файловый | Встраивается в исполняемый файл, активируется при его выполнении. |

| Загрузочный | Прописывается в загрузочный сектор накопителя. |

| Макровирус | Макрокоманды, заражающие документы Word, Excel. |

| Драйверный | Инфицируют драйверы. |

| Сетевой | Распространяются по сети, в виде вложений в электронные письма. |

На самом деле правильнее было бы назвать эту статью «Как хакеры скрывают вирусы в документах Office а Microsoft на это наплевать» Но давайте по порядку.

В последних версиях Microsoft Office по умолчанию документы сохраняются в формате, основанном на Office Open XML, но Microsoft не во всем следует открытому стандарту. Вариант Microsoft часто называют MOX, Microsoft Open XML. Этот самый MOX имеет уязвимости, создающие угрозы безопасности. В этой статье мы подробно разберем одну из таких дыр, которая на момент статьи так и не закрыта.

Еще по теме: Лучшие сайты для поиска уязвимостей

Почти сразу после публикации чернового варианта OOXML началась битва за его стандартизацию. Вот краткая хронология версий.

В 2016 году были выпущены дополнения к 5-ой версии: ISO/IEC 29500-1:2016 и ISO/IEC 29500-4:2016. Работа над стандартом продолжается, а компания Microsoft допускает все больше проприетарных особенностей его реализации в последних версиях Office. Хуже того: Microsoft не признает старые уязвимости, оставляя их в новых версиях. Вы не поверите, но описываемая в данной статье уязвимость известна с Office 2013 и актуальна вплоть до Office 2019.

ECMA-376 включает в себя три различные спецификации для каждого из трех основных типов документов Office — WordprocessingML для текстовых документов, SpreadsheetML для электронных таблиц и PresentationML для презентаций. Мы будем использовать WordprocessingML.

Я возьму на себя смелость указать на два критичных с точки зрения безопасности недостатка MOX, унаследованных от OOXML:

- возможность легкого редактирования внутренней структуры документов;

- отсутствие проверок на злонамеренную модификацию.

По сути, MOX и OOXML — это XML в ZIP. Это отличный hacker-friendly-формат, поскольку найти и заменить свойства объектов в нем исключительно просто даже без использования HEX-редакторов и прочих специфических утилит. Достаточно встроенной в Windows поддержки ZIP и «Блокнота». Весь код легко читается глазами и правится, как текст. Ни сверки контрольных сумм, ни каких-то иных специфических проверок при этом не выполняется. Word лишь проверяет целостность документа, которая не нарушается при подменах с соблюдением правил синтаксиса.

Если в документ вставлен объект, загружаемый с внешнего ресурса (например, ссылка на видео), то в соответствующей секции создается легко читаемая (и так же просто изменяемая) гиперссылка. Это прямая дорога к фишингу или запуску троянов в один клик.

Статья предназначена для профессиональных пентестеров, руководителей службы CISO (информационной безопасности), а так же для «белых хакеров». Ни автор статьи, ни редакция сайта spy-soft.net не несут ответственности за любой возможный вред, причиненный материалами данной статьи,

Описание уязвимости

В базе уязвимостей MITRE есть много однотипных записей вида: «Microsoft Office… do not properly validate record information during parsing of (Excel spreadsheets / Word documents, Power Point presentations)… which allows remote attackers to execute arbitrary code or cause a denial of service (memory corruption) via a crafted file)». Проще говоря, проблемы парсинга XML в MS Office неисчерпаемы, как атом.

Я уже рассматривал одну из них в статье «Перехват хеша с помощью документа NTLMv2-SSP». Сейчас я познакомлю вас с другой атакой, также слегка изменив внутренности Word.

Начиная с Office 2013 в OOXML стал доступен класс WebVideoProperty. Он используется в разметке при вставке в документ онлайн-видео и описывает параметры его воспроизведения через набор атрибутов.

Нас интересует атрибут embeddedHtml. Он используется для вставки сторонних объектов и содержит ссылку на них (например, на видео с YouTube). Из-за того что данный параметр «знает», откуда открывать картинку видеозаписи, его невозможно опустить при парсинге.

Поиск объекта подмены

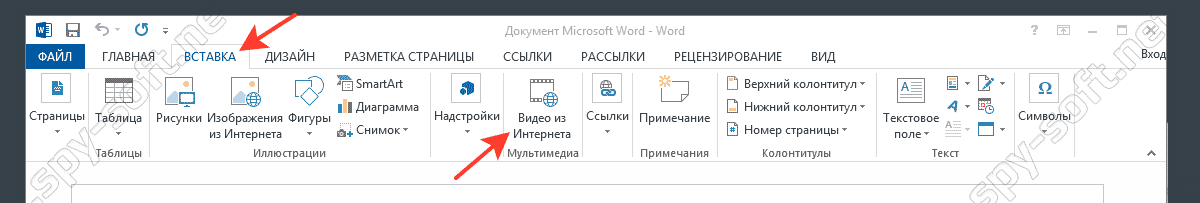

Давайте выполним простую атаку подмены и пощупаем уязвимость своими руками. Запускаем Word (требуется версия 2013 или выше, так как нам нужна полная поддержка ISO/IEC 29500 Strict) и открываем меню «Вставка».

В появившемся окне в строчке напротив YouTube я просто вписал слово «видео» и выбрал первую понравившуюся картинку. Вставка ролика отобразилась на листе документа типичной превьюшкой.

Сохраним и закроем его. Обратите внимание, что размер файла почти не изменился. У меня он занимал несчастные килобайты. Значит, вставленное видео не сохраняется локально, а всегда запрашивается из интернета по известной ссылке.

Следующим шагом нам надо заглянуть в нутро документа. Меняем расширение .docx на .zip, открываем любым архиватором и видим содержимое.

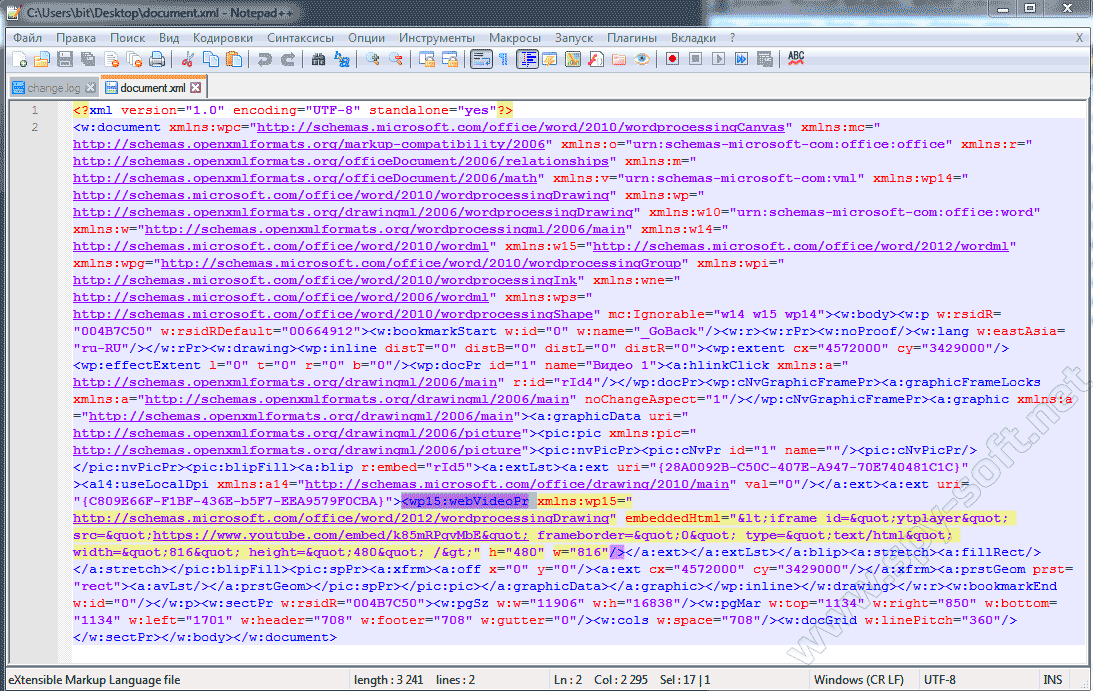

В папке word нам нужен файл document.xml. Разархивируем и откроем его на редактирование (подойдет и простой Notepad, хотя Notepad++ намного удобнее из-за подсветки синтаксиса).

В скудной документации о классе WebVideoProperty указано, что в теле документа он именуется wp15:webVideoPr. Находим эту секцию и смотрим ее содержание.

Конструкция изначально выглядит следующим образом:

|

embeddedHtml=«<iframe id="ytplayer" src="https://www.youtube.com/embed/k85mRPqvMbE" frameborder="0" type="text/html" width="816" height="480" />» |

Атрибут embeddedHtml содержит iframe YouTube, который при замене на HTML или JavaScript будет выполняться. А это не что иное, как уязвимость!

Эксплуатация уязвимости

Если внимательно посмотреть на содержимое секции, то можно заметить, что символы < и > заменены на < и >. Это способ записи символьных данных без использования раздела CDATA. Они указывают парсеру на то, что эта часть документа не содержит разметки. Так же мы должны поступить со всеми нашими спецсимволами.

Еще стоит отметить, что все параметры отделены друг от друга точкой с запятой. Если мы пропустим хотя бы одну из них, то при открытии документа произойдет ошибка проверки целостности файла. Правда, Word облегчает задачу, подсказывая, где именно мы ошиблись (см. скриншот).

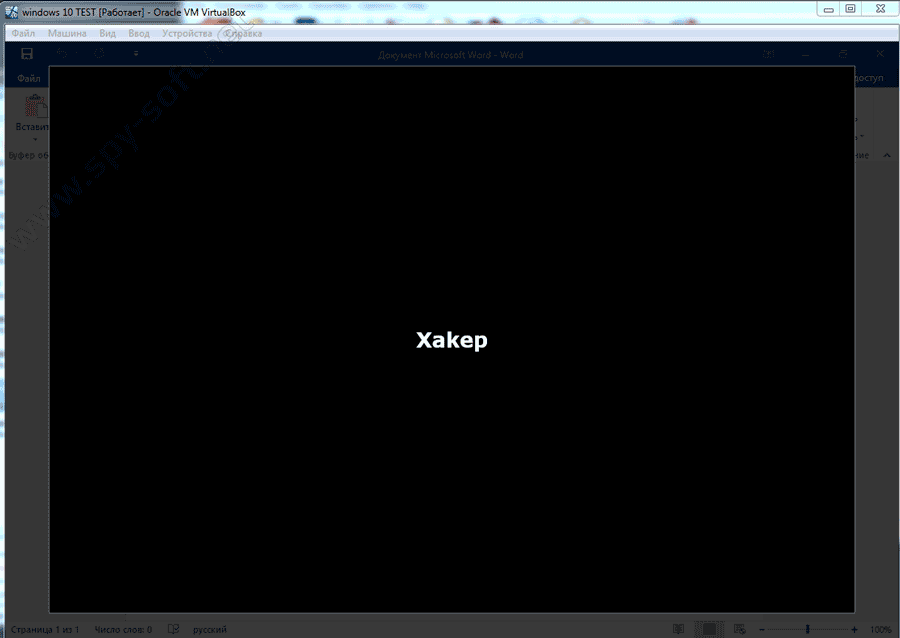

Давайте удалим все, что находится между кавычками, и попробуем вставить свой HTML-код. Сначала добавим отображаемую часть ссылки:

В нашем случае она будет выглядеть следующим образом:

|

embeddedHtml=«<H1>Хакер</H1>» |

Теперь подменим исходную ссылку на ролик с YouTube своей. Например, загрузим какой-нибудь файл на компьютер жертвы.

В качестве «вредоносного сервера» я поднял дистрибутив Ubuntu 16.4 с Apache2 и положил в каталог /var/www/html два файла: условного зловреда и простую HTML-страницу со ссылкой на него. IP-адрес сервера в локальной сети — 192.168.1.20.

Далее нам необходимо все это указать в embeddedHtml:

|

embeddedHtml=«<a href="http://192.168.1.20/1.html" frameborder="0" type="text/html" width="816" height="480" >Xакер</a>» h=«480» w=«816» |

Теперь сохраним наш измененный файл и запустим его.

Для первой проверки я подготовил имитацию жертвы — компьютер с Windows 10 (1803) и MS Office 2016 Professional Plus VL x86, который мы и будем атаковать.

После запуска файла не видно ничего необычного. Открывается документ со вставленным видеороликом. При наведении курсора отображается корректная ссылка на него. Но, если нажать на воспроизведение, вместо видео отобразится наша ссылка.

В реальном сценарии вместо хакер лучше написать что-то более подходящее для фишинга. Например, Click to begin playback.

Может быть, со времен Office 2016 уязвимость уже пофиксили? Давайте проверим, сработает ли этот способ в Microsoft Office Pro Plus 2019 и Windows 10 (1803).

Открываем тот же файл и пробуем запустить видео. Слово «хакер» так же подчеркнуто и выступает в качестве ссылки. При клике на него открывается браузер Edge с нашей страницей на «злом сервере». На ней все та же ссылка для загрузки зловреда.

Примечания

Стоит уточнить ряд важных моментов. Трюк работает, если пользователь просто нажимает левой клавишей мыши на кнопку Play в превьюшке вставленного в документ видео. Так делает большинство, но продвинутые могут кликнуть с зажатой клавишей Ctrl. В этом случае начнется воспроизведение видео.

Почему так происходит?

При нажатии левой кнопки мыши с клавишей Ctrl и без нее Word обращается к разным секциям документа. В первом случае он считывает подмененную ссылку из worddocument.xml и предлагает выполнить переход по ней. Во втором — считывает оригинальную ссылку на видеоролик из word_relsdocument.xml.rels и запускает его.

Если же подменить адрес в обеих секциях, фишинговая ссылка будет отображаться при наведении курсора мыши на превь ролика. Такой грубый вариант атаки сработает только с самыми невнимательными пользователями.

Также заметь, что при нажатии левой кнопкой мыши с Ctrl откроется браузер, установленный по умолчанию. Если же просто кликать, то (вредоносная) ссылка всегда будет открываться в браузере. Это еще один вектор атаки при проведении пентеста.

В зависимости от версий ОС и Office, а также настроек безопасности у жертвы могут сработать другие компоненты защиты. Например, Office 2010 ограниченно поддерживает OOXML. Он предложит разрешить редактирование документа прежде, чем позволит кликнуть на превью видео. В Windows 7 IE выдаст предупреждение при открытии ссылки.

С Windows 10 наблюдается совсем другая картина. В настройках по умолчанию (а у потенциальной жертвы они, как правило, такие) ни IE, ни Edge ни о чем не предупреждают. Ссылка открывается без дополнительных действий. Отсюда можно сделать парадоксальный вывод о том, что новая операционная система оказалась более уязвима к подобным атакам.

Для дополнительной проверки я открывал файл с измененной ссылкой в следующих офисных пакетах:

- Open Office 4.1.6;

- Libre Office 6.1.3;

- Soft Maker Office 2018.

Все они официально поддерживают OOXML, причем в точном соответствии со стандартом ISO/IEC 29500. Ни один из них не подвержен рассмотренной уязвимости, поскольку все вольности Microsoft игнорируются. Получает, что пользователь лучше защищен благодаря отсутствию поддержки проприетарной функции вставки онлайн-видео… но ведь, кроме роликов, в документы можно вставлять и другие объекты.

Выводы

В данном примере мы рассмотрели, как модифицировать XML-разметку офисных документов, чтобы выполнить подмену ссылки и подсунуть жертве зловреда. При проведении пентеста вместо пугающей надписи «Хакер» можно подобрать что-нибудь более привлекательное. Например, указать, что для воспроизведения ролика необходимо скачать плагин или обновить плеер. Красиво оформляем страницу загрузки, внушаем, что все безопасно, и дело в белой шляпе.

Еще по теме: Как хакеры создают трояны для Андроид

#1

Holyman

-

- Posters

- 21 Сообщений:

Newbie

Отправлено 15 Февраль 2013 — 09:06

Проблема в следующем: компьютер был заражен вирусом, который файлы .doc переделывает в .exe. Хотелось бы вернуть исходные текстовые документы.

Ранее связывались с вами, получили рекомендацию сделать логи согласно инструкции в разделе «Правила раздела «Помощь по лечению»»

Проверяли с помощью CureIt, все полученные логи прилагаем. Лог RKU создать не удалось, файл не запускается, при запуске выдает ошибку.

Прикрепленные файлы:

- Наверх

#2

Dr.Robot

Dr.Robot

-

- Helpers

- 2 964 Сообщений:

Poster

Отправлено 15 Февраль 2013 — 09:06

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ — сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

— прислать в вирусную лабораторию Dr. Web https://vms.drweb.com/sendvirus/ несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба — это номер Вашего запроса, содержащий строку вида [drweb.com #3219200];

— собрать и выложить в своей теме логи утилит, указанных в Правилах этого раздела форума.

4. При возникновении проблем с интернетом, таких как «не открываются сайты», в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа «Содержание сайта заблокировано» и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

- Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить…

- В появившемся окне наберите cmd и нажмите клавишу <Enter>. Появится черное окно консоли (интерпретатора команд).

- Напишите в этом черном окне команду ipconfig /all>»%userprofile%ipc.log» и нажмите клавишу <Enter>, затем наберите там же команду explorer.exe /select,»%userprofile%ipc.log» и нажмите клавишу <Enter>, нужный файл будет показан в Проводнике Windows.

- Приложите этот файл к своему сообщению на форуме.

Чтобы не сделать ошибок в написании команд, можно скопировать эти команды отсюда и последовательно вставлять в черное окно консоли путем выбора пункта Вставить из меню, появляющегося при нажатии правой кнопки мыши в черном окне консоли.

- Наверх

#3

Holyman

Holyman

-

- Posters

- 21 Сообщений:

Newbie

Отправлено 15 Февраль 2013 — 09:08

лог DrWebSysInfo не удается прикрепить, пишет слишком большой размер(7,48мб)

- Наверх

#4

DoC

DoC

-

- Posters

- 1 467 Сообщений:

Добрый Э-э-х

Отправлено 15 Февраль 2013 — 09:26

на любой обменник выложите и ссылку сюда поместите.

А все так хорошо начиналось…

- Наверх

#5

Holyman

Holyman

-

- Posters

- 21 Сообщений:

Newbie

Отправлено 15 Февраль 2013 — 09:34

- Наверх

#6

Holyman

Holyman

-

- Posters

- 21 Сообщений:

Newbie

Отправлено 18 Февраль 2013 — 08:40

подскажите мое обращение рассматривается или что то сделал не так и оно не взято в работу?

- Наверх

#7

mrbelyash

mrbelyash

-

- Members

- 25 897 Сообщений:

Беляш

Отправлено 18 Февраль 2013 — 09:16

3. Если у Вас зашифрованы файлы,

где номер тикета?

- Наверх

#8

Holyman

Holyman

-

- Posters

- 21 Сообщений:

Newbie

Отправлено 18 Февраль 2013 — 10:04

[drweb.com #3889026]

- Наверх

#9

mrbelyash

mrbelyash

-

- Members

- 25 897 Сообщений:

Беляш

Отправлено 18 Февраль 2013 — 10:40

[drweb.com #3889026]

ждите ответа на письмо (при условии что отправили в категорию запрос на лечение)

- Наверх

#10

Holyman

Holyman

-

- Posters

- 21 Сообщений:

Newbie

Отправлено 19 Февраль 2013 — 13:47

ответ получил но ничего толком из этого не вышло, специалист просит зараженный объект а его нет, так как по инструкции компьютер был проверен вылечен а нелечимое отправлено в карантин, что делать?

- Наверх

#11

userr

userr

-

- Members

- 16 310 Сообщений:

Newbie

Отправлено 19 Февраль 2013 — 13:51

что делать?

общаться по почте со специалистом. а сюда лог DrWeb SysInfo.

- Наверх

#12

Holyman

Holyman

-

- Posters

- 21 Сообщений:

Newbie

Отправлено 19 Февраль 2013 — 13:58

Владимир Карташев

неизлечимые файлы как понимаю перенесены в карантин может скинуть что из него?

Vladimir Martyanov via RT

Пришлите, может там что будет…

Владимир Карташев

там в карантине много папок с буквенно-цифровым названием, каким образом скидывать? 400 мб весит. Я пару папок скидываю, это оно или неправильно делаю?

Vladimir Martyanov via RT

Если 400 метров — не надо. Все равно не найти будет.

Владимир Карташев 14:07 (45 мин. назад)

и что делать?

Vladimir Martyanov via RT

Ищите трояна и присылайте именно трояна, который файлы шифровал.

Владимир Карташев

опять ждать пока новая волна испорченных документов появится?

Vladimir Martyanov via RT

Решать вам. Я без трояна ничего сделать не могу.

Сообщение было изменено Holyman: 19 Февраль 2013 — 13:58

- Наверх

#13

Holyman

Holyman

-

- Posters

- 21 Сообщений:

Newbie

Отправлено 19 Февраль 2013 — 13:59

- Наверх

#14

mrbelyash

mrbelyash

-

- Members

- 25 897 Сообщений:

Беляш

Отправлено 19 Февраль 2013 — 14:07

запустить куреит

щелкнуть по иконке настроек

щелкнуть по менеджер карантина

- Наверх

#15

userr

userr

-

- Members

- 16 310 Сообщений:

Newbie

Отправлено 19 Февраль 2013 — 14:11

Holyman,

из карантина cureit (см письмо выше) достаньте несколько файлов infected with Trojan.HideDoc.1 , отправьте аналитику.

Выясните путь заражения. Возможно, пришло письмо с вирусом и его открыли — ищите в почте это письмо.

- Наверх

#16

userr

userr

-

- Members

- 16 310 Сообщений:

Newbie

Отправлено 19 Февраль 2013 — 14:20

Ранее связывались с вами, получили рекомендацию сделать логи …

Кстати, о чем это? Это Ваш первый пост на форуме. какое «Ранее связывались» ?

- Наверх

#17

Holyman

Holyman

-

- Posters

- 21 Сообщений:

Newbie

Отправлено 19 Февраль 2013 — 14:24

Кстати, о чем это? Это Ваш первый пост на форуме. какое «Ранее связывались» ?

Другой наш специалист связывался спрашивал что и как надо делать и нам ответили в следущий раз составить логи по инструкции и прислать, но в тот раз просто удалили вирус и мы решили дальше тему не развивать, вот теперь снова появилась проблема, и теперь уже как положено делаем

- Наверх

#18

userr

userr

-

- Members

- 16 310 Сообщений:

Newbie

Отправлено 19 Февраль 2013 — 14:28

Holyman,

как положено это пост 2 п.3

что ж вы, специалисты, регулярно шифровщики хватаете…

- Наверх

#19

Holyman

Holyman

-

- Posters

- 21 Сообщений:

Newbie

Отправлено 19 Февраль 2013 — 14:49

- Наверх

#20

Nikon385

Nikon385

-

- Members

- 2 Сообщений:

Newbie

Отправлено 31 Январь 2014 — 05:27

Проблема в следующем: компьютер был заражен вирусом, который файлы .doc переделывает в .exe. Хотелось бы вернуть исходные текстовые документы. Прилагаю лог и сам вирусованный файл! Жду ответа!

Прикрепленные файлы:

-

cureit.log 17,33К

3 Скачано раз

Сообщение было изменено pig: 31 Январь 2014 — 22:42

Удалил поозрительный архив

- Наверх

Макровирус – это вредоносная программа, которая может заразить любое программное обеспечение, написанное на макроязыке, среди которых такие программы Microsoft Office, как Word и Excel . Макро-вирус использует преимущества макросов, которые запускаются в приложениях Microsoft Office. Самый простой способ защитить себя от этой формы вредоносного ПО – отключить макросы в программах Office.

Вредоносные программы на основе макросов вернулись и снова стали популярными. Поэтому корпорация Майкрософт выпустила новое обновление групповой политики для всех клиентов Office 2016 в сети, которое блокирует загрузку исходных макросов из Интернета в сценариях с высоким риском и, таким образом, помогает администраторам предприятия предотвращать риск макросов.

Если значок файла изменился, или вы не можете сохранить документ, или в вашем списке макросов появляются новые макросы, вы можете предположить, что ваши документы были заражены макровирусом.

Если вы используете хорошее защитное программное обеспечение, шансы получить макровирус минимальны, если только вы не нажмете на зараженный документ или файл. Таким образом, если в результате неудачного поворота событий ваш компьютер Windows заразится макровирусом, то, выполнив эти шаги по удалению макровируса, вы сможете избавиться от вредоносного ПО.

Содержание

- Запустить антивирусное сканирование

- Ремонт офиса

- Удалить макровирус в Word вручную

- Удаление макровируса в Excel

Запустить антивирусное сканирование

В настоящее время все популярные антивирусные программы способны выявлять и удалять макровирус. Таким образом, выполнение глубокого сканирования с помощью программного обеспечения безопасности обязательно полностью удалит макровирус.

Ремонт офиса

Если вы обнаружите, что установка Office не работает нормально, после удаления макровируса вам может потребоваться восстановить Office.

Удалить макровирус в Word вручную

Если вы подозреваете, что ваша программа Word была заражена макро-вирусом, сначала нажмите клавишу Shift , а затем значок, чтобы открыть файл. Это откроет файл Word в безопасном режиме, что предотвратит запуск автоматических макросов и, следовательно, не позволит запустить макровирус. Теперь следуйте инструкциям, изложенным в KB181079. Статья KB может быть устаревшей, но она покажет вам направление работы.

Удаление макровируса в Excel

Макро-вирусы PLDT/CAR/SGV могут заражать документы Excel. Инструкции, написанные в KB176807, могут показать вам направление работы, если вам нужно удалить макровирус вручную.

Это руководство по удалению вредоносных программ содержит общие советы, которые могут помочь вам удалить вирус с компьютера Windows.

Вирус изменил расширения файлов на ПК Windows 10

Бывают неприятные моменты, когда в системе Windows 10 или на флешке, изменяется расширение файлов на непонятный формат. В большинстве случаев это вирус, но иногда пользователи по неосторожности могут изменить формат файлов в параметрах. Разберем, что делать и как исправить, когда вирус меняет формат файлов на компьютере или флешке.

1. Сканирование

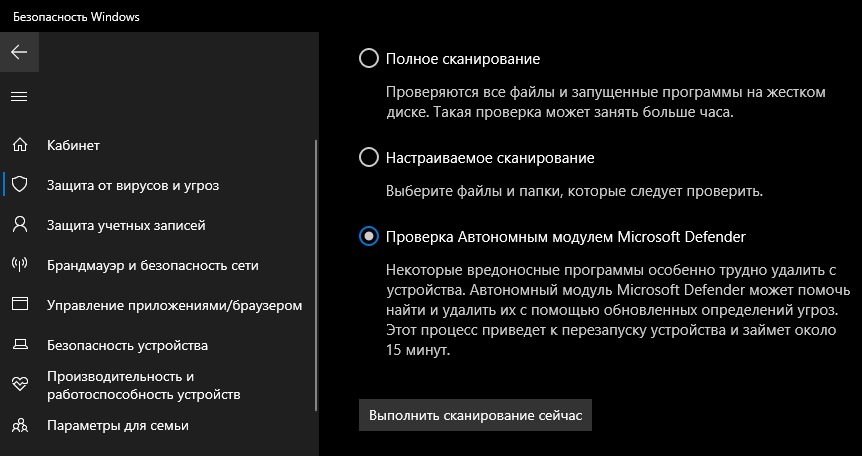

Первым делом нужно проделать сканирование сканером как Zemana, DrWeb или лучше запустить защитник Windows с параметром автономного модуля. Это позволит лучше обезвредить вирус, если он будет занят какими-либо процессами. Для этого:

- Откройте «Безопасность Windows» > «Защита от вирусов и угроз» > «Параметры сканирования».

- Выберите «Проверка автономным модулем Microsoft Defender».

- Ваш ПК будет перезагружен и начнется процесс сканирования.

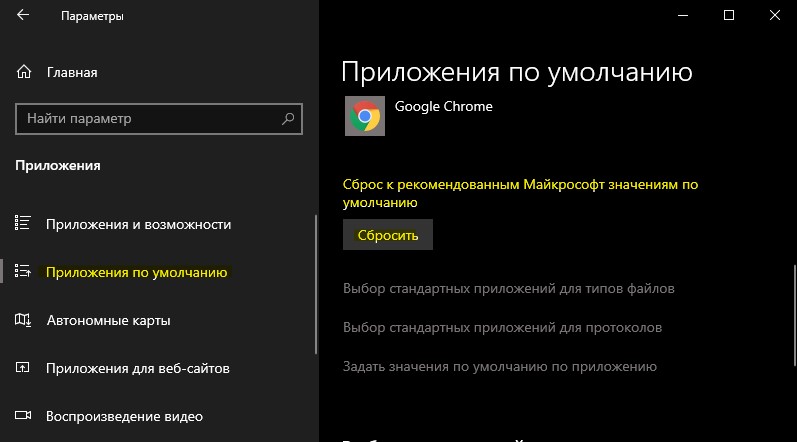

2. Сброс приложений по умолчанию

- Нажмите Win+i и выберите «Приложения» > «Приложения по умолчанию«.

- Справа пролистайте вниз и нажмите «Сбросить» к рекомендуемым значениям.

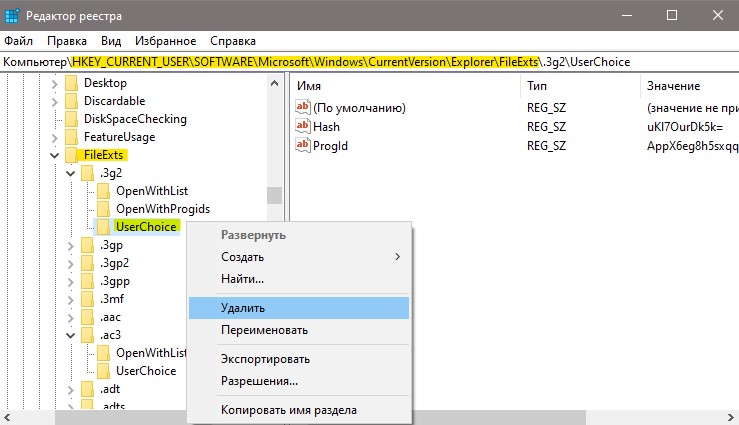

3. Удаление папки UserChoice

Нажмите Win+R и введите regedit, чтобы открыть редактор реестра. В реестре перейдите по пути:

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionExplorerFileExts- У вас будет список расширений, если не видно, то разверните папку FileExts.

- В списке расширений, раздвигайте список каждого.

- Если обнаружите папку UserChoice, то удаляйте её.

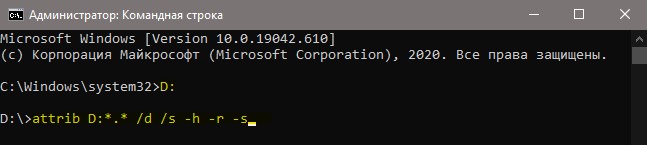

4. На флешке ярлыки

Если вы столкнулись, что на флешки пропали файлы и вместо них ярлыки, то это вирус. Суть его состоит в том, что он скрывает файлы на флешки, создает ярлыки и показывает их вам. Любой антивирус должен справится с такой угрозой, так как это не очень трудная угроза для безопасности. Но мы пойдет другим путем, так как скорее всего сканером или антиврусом вы уже пытались сканировать флешку и вам это не помогло.

Запустите командную строку от имени администратора и введите ниже команду:

D:attrib D:*.* /d /s -h -r –s

Где D: это буква флешки и команда удалит запрещающие атрибуты файлов.

Смотрите еще:

- IDP.generic — Что это за вирус и должен ли я его удалить?

- Как отключить USB-порты на ПК с Windows 10

- Заставь проверять защитник windows 10 внешние диски

- Включить повышенный уровень Защитника Windows 10

- Шифрование сайта скриптом для майнинга Coinhive

[ Telegram | Поддержать ]