Эксперты в сфере кибербезопасности обнаружили новый тип вирусов, которые заражают персональные компьютеры без наличия макросов. Вредоносные программы проникают в устройства пользователей с помощью документов Microsoft Office.

По мнению специалистов портала ARStechnica, злоумышленники применяют технологию Dynamic Data Exchange. С её помощью текстовые документы используются для выполнения кода, который скрывается в других файлах.

- Как вирусы прячутся в документах Microsoft Office

- Принцип функционирования макровирусов для Microsoft Office

- Как отыскать объект подмены

- Выводы

Базовую схему можно описать следующим образом: документ открывается пользователем, файл подключается к удаленным серверам, а после этого загружает и устанавливает на ПК первую часть вредоносного программного обеспечения. Антивирусные утилиты не видят какой-либо опасности на этом этапе.

После того, как подобная возможность взлома была обнаружена, корпорация Microsoft опубликовала данные о том, как пользователи могут защищаться от атак, осуществляемых с помощью пакета Microsoft Office. Наиболее эффективный способ обеспечить безопасность – быть предельно осторожным с неизвестными уведомлениями, отображающимися во время открытия документов Microsoft Office.

Если существует потенциальная опасность, перед пользователями откроется диалоговое окно следующего вида.

После того, как пользователи кликнут по кнопке «Yes», отобразится следующая подсказка.

Необходимо четко понимать, что вирус начнёт загружаться только после того, как человек два раза кликнет по кнопке «Yes».

Помимо всего прочего инструкция от специалистов корпорации Microsoft содержит в себе информацию о том, как продвинутые пользователи могут самостоятельно модифицировать параметры реестра операционной системы Windows, а также деактивировать функцию автоматического обновления данных из одного файла в другой.

Большая часть макровирусов для Microsoft Word сразу после запуска переносит свой код внутрь глобальных макросов конкретного файла. После закрытия программы каждый глобальный макрос записывается в отдельный DOT-файл. В результате этого получается так, что вредоносное программное обеспечение активируется тогда, когда Microsoft Word начинает загрузку глобальных макросов.

Далее вирус переопределяет один или сразу несколько классических макросов, а также перехватывает команды, необходимые для взаимодействия с документами. Во время вызова таких команд документы, к которым идёт обращение, заражаются. Одновременно с этим все файлы конвертируются в формат «Template», что запрещает дальнейшую модификацию формата документа.

Еще один метод внедрения вредоносного программного обеспечения основывается на так именуемых файлах «Add-in» – это служебные дополнения к пакету Microsoft Office. Так «NORMAL.DOT» не модифицируется, а при запуске программы загружаются вирусные макросы. Данный метод буквально целиком копирует заражение глобальных макросов.

Важно! Вирус также может быть внедрён в те документы, которые располагаются в корне каталога «STARTUP». В такой ситуации Microsoft Word в автоматическом режиме подгружает шаблонные файлы из данного каталога.

Для выявления «дырявости» своего «Офиса», необходимо выполнить несложный этап подмены и самостоятельно прощупать уязвимость. Нужно запустить Microsoft Word, не ниже версии 2013, потому как потребуется абсолютная поддержка ISO/IEC, а затем открыть вкладку «Вставка».

В открывшемся окне в строке рядом с пунктом YouTube можно просто вписать слово «Видео», а далее выбрать любое понравившееся изображение. Вставка видео будет отображена при помощи традиционной «превьюшки». Файл необходимо сохранить и закрыть.

Обратите внимание! Размер созданного документа очень редко меняется и составляет всего лишь несколько десятков килобайт. Это может значить лишь одно – ролик не сохраняется локально, а лишь запрашивается из сети по имеющейся ссылке.

Следующий шаг – открытие «внутренностей» файла. Пользователям нужно изменить расширение на ZIP, а затем открыть получившийся документ с помощью любого архиватора.

После открытия содержимого в папке word нужно отыскать файл под названием document.xml. Его необходимо разархивировать и открыть для последующего редактирования. Для этого можно использовать стандартную программу «Блокнот».

Данный файл будет содержать в себе данные о том, что в его теле класс называется wp15:webVideoPr. Необходимо найти данную секцию и внимательно просмотреть её содержимое.

В атрибуте embeddedHtml присутствует iframe YouTube, который выполняется при смене расширения на HTML. А это и есть та самая уязвимость!

Главный источник вредоносного программного обеспечения, как и всегда – это всемирная паутина. Наибольшая численность заражения происходит во время обмена документами Microsoft Word. Пользователь этого популярного редактора с наличием макровируса, сам того не подозревая, пересылает заражённые файлы своим адресатам, а они распространяют их дальше.

Во второй половине июля 2019 года компания Microsoft выпустила очередное обновление для пакета Microsoft Office. По словам разработчиков, проблема вирусной уязвимости Word-документов была полностью исправлена.

Стоит отметить интересный факт, свидетельствующий о том, что для более чем 80% выявленных уязвимостей «заплатки» разрабатываются и становятся доступны уже в день их обнаружению. Именно по этой причине необходимо регулярно обновлять используемую операционную систему и программное обеспечение.

Дайте знать, что вы думаете по этой теме материала в комментариях. За комментарии, лайки, дизлайки, подписки, отклики низкий вам поклон!

Да-да, те самые книги и руководства про успешный успех от нелюбимых вами инфоцыган, в лёгкую могут таить под капотом реальную угрозу для вашей безопасности. Особенно если качаете вы это добро с какого-нибудь сливапа или только что созданного паблика в телеграме. Тут вероятность нарваться на дерьмецо возрастает в разы.

Что ж, друзья, думаю суть понятна. Давайте нынче не будем долго запрягать и сразу перейдём к практике. А то мне ещё утром на участок надо бежать, поправки путинские принимать. Вбрасывать там, фальсифицировать. Ну вы знаете, всё как обычно. Мы там это, с колен вроде как встаём, так что низя опаздывать. Уж не обессудьте за столь лаконичное вступление. Погнали.

Шаг 1. Создаём на рабочем столе новый вордовский документ. Так и назову его – гавнокурс, чтобы все инфоцыгане, включая вашего покорного слугу, обладающего самоиронией, были довольны.

Шаг 2. Открыв док переходим на вкладку «Вставка» и ищем пункт интеграции «Видео из интернета». В открывшемся окне вводим для примера название youtube-канала и кликаем по иконке поиска.

Шаг 3. Вставлю для демонстрации рандомное видео со своего проекта.

Шаг 4. Отлично. Видос в файле. Примерно так их вставляют в качестве доп. материалов к основной статье различные интернет-гуру. Теперь можно закрывать документ, не забывая при этом сохранить изменения.

Шаг 5. Далее запускаем WinRAR и вызвав контекстное меню вордовского файла, переходим к его внутреннему содержимому.

Шаг 6. Нас интересует файлик «document.xml». Он содержит в себе дополнительные настройки для текста и, собственно, сам текст нашего документа. Вытаскиваем его на рабочий стол

Шаг 7. И открыв в нотпаде или блокноте ищем строчку со ссылкой на youtube-видео. Вот она.

Шаг 8. Ну а дальше, мы вольны творить что душе угодно. Давайте, забавы ради встроим код логгера для выяснения местоположения и IP-адреса потенциальной жертвы. Для этого заходим на iplogger.org и вставляем любую ссылку в первое окно. Жмём «получить код».

Шаг 9. Копируем получившуюся ссылку для сбора IP в буфер обмена.

Шаг 10. И вставляем её вместо ссылки на видео в нашем XML-файле.

Шаг 11. После внесения изменений закрываем редактор файла с последующим сохранением.

Шаг 12. И возвращаем его на место закинув в окно WinRAR’a. Окей.

Шаг 13. Давайте проверим, что же мы намудрили. Открываем гавнокурс и подводим ползунок к видосу. Программа показывает, что при нажатии, будет запущен видеоролик с ютуба. Ничего подозрительного. Уверяю, 88% юзверей даже не почуют подвоха.

Шаг 14. Однако при открытии, вместо долгожданного видео, на экране выскакивает ошибка. Тут человек, как правило думает, что мол, ну и ладно. Подумаешь видос не работает, главное книжку скачал на халяву.

Шаг 15. Мы же, тем временем, можем вернуться на сайт iplogger и в разделе «Статистика посещений», посмотреть IP-адрес с которого была зафиксирована попытка просмотра.

Шаг 16. Также тут можно прочекать геолокацию, вплоть до дома.

И это, ещё самое безобидное, что можно было внедрить. Вы ведь помните, я тут не армию злоумышленников выращиваю, а объясняю основы инфосека в обучающих целях для понимающей аудитории. Но настоящий блэк хэт будет вставлять далеко не безобидный логгер для выяснения вашего адреса. Он встроит ратник, вирусную программу или какого-нибудь хитро вые***ый java-script.

Данная фиха работает в пакетах MSOffice, начиная с версии 2013 года. И в данный момент, её до сих пор не пофиксили. Я специально скачал для записи самый последний апдейт, дабы убедиться в проверке функционала. И да, я дико извиняюсь за кликбейт, но вы порой правда просите сделать очень узкие темы, которые в интернете никому на*уй не сдались. Поэтому приходится как-то выкручиваться и перефразировать.

Однако, уверяю вас, это сделано умышленно и даже банальное знание IP-адреса может сыграть на руку грамотному пентестеру. Так, в следующем видео, я покажу, как зная внешний IP-адрес роутера, можно провести по нему полноценную DDoS-атаку. Но эт только если соберёте 500 лайков под этим роликом. Денчику нужны ваши лойсы. А ещё я коллекционирую души в виде подписок. Так что если ты, друг мой впервые забрёл на канал, то не тупи а.

Кликай на грёбаный колокол и в твоей ленте регулярно будут появляться годнейшие гайды на тему этичных взломов, пентестинга и самой что ни на есть информационной безопасности. С олдов по традиции, жду комментарии, касательно того, что бы вы встроили в такой документ, перейди вы, чисто теоретически на тёмную сторону. Мне будет весьма интересно узнать, чего же вы жаждите на самом деле.

Ну а у меня на сегодня всё. В заключении, хочу пожелать вам удачи, успеха и самое главное безопасного обучения. Берегите себя и свои тачки, скачивайте материалы только на официальных сайтах инфоцыган и никогда не попадайтесь на такие уловки. Помните, что халявный сыр – бывает только в мышеловке. А за всё, действительно годное и крутое – приходится платить либо временем, либо рублём, либо дважды. С вами, как обычно, был Денчик. До новых встреч, камрады. Всем пока.

I’ve been having sound issues since I [tought] had removed a virus, but I’ve been told by Firefox (expert here) that I’m still infected. Here is my original post:

——————————-

Hi everyone,

First, sorry for any language mistakes I can make, english is my second language. If something I write is not clear, please ask me to rephrase.

After formatting my PC a week ago, I downloaded an infected file «Microsoft Office Toolkit». My antivirus went crazy and flagged every page I opened on Chrome as a threat, I got adware, my PC was slow, etc.

I downloaded Malware Bytes, AdwCleaner and Revo Uninstaller, and after two or three runs of all these programs and my antivirus, plus a reinstall of Chrome, I finally got rid of the virus (for all I can say, no other symptoms).

My actual problem is that after using Malware Bytes the first time and rebooting, the only sound I got was the Windows usual notifications (opening theme, error notification, etc). I don’t get any sound from Internet browsers, games or applications. I cannot listen to music with WMP. At first I thought it was another symptom of the virus and I continued working towards removing it (which I wasn’t finished at that time).

Now that I think I got it removed completely, the sound has not come back. I even cleaned the registry with CCleaner in case I had modified something I shouldn’t have, to no avail.

So, anyone can help me get my sound back?

Thanks a lot!

Louis-Philippe

———————————-

I want to add:

— I also used Hitman to get all the remnants of malware.

— My drivers are updated, the sound driver is running correctly, my headphones are detected, I tried different USB slots, etc.

— Here are my specs:

AMD-FX 6100 6@3.3GHz

8 Gb Ram

NVidia GeForce FTX 550 Ti

Windows 7 64 bits

Sound and network are on motherboard

Help me remove this virus please!

You’ll find the required files below.

Addition.txt

CheckResults.txt

FRST.txt

Сумасшедший лягушка — Аксель F (Официальное видео)

A Макро-вирус — это вредоносное ПО, которое может заражать любое программное обеспечение, написанное на макроязыке, среди которых такие программы Microsoft Office, как Слово и Excel . Макро-вирус использует макросы, которые запускаются в приложениях Microsoft Office. Самый простой способ защитить себя от этой формы вредоносного ПО — это отключить макросы в программах Office.

Макро-вредоносная программа сделала возврат и снова стала расти. Поэтому Microsoft выпустила новое обновление групповой политики для всех клиентов Office 2016 в сети, которое блокирует макросы, возникающие в Интернете, от загрузки, в сценариях с высоким уровнем риска и, таким образом, помогает администраторам предприятия предотвращать риск макросов.

Если значок файла изменилось, или вы не можете сохранить документ или новые макросы в вашем списке макросов, тогда вы можете предположить, что ваши документы были заражены макровирусом.

Если вы используете хорошее программное обеспечение безопасности, шансы вашего получения макровируса минимальны, если вы на самом деле не нажмете на зараженный документ или файл. Таким образом, если в результате неудачного поворота событий ваш компьютер Windows должен был заразиться вирусом Macro, то, выполнив эти шаги по удалению макросов, вы сможете избавиться от вредоносного ПО.

Запустить антивирусную проверку

В наше время все популярные антивирусные программы способны идентифицировать и удалять макро вирусы. Таким образом, при глубоком сканировании с вашим программным обеспечением безопасности обязательно полностью удалите макро вирусы.

Repair Office

Если вы обнаружите, что ваша установка Office не работает нормально, после удаления макровируса вам может потребоваться ремонт Office.

Удалить макросовый вирус в Word вручную

Если вы подозреваете, что ваша программа Word была заражена вирусом Macro, сначала нажмите клавишу Shift , а затем значок, чтобы открыть файл. Это откроет файл Word в безопасном режиме, что предотвратит запуск автоматических макросов и, следовательно, не позволит запустить макровирус. Теперь выполните шаги, изложенные в KB181079. Статья в KB может быть устаревшей, но она показывает вам направление работы.

Удаление макросов в Excel

Макро-вирусы PLDT / CAR / SGV могут заражать документы Excel. Инструкции, написанные в KB176807, могут показать вам направление работы, если вам нужно вручную удалить макровирус.

В этом руководстве по удалению вредоносных программ есть общие советы, которые могут помочь вам удалить вирус с вашего компьютера под управлением Windows.

Удалить или вручную удалить профиль сети WiFi в Windows 10 / 8.1

В этой статье вы узнаете, как полностью удалить непригодные сетевые профили WiFi из ваших систем Windows 10/8 с помощью командной строки и реестра.

Удалить или удалить Internet Explorer из Windows

Теперь Microsoft позволяет вам удалять Internet Explorer из Windows 10/8/7 без нарушая любые другие функции операционной системы, которые зависят от нее. Прочитайте это сообщение, чтобы узнать, как удалить Internet Explorer.

Вместо того, чтобы нажимать на несколько кнопок для добавления различные форматы Word и Excel, запишите макрос, добавьте его в панель быстрого доступа и используйте его для выполнения.

What is .word file virus?

Also referred to as DHARMA ransomware1, it modifies your documents by means of encrypting them and demanding the ransom to be paid allegedly to restore access to them. [[email protected]].word indicates [email protected] as a channel for contacting the ransomware criminals.

The DHARMA ransomware is active again through its new cryptovirus bearing the name of .word. This particular virus family modifies all popular file types by means of adding the .word extension, thus making the data absolutely unavailable. The victims simply cannot open their important documents anymore. The ransomware also assigns its unique identification key, just like all previous representatives of the virus family. As soon the file is encrypted by the ransomware, it obtains a special new extension becoming the secondary one. The file virus also generates a ransom note providing the users want instructions allegedly to restore the data.

word Threat Main Facts

| Name | .word file virus |

| Extension | [[email protected]].word file virus |

| Type | Ransomware |

| Detection | TrojanDownloader:Win32/Cutwail.BT, VirTool:MSIL/Injector.SZ!bit, Graftor.442387 |

| Short Description | The virus modifies the documents on the attacked device through encryption and asks for the ransom to be paid by the victim supposedly to recovery them. |

| Symptoms | The file virus encrypts the data by adding the .word extension, also generating the one-of-a-kind identifier. Note that the [[email protected]].word extension becomes the secondary one. |

| Distribution Method | Spam, Email attachments, Compromised legitimate downloads, Attacks exploiting weak or stolen RDP credentials2. |

| Fix Tool |

GridinSoft Anti-Malware See If Your System Has Been Affected by .word file virus |

.word File Virus – Dharma Ransomware

What Is It and How Did I Get It?

The .word ransomware is most commonly spread by means of a payload dropper. It runs the malicious script that eventually installs the file virus. The threat circulates actively on the web, considering the facts about the ransomware mentioned in the VirusTotal database. The .word ransomware may also promote its payload files through popular social networks and via file-sharing platforms. Alternatively, some free applications hosted on many popular resources may also be disguised as helpful tools, whereas they instead may lead to the malicious scripts that injected the ransomware. Your personal caution to prevent the .word virus attack matters a lot!

.word File Virus is a infection that encrypts your data and presents a frustrating ransomware notice. Below is the screenshot depicting the ransomware note:

Quotation of the scary message

All your files have been encrypted! All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail [email protected] Write this ID in the title of your message XXXXXX In case of no answer in 24 hours write us to theese e-mails:[email protected] You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files. Free decryption as guarantee Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.) How to obtain Bitcoins The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price. hxxps://localbitcoins[dot]com/buy_bitcoins Also you can find other places to buy Bitcoins and beginners guide here: hxxps://www.coindesk[dot]com/information/how-can-i-buy-bitcoins/ Attention! Do not rename encrypted files. Do not try to decrypt your data using third party software, it may cause permanent data loss. Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Remove [[email protected]].word File Virus (Dharma)

Reasons why I would recommend GridinSoft3

The is an excellent way to deal with recognizing and removing threats – using Gridinsoft Anti-Malware. This program will scan your PC, find and neutralize all suspicious processes4.

Download GridinSoft Anti-Malware.

You can download GridinSoft Anti-Malware by clicking the button below:

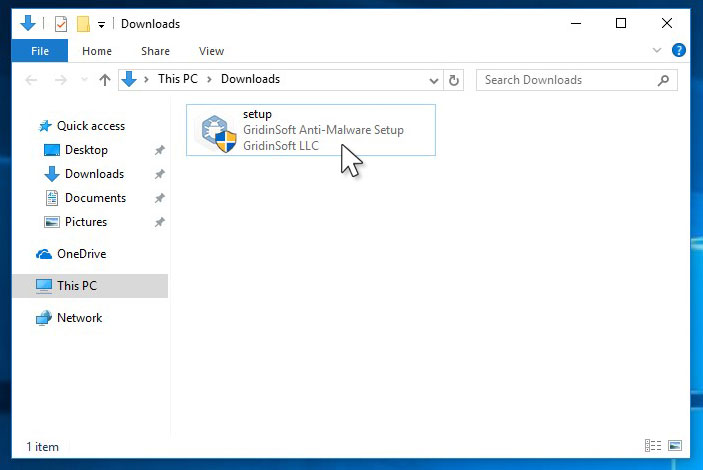

Run the setup file.

When setup file has finished downloading, double-click on the setup-antimalware-fix.exe file to install GridinSoft Anti-Malware on your PC.

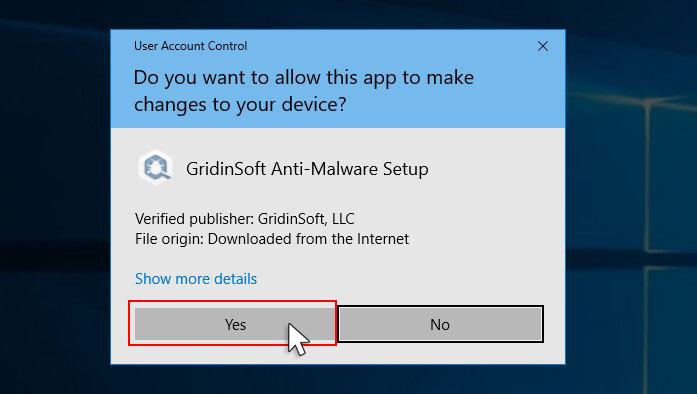

An User Account Control asking you about to allow GridinSoft Anti-Malware to make changes to your device. So, you should click “Yes” to continue with the installation.

Press “Install” button.

Once installed, Anti-Malware will automatically run.

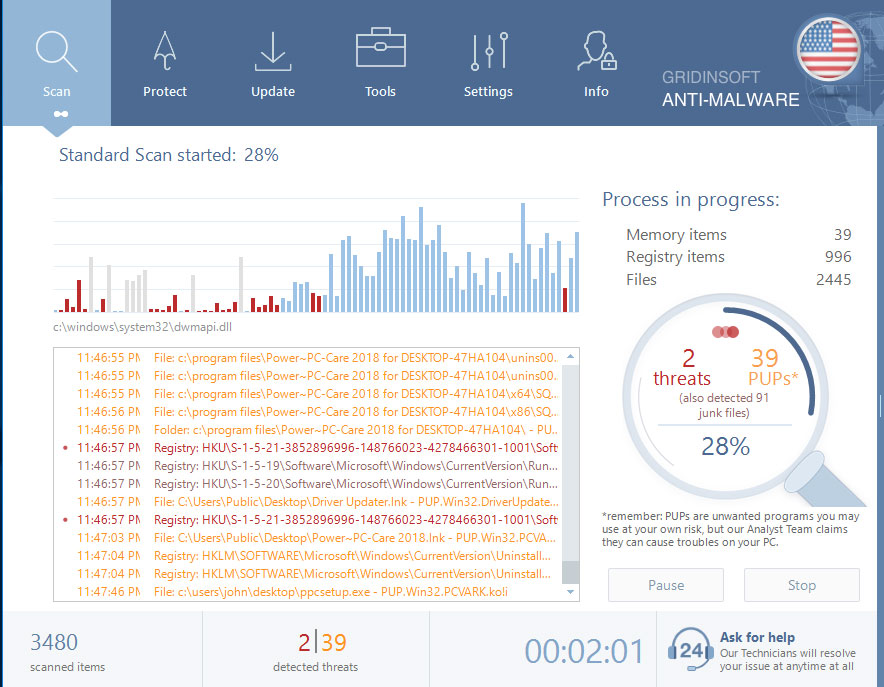

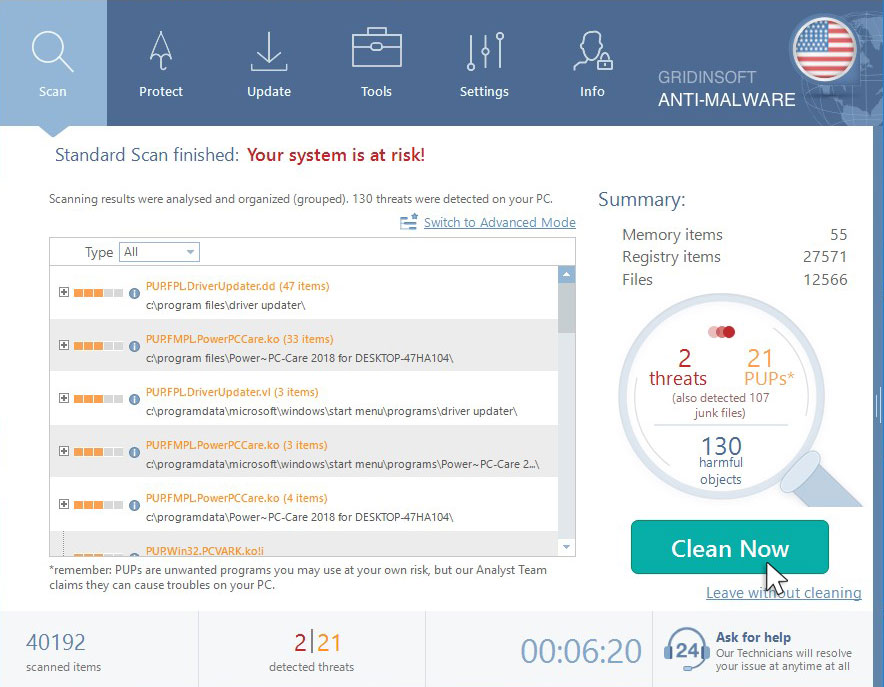

Wait for the Anti-Malware scan to complete.

GridinSoft Anti-Malware will automatically start scanning your system for word infections and other malicious programs. This process can take a 20-30 minutes, so I suggest you periodically check on the status of the scan process.

Click on “Clean Now”.

When the scan has completed, you will see the list of infections that GridinSoft Anti-Malware has detected. To remove them click on the “Clean Now” button in right corner.

You can download and use this decrypter that Kaspersky released if you were hit by .[[email protected]].word extension.

You can download and use this decrypter that Avast released or this decrypter that Kaspersky released if you were hit by .word extension.

What the next?

If the guide doesn’t help you to remove word virus, please download the GridinSoft Anti-Malware that I recommended. Also, you can always ask me in the comments for getting help. Good luck!

User Review

4.13 (8 votes)

References

- Read more about Dharma Ransomware: https://howtofix.guide/about-dharma-crysis-ransomware/

- How To Change Remote Desktop (RDP) Port: https://howtofix.guide/change-remote-desktop-port-on-windows-10/

- GridinSoft Anti-Malware Review from HowToFix site: https://howtofix.guide/gridinsoft-anti-malware/

- More information about GridinSoft products: https://gridinsoft.com/products/

You may also like

About the author

Brendan Smith

Journalist, researcher, web content developer, grant proposal editor. Efficient and proficient on multiple platforms and in diverse media. Computer technology and security are my specialties.