Недавно произошла довольно странная ситуация, вдаваться в подробности не буду.

Вопрос: Возможно ли вшить вирус или скрипт в обычный Word .doc файл? Я открыл такой с телефона, там был только обычный текст, без картинок, видео и тд. Затем я внес некоторые изменения. Может ли Android быть зараженным вредоносным скрытым ПО после этого?

-

Вопрос задан10 февр.

-

243 просмотра

Вредоносный код может быть в любом файле, который обрабатывается какими-либо программами целевого компьютера. И в офисных форматах, и в PDF, и даже в PNG — вот, например, свежая новость: https://www.opennet.ru/opennews/art.shtml?num=58610

Не уверен насчет уязвимостей в картинках, а более распространенные зловреды неплохо выявляет сайт virustotal.com , например.

Пригласить эксперта

Да, в последнее время таких немало. Но, как правило, они ориентированы на заражение Windows, про Android не слышал, но это не означает, что таких не может быть.

Конечно возможно. Если есть выполнение макросов — то тем более

Не только возможно, но и широко применяется. Не знаю, как для андроида, но для винды их зиллион таких.

-

Показать ещё

Загружается…

16 апр. 2023, в 11:11

1000 руб./за проект

16 апр. 2023, в 09:40

10000 руб./за проект

16 апр. 2023, в 08:25

20000 руб./за проект

Минуточку внимания

Эксперты в сфере кибербезопасности обнаружили новый тип вирусов, которые заражают персональные компьютеры без наличия макросов. Вредоносные программы проникают в устройства пользователей с помощью документов Microsoft Office.

По мнению специалистов портала ARStechnica, злоумышленники применяют технологию Dynamic Data Exchange. С её помощью текстовые документы используются для выполнения кода, который скрывается в других файлах.

- Как вирусы прячутся в документах Microsoft Office

- Принцип функционирования макровирусов для Microsoft Office

- Как отыскать объект подмены

- Выводы

Базовую схему можно описать следующим образом: документ открывается пользователем, файл подключается к удаленным серверам, а после этого загружает и устанавливает на ПК первую часть вредоносного программного обеспечения. Антивирусные утилиты не видят какой-либо опасности на этом этапе.

После того, как подобная возможность взлома была обнаружена, корпорация Microsoft опубликовала данные о том, как пользователи могут защищаться от атак, осуществляемых с помощью пакета Microsoft Office. Наиболее эффективный способ обеспечить безопасность – быть предельно осторожным с неизвестными уведомлениями, отображающимися во время открытия документов Microsoft Office.

Если существует потенциальная опасность, перед пользователями откроется диалоговое окно следующего вида.

После того, как пользователи кликнут по кнопке «Yes», отобразится следующая подсказка.

Необходимо четко понимать, что вирус начнёт загружаться только после того, как человек два раза кликнет по кнопке «Yes».

Помимо всего прочего инструкция от специалистов корпорации Microsoft содержит в себе информацию о том, как продвинутые пользователи могут самостоятельно модифицировать параметры реестра операционной системы Windows, а также деактивировать функцию автоматического обновления данных из одного файла в другой.

Большая часть макровирусов для Microsoft Word сразу после запуска переносит свой код внутрь глобальных макросов конкретного файла. После закрытия программы каждый глобальный макрос записывается в отдельный DOT-файл. В результате этого получается так, что вредоносное программное обеспечение активируется тогда, когда Microsoft Word начинает загрузку глобальных макросов.

Далее вирус переопределяет один или сразу несколько классических макросов, а также перехватывает команды, необходимые для взаимодействия с документами. Во время вызова таких команд документы, к которым идёт обращение, заражаются. Одновременно с этим все файлы конвертируются в формат «Template», что запрещает дальнейшую модификацию формата документа.

Еще один метод внедрения вредоносного программного обеспечения основывается на так именуемых файлах «Add-in» – это служебные дополнения к пакету Microsoft Office. Так «NORMAL.DOT» не модифицируется, а при запуске программы загружаются вирусные макросы. Данный метод буквально целиком копирует заражение глобальных макросов.

Важно! Вирус также может быть внедрён в те документы, которые располагаются в корне каталога «STARTUP». В такой ситуации Microsoft Word в автоматическом режиме подгружает шаблонные файлы из данного каталога.

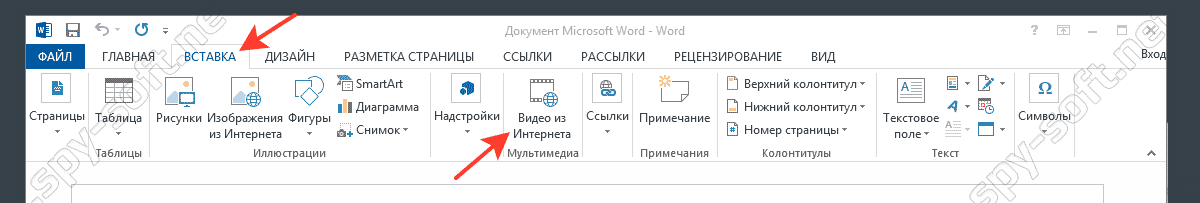

Для выявления «дырявости» своего «Офиса», необходимо выполнить несложный этап подмены и самостоятельно прощупать уязвимость. Нужно запустить Microsoft Word, не ниже версии 2013, потому как потребуется абсолютная поддержка ISO/IEC, а затем открыть вкладку «Вставка».

В открывшемся окне в строке рядом с пунктом YouTube можно просто вписать слово «Видео», а далее выбрать любое понравившееся изображение. Вставка видео будет отображена при помощи традиционной «превьюшки». Файл необходимо сохранить и закрыть.

Обратите внимание! Размер созданного документа очень редко меняется и составляет всего лишь несколько десятков килобайт. Это может значить лишь одно – ролик не сохраняется локально, а лишь запрашивается из сети по имеющейся ссылке.

Следующий шаг – открытие «внутренностей» файла. Пользователям нужно изменить расширение на ZIP, а затем открыть получившийся документ с помощью любого архиватора.

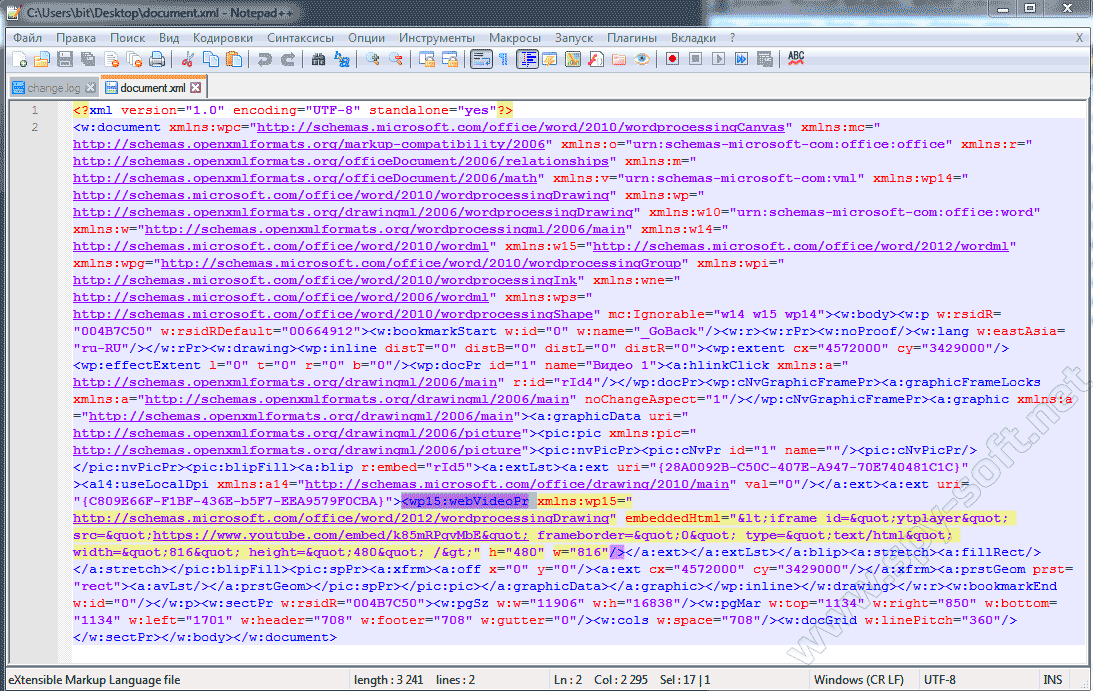

После открытия содержимого в папке word нужно отыскать файл под названием document.xml. Его необходимо разархивировать и открыть для последующего редактирования. Для этого можно использовать стандартную программу «Блокнот».

Данный файл будет содержать в себе данные о том, что в его теле класс называется wp15:webVideoPr. Необходимо найти данную секцию и внимательно просмотреть её содержимое.

В атрибуте embeddedHtml присутствует iframe YouTube, который выполняется при смене расширения на HTML. А это и есть та самая уязвимость!

Главный источник вредоносного программного обеспечения, как и всегда – это всемирная паутина. Наибольшая численность заражения происходит во время обмена документами Microsoft Word. Пользователь этого популярного редактора с наличием макровируса, сам того не подозревая, пересылает заражённые файлы своим адресатам, а они распространяют их дальше.

Во второй половине июля 2019 года компания Microsoft выпустила очередное обновление для пакета Microsoft Office. По словам разработчиков, проблема вирусной уязвимости Word-документов была полностью исправлена.

Стоит отметить интересный факт, свидетельствующий о том, что для более чем 80% выявленных уязвимостей «заплатки» разрабатываются и становятся доступны уже в день их обнаружению. Именно по этой причине необходимо регулярно обновлять используемую операционную систему и программное обеспечение.

Да-да, те самые книги и руководства про успешный успех от нелюбимых вами инфоцыган, в лёгкую могут таить под капотом реальную угрозу для вашей безопасности. Особенно если качаете вы это добро с какого-нибудь сливапа или только что созданного паблика в телеграме. Тут вероятность нарваться на дерьмецо возрастает в разы.

Что ж, друзья, думаю суть понятна. Давайте нынче не будем долго запрягать и сразу перейдём к практике. А то мне ещё утром на участок надо бежать, поправки путинские принимать. Вбрасывать там, фальсифицировать. Ну вы знаете, всё как обычно. Мы там это, с колен вроде как встаём, так что низя опаздывать. Уж не обессудьте за столь лаконичное вступление. Погнали.

Шаг 1. Создаём на рабочем столе новый вордовский документ. Так и назову его – гавнокурс, чтобы все инфоцыгане, включая вашего покорного слугу, обладающего самоиронией, были довольны.

Шаг 2. Открыв док переходим на вкладку «Вставка» и ищем пункт интеграции «Видео из интернета». В открывшемся окне вводим для примера название youtube-канала и кликаем по иконке поиска.

Шаг 3. Вставлю для демонстрации рандомное видео со своего проекта.

Шаг 4. Отлично. Видос в файле. Примерно так их вставляют в качестве доп. материалов к основной статье различные интернет-гуру. Теперь можно закрывать документ, не забывая при этом сохранить изменения.

Шаг 5. Далее запускаем WinRAR и вызвав контекстное меню вордовского файла, переходим к его внутреннему содержимому.

Шаг 6. Нас интересует файлик «document.xml». Он содержит в себе дополнительные настройки для текста и, собственно, сам текст нашего документа. Вытаскиваем его на рабочий стол

Шаг 7. И открыв в нотпаде или блокноте ищем строчку со ссылкой на youtube-видео. Вот она.

Шаг 8. Ну а дальше, мы вольны творить что душе угодно. Давайте, забавы ради встроим код логгера для выяснения местоположения и IP-адреса потенциальной жертвы. Для этого заходим на iplogger.org и вставляем любую ссылку в первое окно. Жмём «получить код».

Шаг 9. Копируем получившуюся ссылку для сбора IP в буфер обмена.

Шаг 10. И вставляем её вместо ссылки на видео в нашем XML-файле.

Шаг 11. После внесения изменений закрываем редактор файла с последующим сохранением.

Шаг 12. И возвращаем его на место закинув в окно WinRAR’a. Окей.

Шаг 13. Давайте проверим, что же мы намудрили. Открываем гавнокурс и подводим ползунок к видосу. Программа показывает, что при нажатии, будет запущен видеоролик с ютуба. Ничего подозрительного. Уверяю, 88% юзверей даже не почуют подвоха.

Шаг 14. Однако при открытии, вместо долгожданного видео, на экране выскакивает ошибка. Тут человек, как правило думает, что мол, ну и ладно. Подумаешь видос не работает, главное книжку скачал на халяву.

Шаг 15. Мы же, тем временем, можем вернуться на сайт iplogger и в разделе «Статистика посещений», посмотреть IP-адрес с которого была зафиксирована попытка просмотра.

Шаг 16. Также тут можно прочекать геолокацию, вплоть до дома.

И это, ещё самое безобидное, что можно было внедрить. Вы ведь помните, я тут не армию злоумышленников выращиваю, а объясняю основы инфосека в обучающих целях для понимающей аудитории. Но настоящий блэк хэт будет вставлять далеко не безобидный логгер для выяснения вашего адреса. Он встроит ратник, вирусную программу или какого-нибудь хитро вые***ый java-script.

Данная фиха работает в пакетах MSOffice, начиная с версии 2013 года. И в данный момент, её до сих пор не пофиксили. Я специально скачал для записи самый последний апдейт, дабы убедиться в проверке функционала. И да, я дико извиняюсь за кликбейт, но вы порой правда просите сделать очень узкие темы, которые в интернете никому на*уй не сдались. Поэтому приходится как-то выкручиваться и перефразировать.

Однако, уверяю вас, это сделано умышленно и даже банальное знание IP-адреса может сыграть на руку грамотному пентестеру. Так, в следующем видео, я покажу, как зная внешний IP-адрес роутера, можно провести по нему полноценную DDoS-атаку. Но эт только если соберёте 500 лайков под этим роликом. Денчику нужны ваши лойсы. А ещё я коллекционирую души в виде подписок. Так что если ты, друг мой впервые забрёл на канал, то не тупи а.

Кликай на грёбаный колокол и в твоей ленте регулярно будут появляться годнейшие гайды на тему этичных взломов, пентестинга и самой что ни на есть информационной безопасности. С олдов по традиции, жду комментарии, касательно того, что бы вы встроили в такой документ, перейди вы, чисто теоретически на тёмную сторону. Мне будет весьма интересно узнать, чего же вы жаждите на самом деле.

Ну а у меня на сегодня всё. В заключении, хочу пожелать вам удачи, успеха и самое главное безопасного обучения. Берегите себя и свои тачки, скачивайте материалы только на официальных сайтах инфоцыган и никогда не попадайтесь на такие уловки. Помните, что халявный сыр – бывает только в мышеловке. А за всё, действительно годное и крутое – приходится платить либо временем, либо рублём, либо дважды. С вами, как обычно, был Денчик. До новых встреч, камрады. Всем пока.

На самом деле правильнее было бы назвать эту статью «Как хакеры скрывают вирусы в документах Office а Microsoft на это наплевать» Но давайте по порядку.

В последних версиях Microsoft Office по умолчанию документы сохраняются в формате, основанном на Office Open XML, но Microsoft не во всем следует открытому стандарту. Вариант Microsoft часто называют MOX, Microsoft Open XML. Этот самый MOX имеет уязвимости, создающие угрозы безопасности. В этой статье мы подробно разберем одну из таких дыр, которая на момент статьи так и не закрыта.

Еще по теме: Лучшие сайты для поиска уязвимостей

Почти сразу после публикации чернового варианта OOXML началась битва за его стандартизацию. Вот краткая хронология версий.

В 2016 году были выпущены дополнения к 5-ой версии: ISO/IEC 29500-1:2016 и ISO/IEC 29500-4:2016. Работа над стандартом продолжается, а компания Microsoft допускает все больше проприетарных особенностей его реализации в последних версиях Office. Хуже того: Microsoft не признает старые уязвимости, оставляя их в новых версиях. Вы не поверите, но описываемая в данной статье уязвимость известна с Office 2013 и актуальна вплоть до Office 2019.

ECMA-376 включает в себя три различные спецификации для каждого из трех основных типов документов Office — WordprocessingML для текстовых документов, SpreadsheetML для электронных таблиц и PresentationML для презентаций. Мы будем использовать WordprocessingML.

Я возьму на себя смелость указать на два критичных с точки зрения безопасности недостатка MOX, унаследованных от OOXML:

- возможность легкого редактирования внутренней структуры документов;

- отсутствие проверок на злонамеренную модификацию.

По сути, MOX и OOXML — это XML в ZIP. Это отличный hacker-friendly-формат, поскольку найти и заменить свойства объектов в нем исключительно просто даже без использования HEX-редакторов и прочих специфических утилит. Достаточно встроенной в Windows поддержки ZIP и «Блокнота». Весь код легко читается глазами и правится, как текст. Ни сверки контрольных сумм, ни каких-то иных специфических проверок при этом не выполняется. Word лишь проверяет целостность документа, которая не нарушается при подменах с соблюдением правил синтаксиса.

Если в документ вставлен объект, загружаемый с внешнего ресурса (например, ссылка на видео), то в соответствующей секции создается легко читаемая (и так же просто изменяемая) гиперссылка. Это прямая дорога к фишингу или запуску троянов в один клик.

Статья предназначена для профессиональных пентестеров, руководителей службы CISO (информационной безопасности), а так же для «белых хакеров». Ни автор статьи, ни редакция сайта spy-soft.net не несут ответственности за любой возможный вред, причиненный материалами данной статьи,

Описание уязвимости

В базе уязвимостей MITRE есть много однотипных записей вида: «Microsoft Office… do not properly validate record information during parsing of (Excel spreadsheets / Word documents, Power Point presentations)… which allows remote attackers to execute arbitrary code or cause a denial of service (memory corruption) via a crafted file)». Проще говоря, проблемы парсинга XML в MS Office неисчерпаемы, как атом.

Я уже рассматривал одну из них в статье «Перехват хеша с помощью документа NTLMv2-SSP». Сейчас я познакомлю вас с другой атакой, также слегка изменив внутренности Word.

Начиная с Office 2013 в OOXML стал доступен класс WebVideoProperty. Он используется в разметке при вставке в документ онлайн-видео и описывает параметры его воспроизведения через набор атрибутов.

Нас интересует атрибут embeddedHtml. Он используется для вставки сторонних объектов и содержит ссылку на них (например, на видео с YouTube). Из-за того что данный параметр «знает», откуда открывать картинку видеозаписи, его невозможно опустить при парсинге.

Поиск объекта подмены

Давайте выполним простую атаку подмены и пощупаем уязвимость своими руками. Запускаем Word (требуется версия 2013 или выше, так как нам нужна полная поддержка ISO/IEC 29500 Strict) и открываем меню «Вставка».

В появившемся окне в строчке напротив YouTube я просто вписал слово «видео» и выбрал первую понравившуюся картинку. Вставка ролика отобразилась на листе документа типичной превьюшкой.

Сохраним и закроем его. Обратите внимание, что размер файла почти не изменился. У меня он занимал несчастные килобайты. Значит, вставленное видео не сохраняется локально, а всегда запрашивается из интернета по известной ссылке.

Следующим шагом нам надо заглянуть в нутро документа. Меняем расширение .docx на .zip, открываем любым архиватором и видим содержимое.

В папке word нам нужен файл document.xml. Разархивируем и откроем его на редактирование (подойдет и простой Notepad, хотя Notepad++ намного удобнее из-за подсветки синтаксиса).

В скудной документации о классе WebVideoProperty указано, что в теле документа он именуется wp15:webVideoPr. Находим эту секцию и смотрим ее содержание.

Конструкция изначально выглядит следующим образом:

|

embeddedHtml=«<iframe id="ytplayer" src="https://www.youtube.com/embed/k85mRPqvMbE" frameborder="0" type="text/html" width="816" height="480" />» |

Атрибут embeddedHtml содержит iframe YouTube, который при замене на HTML или JavaScript будет выполняться. А это не что иное, как уязвимость!

Эксплуатация уязвимости

Если внимательно посмотреть на содержимое секции, то можно заметить, что символы < и > заменены на < и >. Это способ записи символьных данных без использования раздела CDATA. Они указывают парсеру на то, что эта часть документа не содержит разметки. Так же мы должны поступить со всеми нашими спецсимволами.

Еще стоит отметить, что все параметры отделены друг от друга точкой с запятой. Если мы пропустим хотя бы одну из них, то при открытии документа произойдет ошибка проверки целостности файла. Правда, Word облегчает задачу, подсказывая, где именно мы ошиблись (см. скриншот).

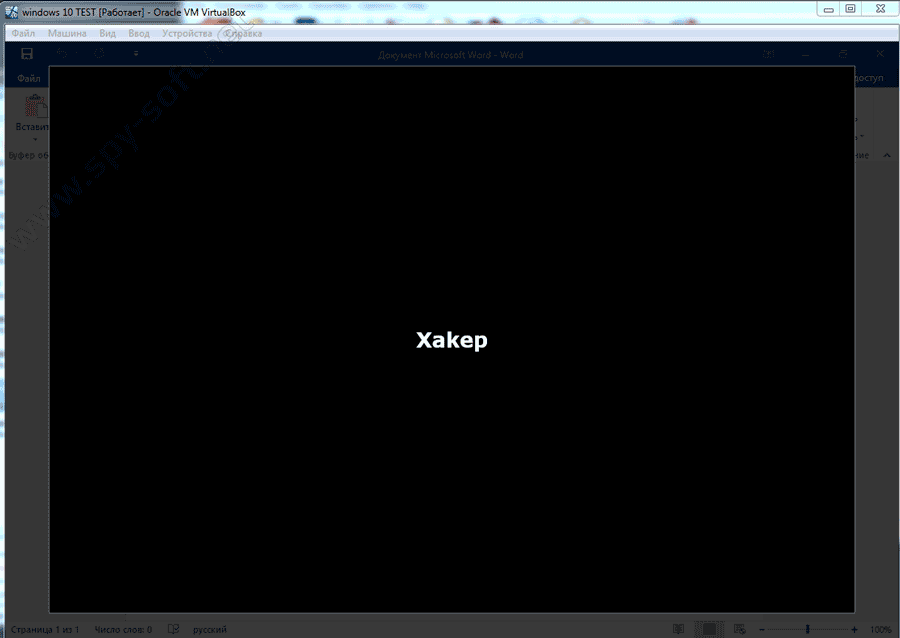

Давайте удалим все, что находится между кавычками, и попробуем вставить свой HTML-код. Сначала добавим отображаемую часть ссылки:

В нашем случае она будет выглядеть следующим образом:

|

embeddedHtml=«<H1>Хакер</H1>» |

Теперь подменим исходную ссылку на ролик с YouTube своей. Например, загрузим какой-нибудь файл на компьютер жертвы.

В качестве «вредоносного сервера» я поднял дистрибутив Ubuntu 16.4 с Apache2 и положил в каталог /var/www/html два файла: условного зловреда и простую HTML-страницу со ссылкой на него. IP-адрес сервера в локальной сети — 192.168.1.20.

Далее нам необходимо все это указать в embeddedHtml:

|

embeddedHtml=«<a href="http://192.168.1.20/1.html" frameborder="0" type="text/html" width="816" height="480" >Xакер</a>» h=«480» w=«816» |

Теперь сохраним наш измененный файл и запустим его.

Для первой проверки я подготовил имитацию жертвы — компьютер с Windows 10 (1803) и MS Office 2016 Professional Plus VL x86, который мы и будем атаковать.

После запуска файла не видно ничего необычного. Открывается документ со вставленным видеороликом. При наведении курсора отображается корректная ссылка на него. Но, если нажать на воспроизведение, вместо видео отобразится наша ссылка.

В реальном сценарии вместо хакер лучше написать что-то более подходящее для фишинга. Например, Click to begin playback.

Может быть, со времен Office 2016 уязвимость уже пофиксили? Давайте проверим, сработает ли этот способ в Microsoft Office Pro Plus 2019 и Windows 10 (1803).

Открываем тот же файл и пробуем запустить видео. Слово «хакер» так же подчеркнуто и выступает в качестве ссылки. При клике на него открывается браузер Edge с нашей страницей на «злом сервере». На ней все та же ссылка для загрузки зловреда.

Примечания

Стоит уточнить ряд важных моментов. Трюк работает, если пользователь просто нажимает левой клавишей мыши на кнопку Play в превьюшке вставленного в документ видео. Так делает большинство, но продвинутые могут кликнуть с зажатой клавишей Ctrl. В этом случае начнется воспроизведение видео.

Почему так происходит?

При нажатии левой кнопки мыши с клавишей Ctrl и без нее Word обращается к разным секциям документа. В первом случае он считывает подмененную ссылку из worddocument.xml и предлагает выполнить переход по ней. Во втором — считывает оригинальную ссылку на видеоролик из word_relsdocument.xml.rels и запускает его.

Если же подменить адрес в обеих секциях, фишинговая ссылка будет отображаться при наведении курсора мыши на превь ролика. Такой грубый вариант атаки сработает только с самыми невнимательными пользователями.

Также заметь, что при нажатии левой кнопкой мыши с Ctrl откроется браузер, установленный по умолчанию. Если же просто кликать, то (вредоносная) ссылка всегда будет открываться в браузере. Это еще один вектор атаки при проведении пентеста.

В зависимости от версий ОС и Office, а также настроек безопасности у жертвы могут сработать другие компоненты защиты. Например, Office 2010 ограниченно поддерживает OOXML. Он предложит разрешить редактирование документа прежде, чем позволит кликнуть на превью видео. В Windows 7 IE выдаст предупреждение при открытии ссылки.

С Windows 10 наблюдается совсем другая картина. В настройках по умолчанию (а у потенциальной жертвы они, как правило, такие) ни IE, ни Edge ни о чем не предупреждают. Ссылка открывается без дополнительных действий. Отсюда можно сделать парадоксальный вывод о том, что новая операционная система оказалась более уязвима к подобным атакам.

Для дополнительной проверки я открывал файл с измененной ссылкой в следующих офисных пакетах:

- Open Office 4.1.6;

- Libre Office 6.1.3;

- Soft Maker Office 2018.

Все они официально поддерживают OOXML, причем в точном соответствии со стандартом ISO/IEC 29500. Ни один из них не подвержен рассмотренной уязвимости, поскольку все вольности Microsoft игнорируются. Получает, что пользователь лучше защищен благодаря отсутствию поддержки проприетарной функции вставки онлайн-видео… но ведь, кроме роликов, в документы можно вставлять и другие объекты.

Выводы

В данном примере мы рассмотрели, как модифицировать XML-разметку офисных документов, чтобы выполнить подмену ссылки и подсунуть жертве зловреда. При проведении пентеста вместо пугающей надписи «Хакер» можно подобрать что-нибудь более привлекательное. Например, указать, что для воспроизведения ролика необходимо скачать плагин или обновить плеер. Красиво оформляем страницу загрузки, внушаем, что все безопасно, и дело в белой шляпе.

Еще по теме: Как хакеры создают трояны для Андроид

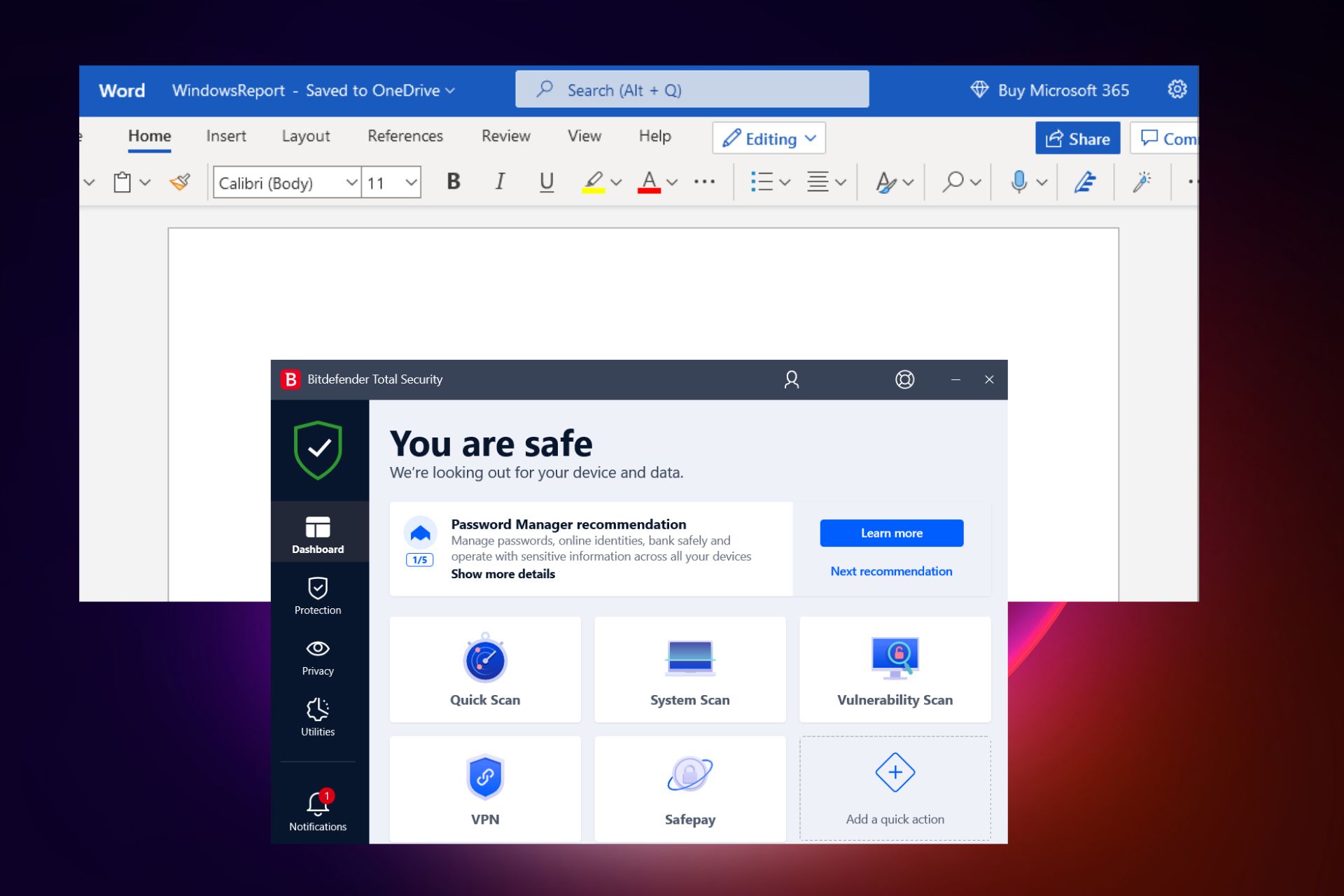

Microsoft Word will greatly benefit from specialized antivirus software to protect its files.

by Milan Stanojevic

Milan has been enthusiastic about technology ever since his childhood days, and this led him to take interest in all PC-related technologies. He’s a PC enthusiast and he… read more

Updated on March 31, 2023

Fact checked by

Alex Serban

After moving away from the corporate work-style, Alex has found rewards in a lifestyle of constant analysis, team coordination and pestering his colleagues. Holding an MCSA Windows Server… read more

- The security tools below come with advanced AI scanning and malware removal.

- Looking for a Microsoft Word antivirus with a free download? We included such apps below.

- Keep in mind that choosing an anti-malware program with an included VPN keeps you extra safe.

Microsoft Word users may have at one time or another experienced threats that infiltrated their computer systems by a simple opening of a file attachment or downloading from an unknown source.

The general degree of danger for such vulnerabilities is determined by the ease of exploitation, the prevalence of such programs, possible consequences of the attack, and the availability of prepared countermeasures.

The consequences of such attacks are serious because once the attacker has access, he gets the same privileges that you, the user, has on your computer system, including files and documents.

This article looks at the best Microsoft Word antivirus software to protect your Windows 10 PC and your documents against exploitation and threats.

Can Word files be infected?

Yes, any Word files can be corrupted by difficult viruses and malware. In fact, you can have a virus infection within any Word document, especially in case you’re not using an antivirus for Microsoft Office 365.

It’s worth mentioning that Microsoft Word files may contain viruses because of a macro virus that can corrupt your entire operating system.

What’s the best Microsoft Word antivirus?

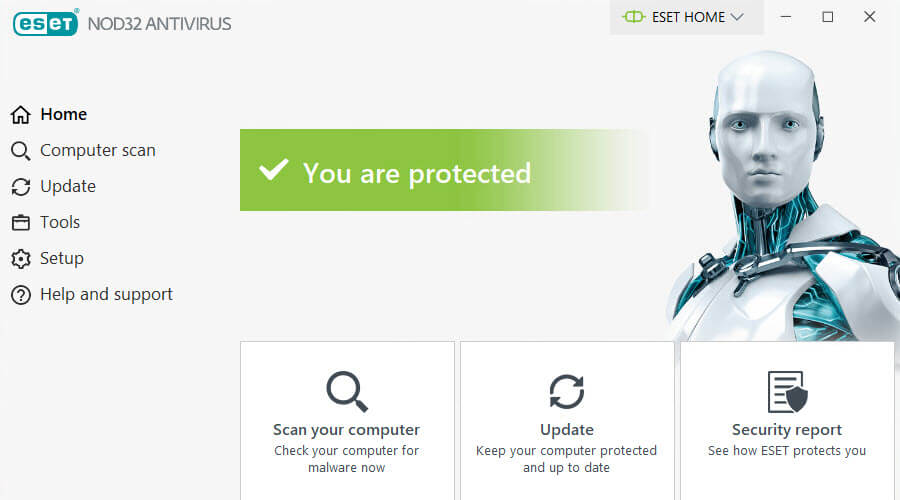

ESET NOD32 Antivirus – Multilayered files security

Eset NOD32 protects all your sensitive files running on the Windows 10 operating system.

This cross-platform antimalware protection safeguards against infection, with the Eset NOD32 Technology working with Exploit Blocker and Advanced Memory Scanner to neutralize sophisticated threats.

Malicious attachments can contain threats often embedded into emails as phishing or scam emails to trick you into opening infected Word documents.

Such emails have enticing subject lines trying to give you free stuff or scare you into opening the document.

Such documents look harmless but install the malware in the background or display useless information but it may be too late.

Microsoft Word software that has policies that deal with macros and attachments is the best way to combat this type of malware delivery.

Some benefits you can enjoy with this Microsoft Word antivirus include data protection with specialized cleaners, optimization for virtual environments, storage scans, log collection, simple licensing, and it is light on your system.

Let’s see some of the program’s key features:

- Powerful multilayered security

- Minimal power usage

- Transfer your license

- Install and forget

ESET NOD32 Antivirus

Never worry about malware again thanks to the legendary protection offered by this antivirus.

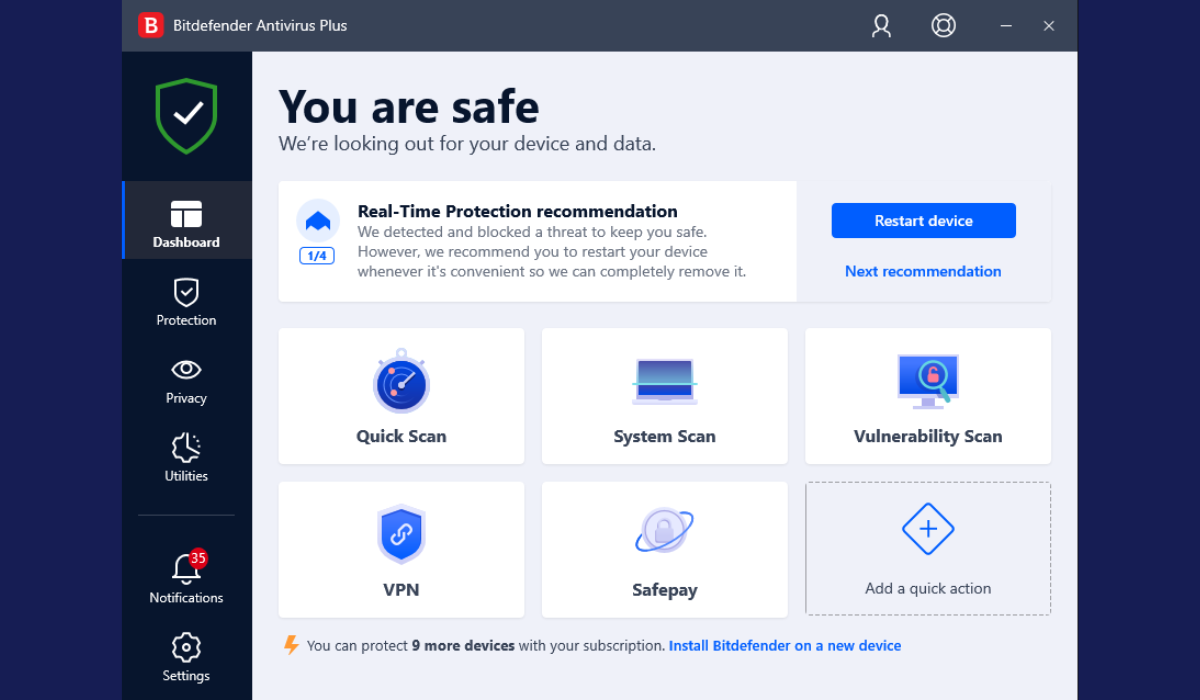

Bitdefender Antivirus Plus – Threat detection against strong malware

This antivirus delivers continuous, powerful protection against threats that may exploit Microsoft Word or other Office programs, and any other sophisticated threats.

Bitdefender Labs release signature updates to protect against unpatched Word exploits, as vulnerabilities affect Word programs, which in turn can be exploited by attackers to gain access to your systems and documents.

A good example is Backdoor PoisonIvy, which when installed, grants complete control over the affected computer to an attacker. Bitdefender antivirus detected this backdoor threat.

Other malicious files containing exploits are detected by Bitdefender and published on their website once analyses are complete.

Bitdefender features layered next-generation endpoint protection against cyber threats to detect advanced persistent threats, protect from ransomware, and defeat exploits, and zero-day attacks that are common vulnerabilities in Microsoft Word.

It also has the GravityZone Endpoint Security HD with HyperDetect with specialized local machine models and behavior analysis techniques trained to spot and detect hacking tools, malware obfuscation, and exploits.

Bitdefender’s core features include:

- Anti-phishing

- Multilayered protection

- Safe online banking

- Privacy while surfing the web

- Game, work, and movie mode

Bitdefender Antivirus Plus

Bitdefender lets you protect all your Microsoft Office programs. Claim the best deal right away!

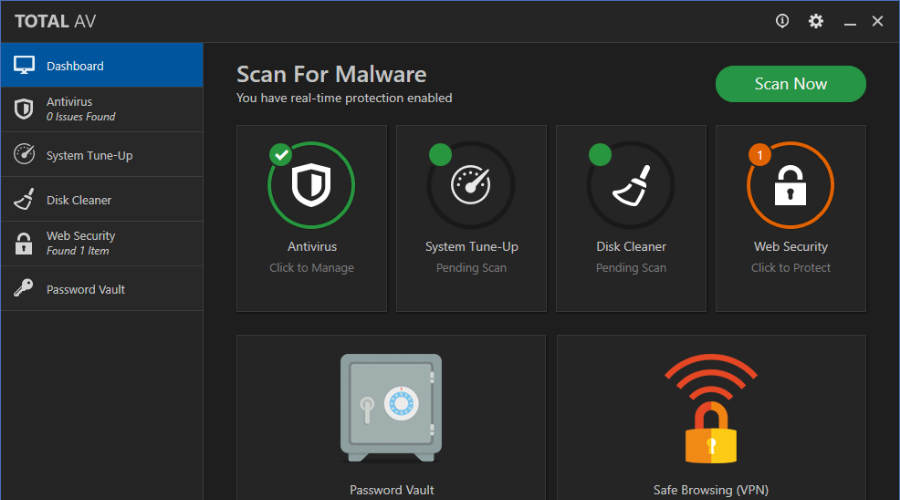

TotalAV – Continous files virus detection

TotalAV is a highly popular antivirus for real-time security against all kinds of threats such as malware infection.

Using this complex antivirus will help you stop any spyware or ransomware attacks from corrupting Office Word files on your device.

There are efficient antivirus engines that can safeguard any PC from dangerous threats phishing scams, rogue apps, or unwanted software that can corrupt your system.

You will benefit from web protection against tracking ads or data breach monitoring for reliable security against the most complex malware infections.

Plus, you have savvy features to protect your Microsoft Word documents using the Zero Day cloud scanning, a remote firewall, or system tune-up optimization.

An additional benefit is that you can schedule system scans whenever it’s needed, so your files and documents are always safe.

Let’s see some of the program’s key features:

- Anti-adware protection

- Real-time checking for download or exe. files

- Disk Cleaner tool

- Browsing data cleaner

- Great compatibility with iOS or Android

TotalAV

Fully secure Microsoft Word files against complex threats and phishing attacks with this antivirus.

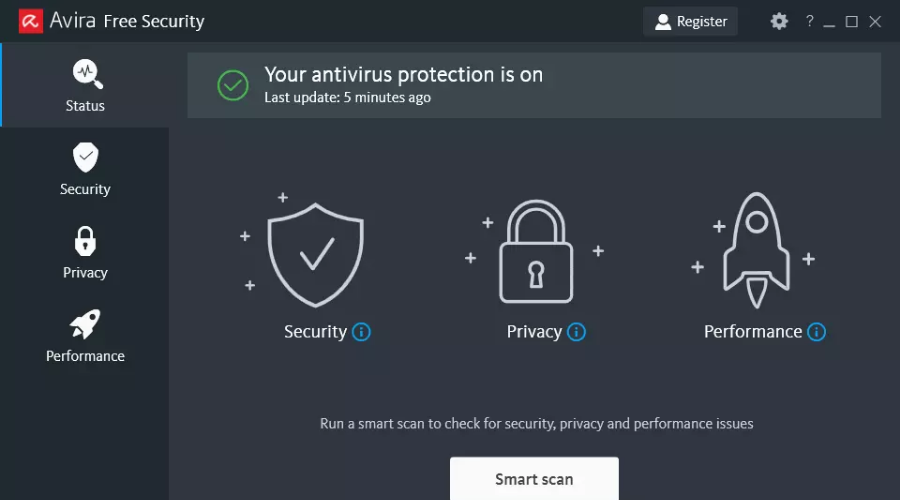

Avira Free Security – Blocks malicious websites

When we talk about free antivirus software, we can’t leave Avira Free Security aside. There is so much that this tool has to offer, and all completely free, without ads or popups.

To be precise, Avira will protect your system from major threats while keeping it as stress-free as possible, so you can continue your daily activities without interruptions.

Obviously, the software uses advanced AI and machine learning to deliver the most accurate scans and remove any intruders from your device.

This antivirus choice is ideal to secure your Office Word files because it comes with intelligent tools to detect malicious websites or malware.

More than this, the free VPN will support your online privacy and keep you away from data theft and phishing attempts.

Besides all, you have the speed booster that helps you increase the overall speed and system performance.

Avira Free Security has other awesome features:

- Free VPN that secures online activities

- Anti-scams, identity, and data theft

- Has a system optimizer

- Completely free, not even running ads

- Lightweight for your system

Avira Free Security

Why should you worry about stolen data and viruses? Avira will handle everything for you.

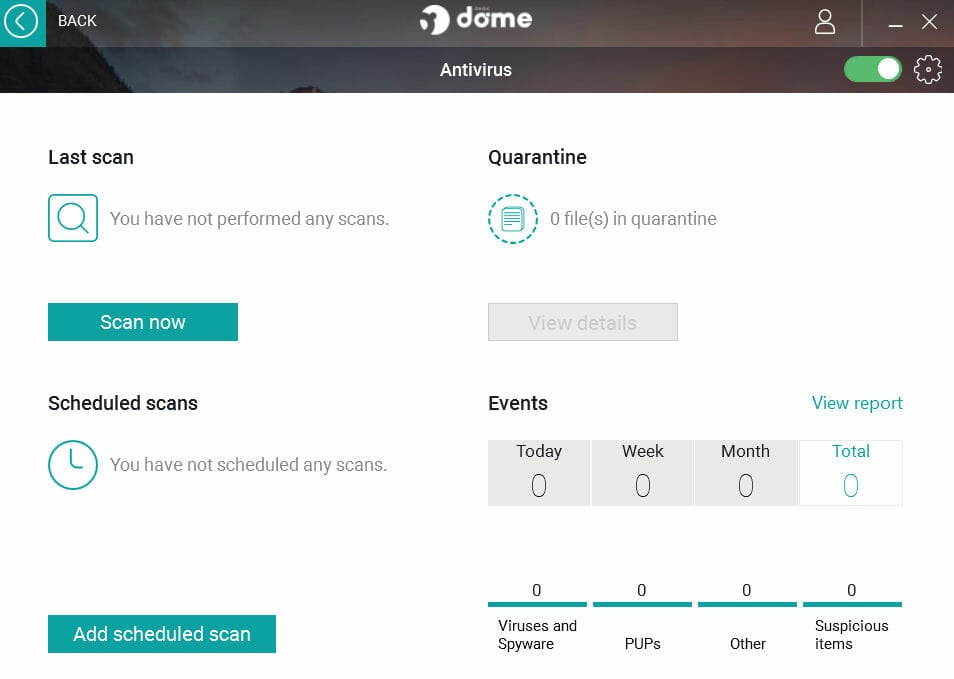

Panda DOME Essential – real-time firewall security

This antivirus pools advanced protection technologies, detection, and remediation features, to classify 100 percent of running processes on all endpoints.

It features endpoint protection from a centralized platform to protect against all forms of malware and spam. It also has contextual intelligence used to reveal patterns of malicious behavior and generate defensive strategies to counter any known or unknown threats.

Panda DOME Essential offers standard functionality with three types of scans including real-time, on-demand, and scheduled scans.

As a Microsoft Word antivirus, Panda can delete the virus or threat, rename affected files or documents, or alternatively, ignore the file or document.

If you regularly send out or receive Microsoft Word files, you can configure Panda to detect and eliminate macro viruses automatically, including in compressed files.

It is easy to use, install and maintain, minimizes resource usage, gives guaranteed service availability, and constant system monitoring.

Here are the program’s best features:

- Real-time protection

- Free VPN

- Scanning of external devices

- Windows antivirus and firewall

- Wi-fi protection

Panda DOME Essential

Panda offers great Microsoft Word protection without slowing down your system. Eager to try it out?

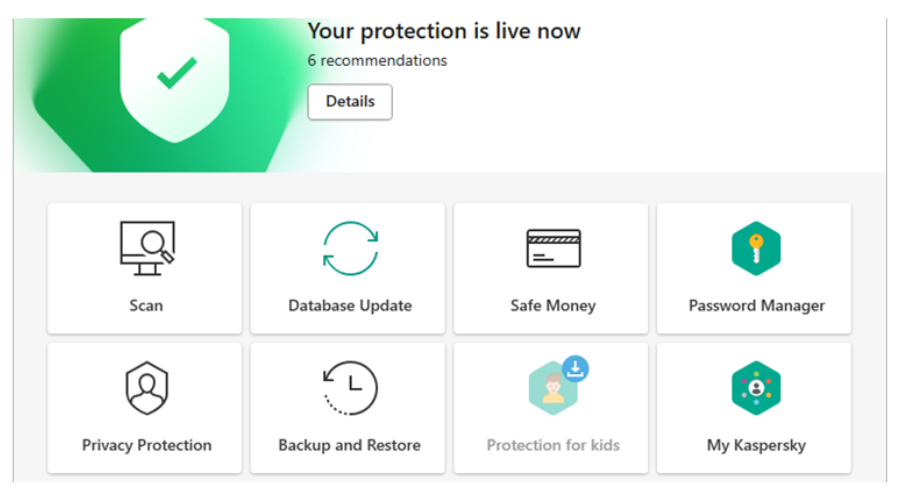

Kaspersky – Great protection for Word

Kaspersky has easy management from a cloud-based console if you’re a corporate or enterprise entity.

The Kaspersky antivirus for Windows Workstations is a Microsoft Word antivirus that is fully compatible with Microsoft Office 2003, 2007, and 2010.

Features include cloud endpoint security with strong protection and easy management, advanced world-class cybersecurity for business, and ready-to-scale protection against every type of threat your company faces, on-premise or cloud.

Its multi-layered protection is powered by machine learning and human expertise and offers granular security management.

You’ll also benefit from secure communication and collaboration, and enhanced mobile security and device management.

It also includes a security operations center to detect and remediate threats and Fraud Prevention for proactive detection of cross-channel fraud in real time.

It’s comprehensive practical reporting (APT Intelligence) feature lets you increase your awareness and knowledge of high-profile, targeted attacks.

Kaspersky’s Automatic Exploit Prevention technology helps protect you and your documents against zero-day threats common in Microsoft Word (or Office).

This technology is based on the analysis of exploits’ behavior and data from the most frequently attacked apps.

Take a look at Kaspersky’s most notable features:

- Multilayered security

- Lightweight and optimized

- Intuitive and simple UI

- Security operations center

- Fraud prevention

Kaspersky

Always be ahead of online threats and malicious software thanks to Kaspersky.

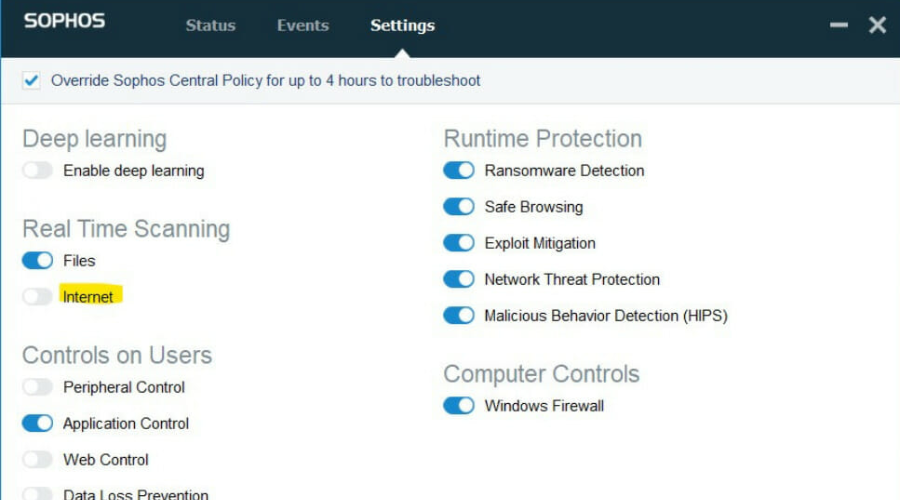

Sophos – Stoping trojan malware

Sophos is your best Microsoft Word antivirus as it is simple to set up and easy to manage and maintain while providing advanced, powerful server-specific protection for your apps and data.

It features anti-ransomware, app whitelisting, advanced anti-malware, and HIPS, with easy, centralized management of security for all servers.

It also comes with CryptoGuard to stop ransomware from encrypting critical business data, malicious traffic detection, and Synchronized Security for accelerated threat discovery, application, and device control.

Many attackers have been leveraging the zero-day vulnerability in Microsoft’s Dynamic Data Exchange (DDE) trick to deploy remote-access Trojans (RATs).

Sophos Intercept X protects customers from zero-day vulnerabilities by stopping attacks using the DDE that attack Microsoft Word and Office in general, because attackers could exploit it to turn malware without using macros.

Let’s take a look at the tool’s core features:

- Malware scanning and removal

- AI threat detection

- Web and privacy protection

- Premium support

- Parental web filtering

- Security management

Sophos

Scan, block, quarantine, and remove all malware and viruses from your devices with Sophos.

Avast Free Antivirus – AI detection tools

Avast Free Antivirus is a completely free virus protection choice that relies on advertisements to gain revenue. Additionally, you can upgrade it to one of the paid versions for extra awesome features.

Nonetheless, even the free version includes Avast’s advanced AI scanning that will protect your files from all kinds of old and new viruses and other useful tools.

One such tool is the PC cleaner which will remove any bloatware from your machine, thus optimizing and making it work faster.

Moreover, the software is easy to set up and mostly automatized, which means it will run periodic system scans and keep an eye out for suspicious activity by itself.

Let’s see some more of its key features:

- Effortless security

- Fresh and intuitive interface

- Do Not Disturb mode

- Behavior shield keeps an eye on suspicious files

Avast Free Antivirus

This trustful antivirus provides essential protection in light, powerful, and free software.

Which Microsoft Word antivirus do you use? Could it be the powerful BullGuard or Panda since it can detect macro viruses automatically?

If you are unhappy with Windows Defender, you have a thorough list of the best antivirus programs with unlimited validity for Windows 10.

Share with us your favorite and your experience with it in the comments section below.