Technical Details

Первый вирус для MS-Word, пойманный “в живом виде”. Вирус состоит из пяти

макросов: AAAZAO, AAAZFS, AutoOpen, PayLoad, FileSaveAs и заражает

файлы-документы при их сохранении командой “Save As” (этой команде

соответствует макрос FileSaveAs).

В зараженном файле присутствуют строки:

see if we're already installed iWW6IInstance AAAZFS AAAZAO That's enough to prove my point

и много других. В зараженной системе в файле WINWORD6.INI присутствует

строка

WW6I= 1

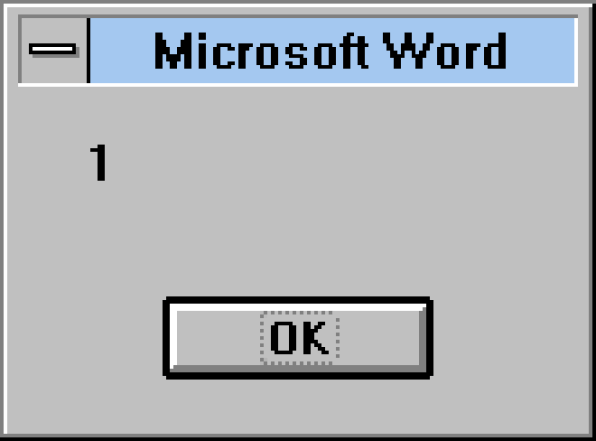

При первом запуске вируса (т.е. при первом просмотре зараженного файла)

появляется стандартный MessageBox с цифрой 1 внутри.

Macro.Word.Concept.e

Содержит макросы: Load, AAAZAO, AAAZFS, AutoOpen.

Macro.Word.Concept.f

Зашифрован, содержит семь макросов: K, a678, PARA, SITE, I8U9Y13, PayLoad,

AutoOpen.

Macro.Word.Concept.ab

Содержит три макроса:

Документы NORMAL.DOT

MSConcept MSConcept sAevaSeliF FileSaveAs AutoOpen nepOotuA

Содержит строки:

Presenting The Microsoft Concept Virus. Updated by Pyro [VBB] (Author of Word97.NightShade)

Macro.Word.Concept.s

Японский вирус, содержит макросы: AAAZAO, AAAZFS, AutoOpen, PayLoad.

Macro viruses can sit dormant in files until you use that software, so what are they? And how can you combat a macro virus?

When it comes to protecting your device from viruses and malware, it’s important to understand that they aren’t all the same. Online activities that could land you with a Trojan Horse aren’t the same that would result in you getting spyware.

And while some viruses are more infamous than others, lesser-known viruses aren’t less dangerous. One example is macro viruses. But what are macro viruses, how do they work, and how can you avoid or get rid of them?

What Is a Macro Virus?

In order to understand what a macro virus is, you first need to understand macros themselves. A macro, short for macroinstruction, is a rule that translates a specific sequence of input into a suitable output.

Think of it like a shortcut that your computer takes to run simple and relatively predictable tasks faster and more efficiently. Macros can be anything from mouse movement and keyboard strokes to direct commands.

Macro viruses can infect any software that uses the same language as them, but they often target Microsoft Word and Excel. And since macro viruses infect specific types of software instead of the operating system, they can affect any device with compatible software like Windows, macOS, and even Linux.

In the 1990s and early 2000s, there were several different types of macro viruses: chiefly, the Concept and Melissa viruses. Concept was the first macro virus that targeted Microsoft Word files, while Melissa was mostly email-borne, and first appeared a few years after Concept.

How Does It Work?

The dangerous thing about macro viruses is that they lie completely inactive until you run the software they’re attached to. The longer the virus remains dormant on your device, the trickier it is to find out how you first caught it.

Macro viruses infect by embedding code into macros that are linked to files and documents on your device. But until you run the software to read the infected file, it won’t budge or do any harm to your wider system.

As soon as you run the file, the virus runs too, sending out a sequence of actions automatically just like a non-malicious macro in your software would. While the primary goal of the macro virus varies depending on the intentions of its creator, most macro viruses do what all other viruses do: replicate and spread.

Once the virus starts, it’s hard to stop it. Most will begin infecting other documents on your device. However, not all of them are only concerned with multiplying.

Some macro viruses damage your files and text documents by jumbling the words inside, rendering them useless. Furthermore, some can gain access to your email account and send replicas to your contacts.

In fact, that’s how most people get infected with a macro virus: through an infected or a phishing email. But you could also get them by downloading files from untrustworthy websites.

How to Avoid Macro Viruses

Macro viruses mostly spread via files that run through applications using macros. There are two approaches you can take to protect yourself from macro viruses.

Adjust Your Online Behavior

You can download a file infected with a macro virus from anywhere. It could also get to you through a phishing email or a seemingly legitimate message from friends or family who were infected themselves.

Also, you can infect your device by downloading .doc and .xls files from suspicious websites.

If you regularly find yourself downloading files, maybe for school or work, your best bet would be to disable macro scripts entirely. While that might limit the functionality of software like Microsoft Word and Excel, they aren’t necessary. Office applications generally stop downloaded macros by default, preferring a «Protected View».

Relying on Cybersecurity

Whether you pride yourself on your digital hygiene or not, cybersecurity software and protective measures can cover for you when you slip up.

If you regularly use Microsoft Office apps, which are the primary target for most macro viruses, consider activating the macro security function in Microsoft Office apps.

Make sure your software is up to date. The security of older versions might not be able to intercept and detect newer macro viruses.

Most modern antivirus suites can detect macro viruses in files and alert you before downloading or attempting to run them. Some even go as far as to warn you from accessing possibly harmful links and websites.

Can Windows Defender Alone Protect You From Macro Viruses?

Before you start looking for highly specific antivirus and anti-malware software and disabling features in apps you regularly use, what about the default protection in Windows?

Microsoft expanded the reach of its Windows Defender Application Guard technology beyond Microsoft Edge and into macro-reliant applications like Microsoft Word, Excel, and PowerPoint.

Application Guard utilizes hardware virtualization to run macro files in a secluded sandbox. There, you can view, edit, save, and even print documents without leaving Protected View. That way, even if you run a file infected with a macro virus, it won’t spread to other files on your device.

Outside the Protected View mode, Windows Defender can still detect macro viruses. Upon running an infected file, you’ll receive a message from Windows Defender letting you know that a threat was found. This time, however, it’ll block the file from running to stop the virus from activating.

How to Remove a Macro Virus From Your Device

Whether the macro virus was activated and started replicating or you were able to detect it early on, it’s critical that you remove it entirely from your device. Luckily, you can use Windows Defender to clean your device of malware and viruses easily.

Prepare for some of your files to be deleted, especially if the virus spread to them and you weren’t able to catch it early on. Use Windows Defender’s real-time scanning feature to pinpoint the location and any possible casualties of the macro virus.

This procedure should also alert you to any other viruses, malware, and spyware that may be lying dormant on your device.

Run Scans Regularly

Even if you’re a careful person online, you can still slip up or encounter a new and intricate scheme that tricks you into downloading a macro virus. It’s important to run regular scans whenever you’re not using your device to weed out any suspicious files before they become a problem.

История компьютерных вирусов начинается в 1983 г., когда американский ученый Фред Коэн (Fred Cohen) впервые ввел термин «компьютерный вирус». Здесь мы расскажем о наиболее опасных образцах вредного ПО за всю долгую историю.

История компьютерных вирусов начинается в 1983 г., когда американский ученый Фред Коэн (Fred Cohen) в своей диссертационной работе, посвященной исследованию самовоспроизводящихся компьютерных программ, впервые ввел термин «компьютерный вирус». Известна даже точная дата — 3 ноября 1983 г., когда на еженедельном семинаре по компьютерной безопасности в Университете Южной Калифорнии (США) был предложен проект по созданию самораспространяющейся программы, которую тут же окрестили «вирусом» . Для ее отладки потребовалось 8 ч компьютерного времени на машине VAX 11/750 под управлением операционной системы Unix, и ровно через неделю, 10 ноября, состоялась первая демонстрация. По результатам этих исследований Фред Коэн опубликовал работу Computer Viruses: theory and experiments с подробным описанием проблемы.

Основы теории самораспространяющихся программ были заложены еще в 40-х годах ХХ века в трудах американского ученого Джона фон Неймана (John von Neumann), который также известен как автор базовых принципов работы современного компьютера. В этих работах описывались теоретические основы самовоспроизводящихся математических автоматов.

Здесь же мы расскажем о наиболее опасных образцах вредного ПО за всю долгую историю.

Прежде чем обсуждать их, давайте определим, что будет иметься в виду под наиболее опасными?

С точки зрения пользователя, это вирус, нанесший ему максимальный ущерб. А с точки зрения офицера информационной безопасности, это тот вирус, который вы еще не смогли обнаружить.

Данным критерием мы и будем руководствоваться в дальнейшем.

На мой взгляд, наиболее опасное вредоносное ПО — то, которое открывает новые возможности для заражения.

Creeper

Первый сетевой вирус Creeper появился в начале 70-х годов в военной компьютерной сети Arpanet, прототипе Интернета. Программа была в состоянии самостоятельно выйти в сеть через модем и сохранить свою копию на удаленной машине. На зараженных системах вирус обнаруживал себя сообщением: I’M THE CREEPER: CATCH ME IF YOU CAN. В целом, вирус был безобидным, но раздражал персонал.

Для удаления назойливого, но, в общем-то, безвредного вируса неизвестный создал программу Reaper. По сути, это также был вирус, выполнявший некоторые функции, свойственные антивирусу: он распространялся по вычислительной сети и в случае обнаружения тела вируса Creeper уничтожал его.

Появление Creeper не только положило начало современному злоредному ПО, но и породило этап развития вирусов, на протяжении которого вирусописательство было уделом немногих талантливых программистов, не преследовавших при этом никаких материальных целей.

Brain

Brain (1986) — первый вирус для IBM-совместимых компьютеров, вызвавший глобальную эпидемию. Он был написан двумя братьями-программистами — Баситом Фаруком и Амжадом Алви (Basit Farooq Alvi и Amjad Alvi) из Пакистана. Его о тличительной чертой была функция подмены в момент обращения к нему зараженного сектора незараженным оригиналом. Это дает право назвать Brain первым известным стелс-вирусом.

За несколько месяцев программа вышла за пределы Пакистана, и к лету 1987 г. эпидемия достигла глобальных масштабов. Фактически, это была первая и, увы, далеко не последняя эпидемия вирусов для IBM PC. В данном случае масштабы эпидемии, безусловно, были не сопоставимы с теперешними заражениями, но ведь эпоха Интернета была еще впереди.

Virdem

Немецкий программист Ральф Бюргер (Ralf Burger) в 1986 г. открыл возможность создания программой своих копий путем добавления своего кода к выполняемым DOS-файлам формата COM. Опытный образец программы, получившей название Virdem, был продемонстрирован на форуме компьютерного андеграунда — Chaos Computer Club (декабрь, 1986, Гамбург, ФРГ). Это послужило толчком к написанию сотен тысяч компьютерных вирусов, частично или полностью использовавших описанные автором идеи. Фактически, данный вирус положил начало массовым заражениям.

Jerusalem

Самая известная модификация вирусного семейства резидентных файловых вирусов Suriv (1987) — творения неизвестного программиста из Израиля, Jerusalem, стала причиной глобальной вирусной эпидемии, первой настоящей пандемией, вызванной MS-DOS-вирусом. Таким образом, именно с данного вируса начались первые компьютерные пандемии (от греч. pandemía — весь народ) — эпидемии, характеризующиеся распространением на территорию многих стран мира.

Именно благодаря этому вирусу сочетание «Пятница, 13» до сих пор заставляет чаще биться сердца системных администраторов. Именно в пятницу, 13 мая 1987 г., данный вирус начал уничтожать зараженные файлы при попытке их запуска. Он проявил себя в Европе, США и на Ближнем Востоке. Также этот вирус носил названия Jerusalem, «Friday the 13th 1813», Hebrew University, Israeli и Suriv 3.

Jerusalem обладал несколькими зловредными функциями. Наиболее известной стала удаляющая с компьютера все программы, запускаемые в пятницу, 13-го числа. Поскольку совпадение пятницы с 13-м числом месяца случается не так уж часто, то большую часть времени Jerusalem распространялся незаметно, без какого-либо вмешательства в действия пользователей. Вместе с тем через 30 мин после загрузки в память вирус замедлял скорость работы компьютеров XT в 5 раз и демонстрировал маленький черный прямоугольник в текстовом режиме экрана.

Червь Морриса

|

| Роберт Моррис |

Червь Морриса (ноябрь, 1988) — первый сетевой червь, вызвавший эпидемию. Он написан 23-летним студентом Корнельского университета (США) Робертом Моррисом, использовавшим ошибки в системе безопасности операционной системы Unix для платформ VAX и Sun Microsystems. С целью незаметного проникновения в вычислительные системы, связанные с сетью Arpanet, использовался подбор паролей (из списка, содержащего 481 вариант). Общая стоимость ущерба оценивается в 96 млн долл. Ущерб был бы гораздо больше, если бы червь изначально создавался с разрушительными целями.

Данное зловредное ПО показало, что ОС Unix также уязвима для подбора паролей, как и другие ОС.

Chameleon

Chameleon (начало 1990 г.) — первый полиморфный вирус. Его автор, Марк Уошбурн (Mark Washburn), за основу для написания программы взял сведения о вирусе Vienna из книги Computer Viruses. The Disease of High Technologies Ральфа Бюргера и добавил к ним усовершенствованные принципы самошифрации вируса Cascade — свойство изменять внешний вид как тела вируса, так и самого расшифровщика.

Данная технология была быстро взята на вооружение и в сочетании со стелс-технологиями (Stealth) и бронированием (Armored) позволила новым вирусам успешно противостоять существующим антивирусным пакетам.

С появлением данной технологии бороться с вирусами стало значительно сложнее.

Concept

Concept (август, 1995) — первый макровирус, поражавший документы Microsoft Word. Именно в 1995 г. стало понятно, что заражаться могут не только исполняемые файлы, но и файлы документов.

Данный экземпляр не отличался о собой зловредностью, его эпидемия проходила очень вяло (в течение нескольких лет), и поразил он не так уж много компьютеров («Лаборатория Касперского» зарегистрировала всего 800 жалоб от клиентов на этот вирус). По сравнению с сегодняшним днем, масштабы Concept выглядят весьма скромными. Но для 1995—1997 гг. результат был очень впечатляющим. Как и маленький ручеек, дающий силу бурной реке, макровирусы предопределили стремительный выход вирусов на мировую арену.

Среди пользователей бытует мнение, что макровирус — просто безобидная подпрограмма, способная лишь на мелкие пакости вроде замены букв и знаков препинания. На самом же деле макровирус может очень многое: отформатировать винчестер или украсть что-то ценное для него не проблема.

Win95.CIH

В июне 1998 г. был обнаружен вирус тайваньского происхождения Win95.CIH, содержащий логическую бомбу для уничтожения всей информации на жестких дисках и порчи содержимого BIOS на некоторых системных платах. Дата срабатывания программы (26 апреля) совпадала с датой аварии на Чернобыльской атомной электростанции, вследствие чего вирус получил второе имя — «Чернобыль» (Chernobyl). Именно данный вирус показал уязвимость систем перезаписи BIOS. Таким образом, вдруг оказалось, что опасное ПО может вывести из строя не только информацию, но и компьютерное «железо».

Вирус Win95.CIH был для своего времени уникальным. И не только потому, что он стал первым из вирусов, действительно портящих «железо» . Он не изменяет SYSTEM.INI и не пишет. VXD-файлов в Windows System, он только заражает PE-файлы… и (иногда) стирает Flash BIOS и жесткие диски… Это первый «по-настоящему резидентный» Win95/98 вирус.

Активизируется jон 26 апреля (дата катастрофы на Чернобыльской АЭС и дата рождения автора вируса).

LoveLetter

LoveLetter — скрипт-вирус, 5 мая 2000 г. побивший рекорд вируса Melissa по скорости распространения. Всего в течение нескольких часов были поражены миллионы компьютеров — LoveLetter попал в Книгу рекордов Гиннеса.

Ситуация развивалась стремительно. Количество обращений (и количество пострадавших) росло в геометрической прогрессии.

Данный вирус распространялся с сообщениями электронной почты и по каналам IRC. Письмо с вирусом легко выделить. Тема письма — ILOVEYOU, что сразу же бросается в глаза. В самом письме содержатся текст kindly check the attached LOVELETTER coming from me и присоединенный файл с именем LOVE-LETTER-FOR-YOU.TXT.vbs. Вирус срабатывал только тогда, когда пользователь открывал этот присоединенный файл.

Вирус рассылал себя по всем адресам, которые находил в адресной книге почтовой программы MS Outlook инфицированного компьютера, а также записывал свои копии в файлы на жестком диске (необратимо затирая тем самым их оригинальное содержание). Жертвами вируса являлись, в частности, картинки в формате JPEG, программы Java Script и Visual Basic Script, а также целый ряд других файлов. И еще вирус прятал видео- и музыкальные файлы в форматах MP2 и MP3.

Кроме этого, вирус совершал несколько действий по инсталляции себя в систему и по установке отдельных дополнительных вирусных модулей, которые сам перекачивал из Интернета.

Все это свидетельствует о том, что вирус VBS.LoveLetter очень опасен! Наряду с прямой порчей данных и нарушением целостности защиты операционной системы, он рассылал большое количество сообщений — своих копий. В ряде случаев вирус парализовал работу целых офисов.

Ramen

Ramen (январь, 2001) — вирус, за считанные дни поразивший большое количество крупных корпоративных систем на базе операционной системы Linux.

Этот опасный интернет-червь атаковал сервера, функционирующие под управлением операционных систем Red Hat Linux 6.2 и Red Hat Linux 7.0. Первые сообщения о появлении данного червя были получены из стран Восточной Европы, что позволяет предполагать его восточноевропейское происхождение. Для своего размножения червь использует некоторые слабые места в приложениях этих операционных систем.

Червь представляет собой архив с именем ramen.tgz, содержащий в себе 26 различных исполняемых файлов и shell-скриптов. Каждый исполняемый файл находится в архиве в двух экземплярах: скомпилированный для запуска в Red Hat 6.2 и для запуска в Red Hat 7.0. Также в архиве имеется исполняемый файл с именем wu62, не использующийся при работе червя.

При внешней безвредности этот червь чрезвычайно опасен, так как нарушает нормальное функционирование сервера. Работа http-сервера будет нарушена уничтожением содержимого всех index.html файлов, анонимный ftp-доступ к серверу будет запрещен, cервисы RPC и LPD будут удалены, ограничения доступа через hosts.deny будут сняты.

Червь применяет в своем коде многие слегка модифицированные эксплоиты, доступные ранее на хакерских сайтах, а также на сайтах, посвященных сетевой безопасности.

Cледует отметить, что червь использует при атаках «дыры», самая свежая из которых известна с конца сентября 2000 г. Однако то, что при инсталляции системы на нее устанавливаются уязвимые сервисы, а многие пользователи и администраторы не производят должный мониторинг предупреждений о «слабых местах» системы и вовремя их не устраняют, делает червя более чем жизнеспособным.

Именно с его появлением был разрушен миф о том, что вирусов под Linux не бывает.

CodeRed

CodeRed (12 июля, 2001) — представитель нового типа зловредных кодов, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие программы существуют исключительно в системной памяти, а при передаче на другие компьютеры — в виде специальных пакетов данных.

Самое подробное и оперативное описание и анализ червя были сделаны программистами группы eEye Digital Security. Они также дали вирусу название — намек на вид напитка Mountain Dew и фразу-предупреждение в вирусе Hacked By Chinese! («Взломано китайцами!») — намек на коммунистический Китай, хотя в действительности вирус, скорее всего, был написан этническими китайцами на Филиппинах. Этой фразой червь заменял содержимое веб-сайтов на зараженном сервере.

Червь использовал уязвимость в утилите индексирования, поставлявшейся с веб-сервером Microsoft IIS. Эта уязвимость была описана вендором — Microsoft — на их сайте MS01-033 (англ.). Кроме того, за месяц до эпидемии была опубликована соответствующая заплатка.

Эксперты eEye утверждают, что червь начал свое распространение из Макати-Сити на Филиппинах.

Фактически, данный вирус положил начало целой серии вирусов (и это, увы, продолжается до сих пор). Ее отличительной чертой оказалось то, что вирусы возникают через некоторое время после того, как появляются соответствующие обновления от производителей ПО.

По оценкам CERT (Community Emergency Response Team), число компьютеров, зараженных червем Code Red, достигает примерно 350 тыс. Созданный им трафик в Интернете, по мере того как зараженные компьютеры искали новые жертвы, наложил существенный отпечаток на общую скорость Интернета.

Проявления, изначально заложенные в Code Red, заключались в использовании всех зараженных им компьютеров для организации DOS-атаки против веб-сайта Whitehouse.gov (веб-сайта Белого дома).

Этим было положено начало использованию халатного отношения системных администраторов к установке обновлений ПО.

Cabir

Cabir (июнь, 2004) — первый сетевой червь, распространяющийся через протокол Bluetooth и заражающий мобильные телефоны, работающие под управлением OS Symbian. С появлением этого червя стало понятно, что отныне заражаемы не только ПК, но и смартфоны. В наши дни угрозы для смартфонов уже исчисляются миллионами. А начиналось все в далеком 2004 г.

|

| Cabir |

На рисунке ниже приведена поквартально статистика увеличения количества мобильных зловредов в 2013 г. А начиналось все в 2004 г. с первого вируса Cabir…

|

| По данным «Лаборатории Касперского» |

Kido

Главную эпидемию 2009 г. вызвал червь Kido (Conficker), поразивший миллионы компьютеров по всему миру. Он использовал несколько способов проникновения на компьютер жертвы: подбор паролей к сетевым ресурсам, распространение через флеш-накопители, использование уязвимости Windows MS08-067. Каждый зараженный компьютер становился частью зомби-сети. Борьба с созданным ботнетом осложнялась тем, что в Kido были реализованы самые современные и эффективные технологии вирусописателей. В частности, одна из модификаций червя получала обновления с 500 доменов, адреса которых случайно выбирались из ежедневно создаваемого списка в 50 тыс. адресов, а в качестве дополнительного канала обновлений использовались соединения типа P2P.

Вместе с тем создатели Kido не проявляли большой активности до марта 2009 г., хотя, по разным оценкам, к этому времени он уже смог заразить до 5 000 тыс. компьютеров во всем мире. И в ночь с 8 на 9 апреля 2009 г. зараженным ПК была дана команда на обновление с использованием соединения Р2Р. Помимо обновления Kido, на зараженные ПК загружались две дополнительные программы: почтовый червь семейства Email-Worm.Win32.Iksmas, занимающийся рассылкой спама, и лжеантивирус семейства FraudTool.Win32.SpywareProtect2009, требующий деньги за удаление якобы найденных программ.

Для борьбы с этой угрозой была создана специальная группа Conficker Working Group, объединившая антивирусные компании, интернет-провайдеров, независимые исследовательские организации, учебные заведения и регулирующие органы. Это первый пример столь широкого международного сотрудничества, вышедшего за рамки обычных контактов между антивирусными экспертами.

Эпидемия Kido продолжалась на протяжении всего 2009 г. В ноябре количество зараженных систем превысило 7 000 тыс.

В 2012 г. появилось кибероружие.

Wiper

В конце апреля 2012 г. Иран сильно встревожил «мистический» троянец : появившись неизвестно откуда, он уничтожил множество баз данных в десятках организаций. Одним из тех, кто больше всего пострадал от него, стал крупнейший в Иране нефтяной терминал, работа которого была остановлена на несколько дней из-за того, что были уничтожены данные о нефтяных контрактах.

Создатели Wiper приложили максимум усилий, чтобы уничтожить абсолютно все данные, которые можно было бы использовать для анализа инцидентов. Поэтому ни в одном из проанализированных нами случаев, которые мы имели после активации Wiper, от зловредной программы не осталось почти никаких следов.

Нет никакого сомнения в том, что существовала программа-зловред, известная как Wiper, которая атаковала компьютерные системы в Иране (и, возможно, в других частях света) до конца апреля 2012 г. Она была написана так профессионально, что, будучи активирована, не оставляла после себя никаких данных. Поэтому, несмотря на то, что были обнаружены следы заражения, сама зловредная программа остается неизвестной: не поступило никаких сведений ни о каких других инцидентах с перезаписью содержимого диска, произошедших по той же схеме, что при заражении Wiper, а также не зарегистрировано ни одного обнаружения этого опасного ПО компонентами проактивной защиты, входящими в состав защитных решений.

Все это, в целом, приводит к мысли о том, что данное решение скорее является продуктом деятельности технических лабораторий ведения компьютерных войн одной из развитых стран, чем просто плодом разработки злоумышленников.

Flame

Flame представляет собой весьма хитрый набор инструментов для проведения атак, значительно превосходящий по сложности Duqu. Это троянская программа — бэкдор, имеющая также черты, свойственные червям и позволяющие ей распространяться по локальной сети и через съемные носители при получении соответствующего приказа от ее хозяина.

После заражения системы Flame приступает к выполнению сложного набора операций, в том числе к анализу сетевого трафика, созданию снимков экрана, аудиозаписи разговоров, перехвату клавиатурных нажатий и т.д. Все эти данные доступны операторам через командные серверы Flame.

Червь Flame, созданный для кибершпионажа, попал в поле зрения экспертов «Лаборатории Касперского» при проведении исследования по запросу Международного союза электросвязи (МСЭ), обратившегося за содействием в поиске неизвестной зловредной программы, которая удаляла конфиденциальные данные с компьютеров, расположенных в странах Ближнего Востока. Хотя Flame и обладает иной функциональностью, чем печально известные образцы кибероружия Duqu и Stuxnet, все эти программы-злоумышленники имеют много общего: географию атак, а также узкую целевую направленность в сочетании с использованием специфических уязвимостей в ПО. Это ставит Flame в один ряд с «кибернетическим супероружием», развертываемым на Ближнем Востоке неизвестными злоумышленниками. Без сомнения, Flame является одной из самых сложных киберугроз за всю историю их существования. Программа имеет большой размер и невероятно сложную структуру. Она заставляет переосмыслить такие понятия, как «кибервойна» и «кибершпионаж».

Червь Flame — это огромный пакет, состоящий из программных модулей, общий размер которых при полном развертывании составляет почти 20 Мбайт. И потому анализ данной опасной программы очень сложен. Причина столь большого размера Flame заключается в том, что в него входит множество разных библиотек, в том числе для сжатия кода (zlib, libbz2, ppmd) и манипуляции базами данных (sqlite3), а также виртуальная машина Lua.

Gauss

Gauss — это сложный комплекс инструментов для осуществления кибершпионажа, реализованный той же группой, что создала зловредную платформу Flame. Комплекс имеет модульную структуру и поддерживает удаленное развертывание новой функциональности, реализующейся в виде дополнительных модулей.

Gauss — «банковский троянец», созданный государством, имеющий опасную функциональность неизвестного назначения». В дополнение к краже разнообразных данных с зараженных Windows-компьютеров он содержит неизвестную пока зловредную функцию, код которой зашифрован и которая активируется только в системах определенной конфигурации.

Известные в настоящее время модули выполняют следующие функции:

• перехват cookie-файлов и паролей в браузере;

• сбор и отправку злоумышленникам данных о конфигурации системы;

• заражение USB-носителей модулем, предназначенным для кражи данных;

• создание списков содержимого системных накопителей и папок;

• кражу данных, необходимых для доступа к учетным записям различных банковских систем, действующих на Ближнем Востоке;

• перехват данных по учетным записям в социальных сетях, по почтовым сервисам и системам мгновенного обмена сообщениями.

В общем, читателям следует понимать, что никто и никогда не сможет создать полный список всех наиболее опасных образцов зловредного ПО, потому что самым опасным вирусом для вас будет тот, который вы так и не сумели обнаружить!

Concept virus refers to two different pieces of computer malware, each of which has acted as a proof of concept for a new method of propagation:

- WM.Concept (1995), the first macro virus to spread through Microsoft Word (though not the first macro virus per se)

- Nimda (2001), named Concept Virus by its author, one of the first multi-vector Windows viruses.

This disambiguation page lists articles associated with the title Concept virus.

If an internal link led you here, you may wish to change the link to point directly to the intended article.

Давайте мысленно перенесемся в май 2000 года. Вы включаете свой рабочий компьютер, подключаетесь к Интернету и скачиваете свежую электронную почту в клиенте Microsoft Outlook. Сразу обращаете внимание на странное письмо с темой ILOVEYOU. В любви вам признается знакомый человек: возможно, школьная подруга, но еще интереснее, если это ваш руководитель в возрасте.

Как бы то ни было, это однозначно привлекает внимание, поэтому вы щелкаете по вложенному файлу с именем «LOVE-LETTER-FOR-YOU.TXT.VBS» и… вроде бы ничего не происходит. Лишь через некоторое время вы обнаруживаете, что важные документы на жестком диске безнадежно испорчены, а еще одно любовное послание разослано уже от вашего имени — по всем контактам в адресной книге вашего почтового клиента.

Примерно так выглядело письмо с червем ILOVEYOU в старом почтовом клиенте Microsoft. Источник

ILOVEYOU был не первым зловредом, эксплуатирующим дыру в почтовых клиентах компании Microsoft. Но он точно инициировал одну из самых серьезных компьютерных эпидемий в начале нового тысячелетия. Давайте вспомним его историю и поговорим о том, как это событие повлияло на представления о безопасности компьютерных систем.

Контекст: Интернет как новая модная технология

2000-й год… Это было очень давно — из 2022-го кажется, будто это доисторические времена. Сейчас можно посмотреть архивные копии сайтов тех времен, достать из чулана старый ноутбук с Windows 98 и вспомнить, какими мы пользовались программами. Каменный век какой-то, правда? Не совсем. Конечно, технологии на рубеже тысячелетий, по нынешним временам, были примитивные. Абсолютное большинство пользователей подключались к сети по модему, и это было чудовищно медленно. Но прототипы практически всех современных сетевых сервисов тогда уже существовали.

Не было видеостриминга, но существовало потоковое радио. Имелся широкий выбор сетевых мессенджеров. Бешено развивалась интернет-торговля, хотя подчас было проще не делать заказ на сайте, а позвонить в магазин по телефону.

Вообще, в 2000 году любой сервис с приставкой «e-» (то есть электронный!), любые сетевые технологии получали массу внимания и инвестиций. Некоторое разочарование инвесторов наступило чуть позже, в 2001 году, когда множество интернет-стартапов обанкротилось, а в индустрии стало чуть меньше хайпа и чуть больше смысла.

Важный показатель популярности Интернета — выход в 1998 году на экраны популярного кинофильма «Вам письмо», наполовину романтической комедии, наполовину — рекламного ролика тогдашнего сетевого гиганта America Online.

Для нашей истории важно, что в конце девяностых Интернет перестал быть местом для избранных: в 2000 году в сеть выходили уже сотни миллионов людей. Соответственно, электронная почта уже тогда была важным инструментом общения и совместной работы для многих компаний и государственных структур, да и обычных домашних пользователей.

Но в мае 2000 года эта, как позже стало модно говорить, «цифровизация» на время была остановлена из-за вирусной эпидемии ILOVEYOU. Множество компаний были вынуждены на время выключить свои почтовые серверы, которые просто не справлялись с потоком из десятков тысяч любовных сообщений.

Предшественники: Concept.B и Melissa

Говоря строго, ILOVEYOU следует классифицировать как сетевого червя: это вредоносная программа, которая самостоятельно распространяется по сети. Еще одна ключевая особенность ILOVEYOU: изначальное заражение производится с помощью простейшей программы на языке программирования VBscript. VBscript, в свою очередь, развивает еще более древнюю идею макросов — по сути, простых программ, позволяющих автоматизировать определенные действия, например при работе с документами.

Чаще всего макросы используются для проведения сложных расчетов в электронных таблицах, например в программе Microsoft Excel. С древних времен макросы поддерживались и в Microsoft Word, например для автоматической генерации отчетов на основе данных, введенных в форму.

В 1995 году эту функциональность Word эксплуатировал вирус WM/Concept.A. Этот макровирус заражал документы Microsoft Word, и при открытии документа выводилось вот такое сообщение:

Результат работы макровируса Concept.A. Источник

И это все. Вредоносной функциональности как таковой нет, просто слегка раздражает постоянно выскакивающее окно. Бывший сотрудник Microsoft Стивен Синофски, с 1998 по 2006 год отвечавший за разработку офисных решений компании, в своих мемуарах называет Concept.A первым сигналом: в этот момент стало понятно, что внедряемая во всех решениях Microsoft автоматизация может быть использована во вред. В итоге перед запуском макросов решили выводить предупреждение: в документе содержится программа, вы уверены, что хотите ее запустить?

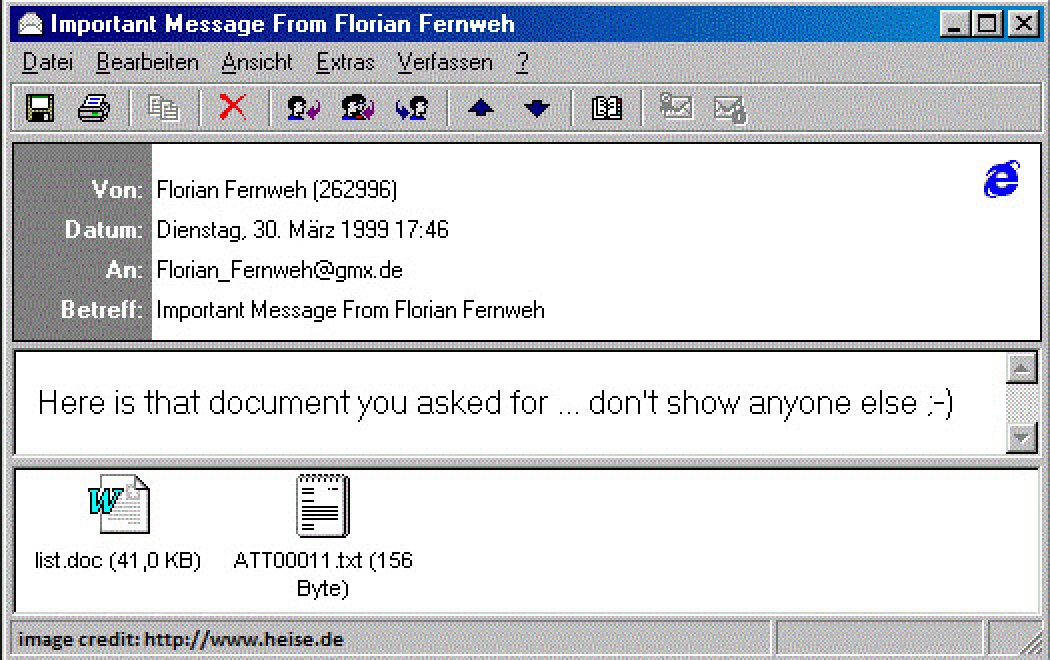

Как только Microsoft начала внедрять ограничения по запуску макросов, авторы вредоносных программ занялись поиском способов эти ограничения обойти. Следующее громкое событие произошло в марте 1999 года. Как это было, описывает тот же Стивен Синофски: проверяешь почту, а тебе приходит сообщение с приложенным файлом и темой «Важное сообщение от…».

Письмо, зараженное вирусом Melissa. Источник

А потом еще одно, от другого отправителя. И еще. А потом почта перестает работать: даже в Microsoft почтовый сервер не выдержал нагрузки. Это был интернет-червь Melissa. В приложенном документе Microsoft Word содержался вредоносный код, который рассылал сообщение через программу Microsoft Outlook первым 50 контактам из адресной книги.

О любви

Червь ILOVEYOU стал развитием идей, примененных в Melissa. Он не использовал какую-то уязвимость в продуктах Microsoft, а скорее задействовал штатную функциональность. Баг заключался только в том, что при запуске скрипта из почтового клиента Outlook не выводилось вообще никакого предупреждения.

Функциональность червя вовсе не ограничивалась рассылкой любовных сообщений всем адресатам. Помимо почтового спама от имени жертвы, он мог распространяться через мессенджер IRC (если тот был установлен на компьютере). Кроме того, червь загружал троянскую программу, которая отправляла создателю вируса пароли к почте и для доступа в Интернет. Наконец, он удалял, скрывал или портил файлы на жестком диске: музыку в формате MP3, изображения в формате JPEG, а также разнообразные скрипты или копии веб-страниц.

ILOVEYOU объединил в себе разработки из предыдущих макровирусов, улучшил то, что мы сейчас называем социальной инженерией (как не открыть файл с названием «Я люблю тебя»?), добавил вредоносную функциональность и использовал возможности автоматического распространения по максимуму.

По сообщениям «Лаборатории Касперского» и публикациям в СМИ тех времен можно восстановить последовательность событий. Уже в первый день, четвертого мая, зафиксированы «тысячи» зараженных систем. Девятого мая сообщается о 2,5 миллионах зараженных компьютеров, а это десятки миллионов электронных сообщений, отправляемых по всему миру.

Создатель вируса даже не пытался скрыть вредоносный код под видом офисного документа. Имя файла LOVE-LETTER-FOR-YOU.TXT.VBS отчасти эксплуатировало особенность почтовых клиентов Microsoft, которые показывали только первую часть длинного названия, что видно на скриншоте в начале статьи. Внутри был по сути открытый для всех интересующихся исходный код, что моментально привело к появлению множества вариаций интернет-червя. Вместо ILOVEYOU в теме письма начали появляться другие слова, в том числе «Осторожно, опасный вирус!». Вариант NewLove, обнаруженный 19 мая, удалял файлы уже не выборочно, а полностью уничтожал всю информацию на жестком диске.

Итоговые оценки последствий работы вируса ILOVEYOU следующие: были заражены до 10% подключенных к Интернету компьютеров, а общий ущерб, учитывающий также деструктивные действия ILOVEYOU и его вариантов, оценивается примерно в $10 миллиардов. Проблема широко обсуждалась в прессе, а в США даже проводились слушания в сенате.

Работа над ошибками

В 2022 году, зная всю историю от начала до конца, хочется спросить: а нельзя было как-то сразу предотвратить эпидемию такого тривиального вируса? Только 8 июня 2000 года компания Microsoft выпустила большое обновление безопасности для почтового клиента Outlook, в котором наконец-то были введены серьезные ограничения на запуск скриптов. Все почтовые вложения по умолчанию стали недоверенными, также были введены проверки в том случае, если стороннее приложение обращается к адресной книге Outlook или пытается отправить много писем одновременно.

После обновления в июне 2000 года почтовый клиент Outlook предупреждает пользователя о доступе к адресной книге и о попытках отправить множество сообщений одновременно. Источник

Сразу так не сделали потому, что в Microsoft при выборе между безопасностью и удобством отдали предпочтение последнему. Еще в 1995 году, внедрив простейшее предупреждение в Microsoft Word («этот документ содержит макросы»), компания получила негативные отзывы от клиентов. В некоторых компаниях это дополнительное подтверждение ломало внутренние процессы, выстроенные на скриптах. Даже при разработке патча по следам ILOVEYOU вопрос «а не сломаем ли мы что-то у пользователей?» был на повестке дня, но тогда уже была очевидна необходимость повысить безопасность, и быстро.

Старый вирус, современные проблемы

Эпидемия ILOVEYOU подняла множество вопросов, актуальных в сфере информационной безопасности и по сей день. Самым важным из них видится такой: а нельзя ли рассылать патчи как-нибудь побыстрее? С этим определенно были проблемы: Microsoft выпустила набор заплаток для Outlook через месяц с лишним после начала эпидемии. Да и механизмы автоматической доставки этих обновлений были рудиментарными, в результате чего локальные «вспышки» почтовой болезни происходили потом еще достаточно долго.

Довольно выгодно в этом смысле себя уже тогда показала индустрия защитных решений. По воспоминаниям Евгения Касперского, обезопасить пользователей антивируса компании не составило труда. Уже тогда в защитном ПО была внедрена система регулярной доставки обновлений по сети, в то время как разработчикам программ других категорий понадобилось еще много лет, чтобы реализовать похожую схему быстрого распространения патчей. Немного позже были разработаны эвристические методы анализа, детектирующие и блокирующие вредоносные скрипты автоматически, даже если речь идет об их новой модификации.

Хотя защищенность популярных программ и операционных систем за прошедшие 22 года улучшилась на порядки, создатели вредоносных программ не без успеха находят новые лазейки для проведения успешных кибератак.

Вредоносные макросы также никуда не делись. В феврале 2022 года компания Microsoft пообещала ограничить возможность их распространения, запретив выполнение любых скриптов в офисных документах, полученных из Интернета. В начале июля 2022 года этот запрет отменили — логично предположить, что ответ на уже звучавший выше вопрос «а не сломаем ли мы что-то у пользователей?» оказался положительным. В конце июля в Microsoft снова решили блокировать макросы по умолчанию, но заодно объяснили всем желающим, как этот запрет обходить, если очень надо.

Масштабных эпидемий, когда какая-то вредоносная программа распространяется на десятки и сотни миллионов компьютеров, стало меньше, но сделать их совсем невозможными пока не удается. А вот что точно изменилось, так это способы монетизации кибератак, когда данные компаний и пользователей берут в заложники и требуют выкуп.

Закончим наш рассказ краткой справкой о судьбе создателя интернет-червя ILOVEYOU. Это Онель де Гузман, на момент эпидемии — 24-летний студент. В 2000 году сотрудники ФБР смогли определить, что первоначальные сообщения с вирусом были разосланы в популярные «листы рассылок» для пользователей из Филиппин, где до сих пор и живет де Гузман. В 2000 году он попал в список подозреваемых в авторстве ILOVEYOU. Но не получил наказания по двум причинам: недостаток улик и отсутствие на тот момент уголовной статьи за киберпреступления в местном законодательстве.

В 2020 году де Гузмана разыскали журналисты. Он рассказал им, что ILOVEYOU изначально не имел функции массовой рассылки по адресной книге Outlook, а создан был для кражи паролей для доступа в Интернет — его автору не хватало денег на оплату. Монетизировать свои вредоносные таланты де Гузману так и не удалось: на момент публикации статьи он работал в скромной мастерской по ремонту сотовых телефонов в Маниле.