Excel для Microsoft 365 Word для Microsoft 365 PowerPoint для Microsoft 365 Excel 2021 Word 2021 PowerPoint 2021 Visio профессиональный 2021 Visio стандартный 2021 Excel 2019 Word 2019 PowerPoint 2019 Visio профессиональный 2019 Visio стандартный 2019 Excel 2016 Word 2016 PowerPoint 2016 Visio профессиональный 2016 Visio стандартный 2016 Excel 2013 Word 2013 PowerPoint 2013 Visio профессиональный 2013 Visio 2013 Excel 2010 Word 2010 PowerPoint 2010 Visio премиум 2010 Visio 2010 Visio стандартный 2010 Еще…Меньше

Вирус макроса — это тип компьютерного вируса, который может храниться в макросах в файлеMicrosoft 365 (например, в документе, презентации, книге или шаблоне) или в любом элементе activeX, надстройке COM илиMicrosoft 365 надстройке. Мы называем макросы, элементы ActiveX и надстройки активным содержимым.

Microsoft 365, в которых есть макрос, имеют другое расширение файла, указывающее, что у них есть внедренный макрос. Например, обычный современный документ Word — это .DOCX, но если макрос добавляется в файл, он сохраняется как . DOCM-файл.

Аналогичным образом, современная книга Excel является файлом .XLSX, а современная презентация PowerPoint — PPTX-файлом, но если в них есть макросы, файл Excel становится файлом . XLSM-файл и презентация PowerPoint становятся . PPTM-файл.

Для защитыMicrosoft 365 не выполняет активное содержимое, например макросы, автоматически, если файл не помечен как доверенный документ или не открыт из надежного расположения. Обычно не требуется запускать макрос, если вам нужно только просмотреть содержимое файла или внести в него простые изменения.

Примечания:

-

Дополнительные сведения о доверенных документах см. в разделе «Доверенные документы».

-

Дополнительные сведения о надежных расположениях см. в статье «Добавление, удаление или изменение надежного расположения».

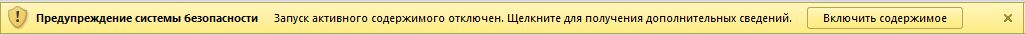

В более ранних версиях Office может появиться сообщение, которое выглядит следующим образом:

Не следует выбирать параметр « Включить содержимое», если вы точно знаете, что именно делает это активное содержимое, даже если файл является доверенным пользователем или организацией.

Microsoft 365 не может проверять файлы или расположения для поиска и удаления вирусов макросов, однако все современные антивредоносные программы, такие как антивирусная программа в Microsoft Defender, должны иметь возможность обнаруживать и блокировать известные вирусы макросов.

См. также

Включение и отключение макросов в файлах Office

Изменение параметров безопасности макросов в Excel

Нужна дополнительная помощь?

Эксперты в сфере кибербезопасности обнаружили новый тип вирусов, которые заражают персональные компьютеры без наличия макросов. Вредоносные программы проникают в устройства пользователей с помощью документов Microsoft Office.

По мнению специалистов портала ARStechnica, злоумышленники применяют технологию Dynamic Data Exchange. С её помощью текстовые документы используются для выполнения кода, который скрывается в других файлах.

- Как вирусы прячутся в документах Microsoft Office

- Принцип функционирования макровирусов для Microsoft Office

- Как отыскать объект подмены

- Выводы

Базовую схему можно описать следующим образом: документ открывается пользователем, файл подключается к удаленным серверам, а после этого загружает и устанавливает на ПК первую часть вредоносного программного обеспечения. Антивирусные утилиты не видят какой-либо опасности на этом этапе.

После того, как подобная возможность взлома была обнаружена, корпорация Microsoft опубликовала данные о том, как пользователи могут защищаться от атак, осуществляемых с помощью пакета Microsoft Office. Наиболее эффективный способ обеспечить безопасность – быть предельно осторожным с неизвестными уведомлениями, отображающимися во время открытия документов Microsoft Office.

Если существует потенциальная опасность, перед пользователями откроется диалоговое окно следующего вида.

После того, как пользователи кликнут по кнопке «Yes», отобразится следующая подсказка.

Необходимо четко понимать, что вирус начнёт загружаться только после того, как человек два раза кликнет по кнопке «Yes».

Помимо всего прочего инструкция от специалистов корпорации Microsoft содержит в себе информацию о том, как продвинутые пользователи могут самостоятельно модифицировать параметры реестра операционной системы Windows, а также деактивировать функцию автоматического обновления данных из одного файла в другой.

Большая часть макровирусов для Microsoft Word сразу после запуска переносит свой код внутрь глобальных макросов конкретного файла. После закрытия программы каждый глобальный макрос записывается в отдельный DOT-файл. В результате этого получается так, что вредоносное программное обеспечение активируется тогда, когда Microsoft Word начинает загрузку глобальных макросов.

Далее вирус переопределяет один или сразу несколько классических макросов, а также перехватывает команды, необходимые для взаимодействия с документами. Во время вызова таких команд документы, к которым идёт обращение, заражаются. Одновременно с этим все файлы конвертируются в формат «Template», что запрещает дальнейшую модификацию формата документа.

Еще один метод внедрения вредоносного программного обеспечения основывается на так именуемых файлах «Add-in» – это служебные дополнения к пакету Microsoft Office. Так «NORMAL.DOT» не модифицируется, а при запуске программы загружаются вирусные макросы. Данный метод буквально целиком копирует заражение глобальных макросов.

Важно! Вирус также может быть внедрён в те документы, которые располагаются в корне каталога «STARTUP». В такой ситуации Microsoft Word в автоматическом режиме подгружает шаблонные файлы из данного каталога.

Для выявления «дырявости» своего «Офиса», необходимо выполнить несложный этап подмены и самостоятельно прощупать уязвимость. Нужно запустить Microsoft Word, не ниже версии 2013, потому как потребуется абсолютная поддержка ISO/IEC, а затем открыть вкладку «Вставка».

В открывшемся окне в строке рядом с пунктом YouTube можно просто вписать слово «Видео», а далее выбрать любое понравившееся изображение. Вставка видео будет отображена при помощи традиционной «превьюшки». Файл необходимо сохранить и закрыть.

Обратите внимание! Размер созданного документа очень редко меняется и составляет всего лишь несколько десятков килобайт. Это может значить лишь одно – ролик не сохраняется локально, а лишь запрашивается из сети по имеющейся ссылке.

Следующий шаг – открытие «внутренностей» файла. Пользователям нужно изменить расширение на ZIP, а затем открыть получившийся документ с помощью любого архиватора.

После открытия содержимого в папке word нужно отыскать файл под названием document.xml. Его необходимо разархивировать и открыть для последующего редактирования. Для этого можно использовать стандартную программу «Блокнот».

Данный файл будет содержать в себе данные о том, что в его теле класс называется wp15:webVideoPr. Необходимо найти данную секцию и внимательно просмотреть её содержимое.

В атрибуте embeddedHtml присутствует iframe YouTube, который выполняется при смене расширения на HTML. А это и есть та самая уязвимость!

Главный источник вредоносного программного обеспечения, как и всегда – это всемирная паутина. Наибольшая численность заражения происходит во время обмена документами Microsoft Word. Пользователь этого популярного редактора с наличием макровируса, сам того не подозревая, пересылает заражённые файлы своим адресатам, а они распространяют их дальше.

Во второй половине июля 2019 года компания Microsoft выпустила очередное обновление для пакета Microsoft Office. По словам разработчиков, проблема вирусной уязвимости Word-документов была полностью исправлена.

Стоит отметить интересный факт, свидетельствующий о том, что для более чем 80% выявленных уязвимостей «заплатки» разрабатываются и становятся доступны уже в день их обнаружению. Именно по этой причине необходимо регулярно обновлять используемую операционную систему и программное обеспечение.

Макровирусы — это потенциально нежелательные программы, написанные на макроязыке и встроенные в графические и текстовые системы. Это определение дано информатикой.

Какие файлы заражают макровирусы

Ответ: Они встроены в текстовые редакторы, создающие макросы и работающие с ними (Microsoft Excel, Word, Office 97 (Visual Basic), Notepad++ и другие). Эти вирусы довольно распространены, поскольку их легко создать.

Способы проникновения

Выяснив, что такое макровирусы, давайте выясним, как они проникают в систему.

- При скачивании чего-либо из интернета или почты. Кстати, в 50% случаев заражение компьютера происходит через электронные письма (в основном Мелисса). Поэтому очень важно иметь полноценный антивирус с функцией проверки почты и не открывать подозрительные письма, тем более не переходить по содержащимся в них ссылкам.

- Когда к ПК подключается накопитель, например, флешка или внешний жесткий диск с вредоносными объектами.

При скачивании документов из Интернета необходимо быть предельно внимательным и точным. Большинство пользователей недооценивают их, тем самым совершая серьезную ошибку.

Одной из особенностей является простой способ размножения, позволяющий заразить максимальное количество объектов за короткое время. Благодаря возможностям макроязыков при открытии или закрытии зараженного документа они проникают в программы, к которым обращаются.

То есть при использовании графического редактора макровирусы заражают все, что с ним связано. Кроме того, некоторые из них активны все время, пока работает текстовый или графический редактор, или даже до полного выключения ПК.

В чем заключается принцип работы

Заражение происходит в следующих случаях:

- Если есть автомакро (выполняется в автоматическом режиме при выключении или запуске программы).

- Имеет основной системный макрос (часто связанный с пунктами меню).

- Он автоматически активируется при нажатии определенных клавиш или комбинаций.

- Играет только при запуске.

Такие вредоносные программы обычно заражают все объекты, созданные и присоединенные к приложениям на макроязыке.

Какой вред наносят

Не стоит недооценивать макровирусы, поскольку они представляют собой полномасштабные вирусы и наносят значительный ущерб компьютерам. Умеет легко удалять, копировать или редактировать объекты, содержащие в том числе личную информацию. Кроме того, у них также есть возможность передавать информацию другим людям по электронной почте. По сути, они чем-то напоминают обычных червей, троянов и рекламное ПО.

Самые мощные утилиты могут отформатировать жесткий диск или взять под контроль ПК. Поэтому ошибочно мнение, что компьютерные вирусы этого типа опасны только для графических и текстовых редакторов. Ведь такие утилиты, как Word и Excel, работают совместно с другими приложениями, которые в этом случае также подвергаются риску.

Как распознать зараженный файл

Как правило, объект, зараженный так называемым макровирусом, достаточно легко обнаружить. Содержит вредоносное ПО, которое блокирует доступ к некоторым известным функциям. Признан за следующие характеристики:

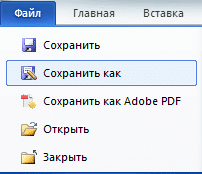

- Документ Word не хочет сохраняться в другом формате с помощью опции «Сохранить как…».

- Документ не перемещается на другой диск или в другую папку.

- Изменения в документе не сохраняются с помощью опции «Сохранить».

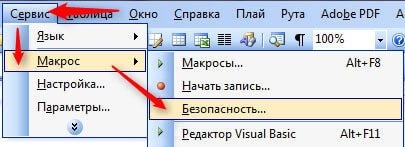

- Вкладка «Уровень безопасности» недоступна (Верхнее меню — Инструменты — Макрос — Безопасность).

- Чрезмерно частое появление системных сообщений об ошибке в работе приложений с соответствующим кодом.

- Некорректное и нехарактерное поведение документов.

Кроме того, угрозу часто легко обнаружить визуально. Разработчики часто включают такую информацию, как имя утилиты, категория, тема, комментарии и имя автора, на вкладке «Сводка». Это позволяет намного быстрее и проще избавиться от макровируса. Вызвать его можно с помощью контекстного меню.

Способы удаления

Обнаружив подозрительный файл или документ, первое, что нужно сделать, это проверить его антивирусом. При обнаружении угрозы антивирусы попытаются ее вылечить, а в случае неудачи полностью заблокируют к ней доступ.

Если был заражен весь компьютер, следует использовать аварийный загрузочный диск, содержащий антивирус с последней базой данных. Он просканирует ваш жесткий диск и нейтрализует все обнаруженные угрозы.

Если вы не можете защитить себя таким образом и нет аварийного диска, вам следует попробовать метод лечения «вручную:

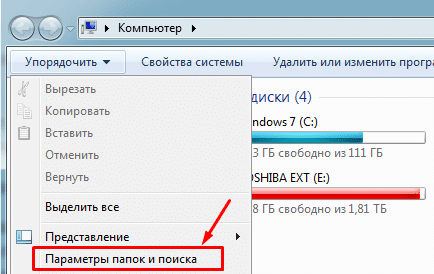

- Откройте «Мой компьютер», в верхнем меню перейдите в «Организовать — Свойства папки».

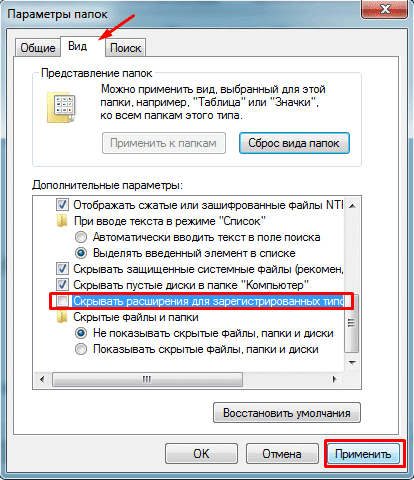

- Перейдите на вкладку «Вид». Снимите флажок «Скрыть расширение для всех зарегистрированных типов».

- Мы нашли вредоносное ПО. Измените его расширение с «.doc» на «.rtf». Благодаря формату «rtf» вы сможете сохранить всю необходимую информацию, при этом плагин VBA будет очищен от вредоносного кода.

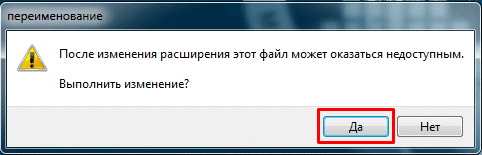

- После этого вы увидите системное сообщение об изменении имени. Нажимаем «ДА».

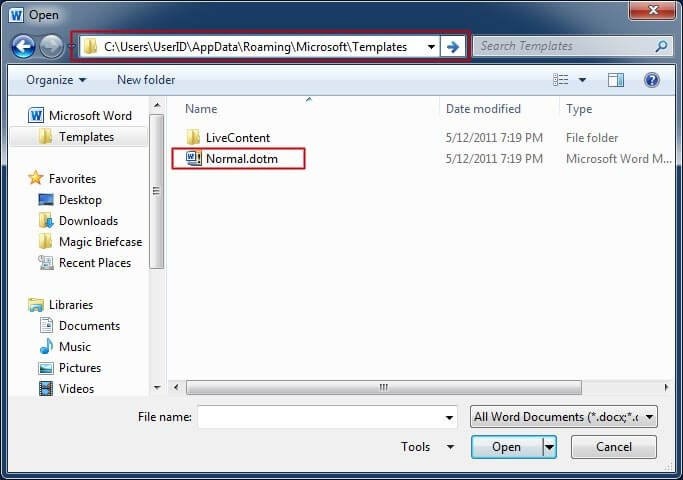

- После этого удалите шаблон «Обычный .dot». Вы можете найти его на локальном диске с установленной Windows, обычно на диске «C». Затем перейдите в «Пользователи/имя пользователя/AppData/Roaming/Microsoft/Templates».

- Снова измените расширение документа. Восстанавливаем исходную конфигурацию.

Таким образом, он удалит макровирус из зараженного документа, но это никоим образом не означает, что он не остался в системе. Поэтому я рекомендую как можно быстрее просканировать компьютер антивирусом или специальными бесплатными сканерами (они не требуют установки и не конфликтуют с другими антивирусными продуктами).

Основные отличия от других типов угроз

Теперь давайте немного поговорим о том, чем они отличаются от других типов угроз.

- Макровирус активируется только при открытии вредоносного объекта. Чаще всего это Word или Excel. Для разбора нужно получить текст макроса.

- Загрузочные вирусы начинают свою вредоносную деятельность при запуске системы. Переносится через флешки, жесткие диски.

- Сетевые черви любят распространяться на все компьютеры в одной сети. Используйте дыры и ошибки в сетевом программном обеспечении.

- Файловые вирусы заражают исполняемые файлы форматов (apk, msi, exe, bat, cmd и др).

- Трояны не размножаются сами по себе. Они проникают в систему, загружая полезные и популярные приложения или игры. В большинстве случаев пользователь не понимает, что скачал вредоносное ПО.

- Шифровщики шифруют (скрывают) исходные копии файлов, делая их нечитаемыми. После этого разработчик программы-вымогателя связывается с вами через .txt или уведомление на рабочем столе и требует выкуп.

Рекомендации по защите

Процедура лечения и очистки ПК достаточно сложна, поэтому на начальных этапах лучше не допускать проникновения вредоносного ПО. Вот список рекомендаций по защите вашего устройства.

- Вам нужно иметь хороший антивирус и регулярно обновлять его.

- Если у вас старый компьютер или ноутбук и вы не хотите еще больше нагружать и без того медленную систему, присмотритесь к легким протекторам. Работают быстро даже на слабых машинах.

- Перед копированием с носителя или загрузкой программ из Интернета внимательно проверьте их, чтобы убедиться, что они не заражены вредоносным ПО.

- Если у вас установлен плохой защитник или вообще его нет, сохраните его в формате «.rtf».

- Храните важные данные сразу в нескольких местах (ПК, флешка, любое облако или файлообменник).

Подробное видео

Макровирус – это вредоносная программа, которая может заразить любое программное обеспечение, написанное на макроязыке, среди которых такие программы Microsoft Office, как Word и Excel . Макро-вирус использует преимущества макросов, которые запускаются в приложениях Microsoft Office. Самый простой способ защитить себя от этой формы вредоносного ПО – отключить макросы в программах Office.

Вредоносные программы на основе макросов вернулись и снова стали популярными. Поэтому корпорация Майкрософт выпустила новое обновление групповой политики для всех клиентов Office 2016 в сети, которое блокирует загрузку исходных макросов из Интернета в сценариях с высоким риском и, таким образом, помогает администраторам предприятия предотвращать риск макросов.

Если значок файла изменился, или вы не можете сохранить документ, или в вашем списке макросов появляются новые макросы, вы можете предположить, что ваши документы были заражены макровирусом.

Если вы используете хорошее защитное программное обеспечение, шансы получить макровирус минимальны, если только вы не нажмете на зараженный документ или файл. Таким образом, если в результате неудачного поворота событий ваш компьютер Windows заразится макровирусом, то, выполнив эти шаги по удалению макровируса, вы сможете избавиться от вредоносного ПО.

Содержание

- Запустить антивирусное сканирование

- Ремонт офиса

- Удалить макровирус в Word вручную

- Удаление макровируса в Excel

Запустить антивирусное сканирование

В настоящее время все популярные антивирусные программы способны выявлять и удалять макровирус. Таким образом, выполнение глубокого сканирования с помощью программного обеспечения безопасности обязательно полностью удалит макровирус.

Ремонт офиса

Если вы обнаружите, что установка Office не работает нормально, после удаления макровируса вам может потребоваться восстановить Office.

Удалить макровирус в Word вручную

Если вы подозреваете, что ваша программа Word была заражена макро-вирусом, сначала нажмите клавишу Shift , а затем значок, чтобы открыть файл. Это откроет файл Word в безопасном режиме, что предотвратит запуск автоматических макросов и, следовательно, не позволит запустить макровирус. Теперь следуйте инструкциям, изложенным в KB181079. Статья KB может быть устаревшей, но она покажет вам направление работы.

Удаление макровируса в Excel

Макро-вирусы PLDT/CAR/SGV могут заражать документы Excel. Инструкции, написанные в KB176807, могут показать вам направление работы, если вам нужно удалить макровирус вручную.

Это руководство по удалению вредоносных программ содержит общие советы, которые могут помочь вам удалить вирус с компьютера Windows.

Макровирусы

(macro viruses) являются программами на языках

(макроязыках), встроенных в некоторые

системы обработки данных (текстовые

редакторы, электронные таблицы и т. д.).

Для своего размножения такие вирусы

используют возможности макроязыков и

при их помощи переносят себя из одного

зараженного файла (документа или таблицы)

в другие. Наибольшее распространение

получили макровирусы для Microsoft Word, Excel

и Office 97.

Для

существования вирусов в конкретной

системе необходимо наличие встроенного

в систему макроязыка с возможностями:

1)

привязки программы на макроязыке к

конкретному файлу;

2)

копирования макропрограмм из одного

файла в другой;

3)

получения управления макропрограммой

без вмешательства пользователя

(автоматические или стандартные макросы).

Данным

условиям удовлетворяют редакторы

Microsoft Word, Office 97 и AmiPro, а также электронная

таблица Excel. Эти системы содержат в себе

макроязыки (Word — Word Basic, Excel и Office 97 —

Visual Basic), a также:

1)

макропрограммы привязаны к конкретному

файлу (AmiPro) или находятся внутри файла

(Word, Excel, Office 97);

2)

макроязык позволяет копировать файлы

(AmiPro) или перемещать макропрограммы в

служебные файлы системы и редактируемые

файлы (Word, Excel, Office 97);

3)

при работе с файлом при определенных

условиях (открытие, закрытие и т. д.)

вызываются макропрограммы (если таковые

есть), которые определены специальным

образом (AmiPro) или имеют стандартные

имена (Word, Excel, Office 97).

Эта

особенность макроязыков предназначена

для автоматической обработки данных в

больших организациях или в глобальных

сетях и позволяет организовать так

называемый «автоматизированный

документооборот». С другой стороны,

возможности макроязыков таких систем

позволяют вирусу переносить свой код

в другие файлы и заражать их.

На

сегодняшний день известны четыре

системы, для которых существуют вирусы,

— Microsoft Word, Excel, Office 97 и AmiPro. В этих системах

вирусы получают управление при открытии

или закрытии зараженного файла,

перехватывают стандартные файловые

функции и затем заражают файлы, к которым

каким-либо образом идет обращение. По

аналогии с MS-DOS можно сказать, что

большинство макровирусов являются

резидентными: они активны не только в

момент открытия/закрытия файла, но до

тех пор, пока активен сам редактор.

2.3.1. Word-, Excel-, Office 97-вирусы

Общие

сведения.

Физическое расположение вируса внутри

файла зависит от его формата, который

в случае продуктов Microsoft чрезвычайно

сложен. Все файлы-документы Word, Office 97

или таблицы Excel представляют собой

последовательность блоков данных

(каждый из которых также имеет свой

формат), объединенных между собой при

помощи большого количества служебных

данных. Этот формат носит название OLE2

— Object Linking and Embedding. Структура файлов

Word, Excel и Office 97 напоминает усложненную

дисковую файловую систему DOS: «корневой

каталог» файла-документа или таблицы

указывает на основные подкаталоги

различных блоков данных, несколько

таблиц FAT содержат информацию о

расположении блоков данных в документе

и т. д.

Более

того, система Office Binder, поддерживающая

стандарты Word и Excel позволяет создавать

файлы, одновременно содержащие один

или несколько документов в формате Word

и одну или несколько таблиц в формате

Excel. При этом Word-вирусы способны поражать

Word-документы, a Excel-вирусы — Excel-таблицы,

и все это возможно в пределах одного

дискового файла. То же справедливо и

для Office 97.

По

причине такой сложности форматов файлов

Word, Excel и Office 97 представить расположение

макровируса в файле можно лишь схематично

(см. рис. 2.11).

Следует

отметить, что Word версий 6 и 7 позволяет

шифровать имеющиеся в документе макросы.

Таким образом, некоторые Word-вирусы

присутствуют в зараженных документах

в зашифрованном (Execute only) виде.

Большинство

известных вирусов для Word несовместимы

с национальными (в том числе с русской)

версиями Word или, наоборот, рассчитаны

только на локализованные версии Word и

не работают под английской версией.

Однако вирус в документе все равно

остается активным и может заражать

другие компьютеры с установленной на

них соответствующими версиями Word.

Рис.

2.11 Расположение макровируса • файле

Вирусы

для Word могут заражать компьютеры любого

класса, а не только IBM PC. Заражение

возможно в том случае, если на данном

компьютере установлен текстовый

редактор, полностью совместимый с

Microsoft Word версии 6 или 7 (например, MS Word for

Macintosh). To же справедливо для Excel и Office 97.

Следует

также отметить, что сложные форматы

документов Word, таблиц Excel и особенно

Office 97 имеют следующую особенность: в

файлах-документах и таблицах присутствуют

«лишние» блоки данных, т. е. данные,

которые никак не связаны с редактируемым

текстом или таблицами либо являются

случайно оказавшимися там копиями

прочих данныу файла. Причиной возникновения

таких блоков данных является кластерная

организация данных в ОЕЕ2-документах и

таблицах, так как даже если введен всего

один символ текста, то под него выделяется

один, а иногда и несколько кластеров

данных. При сохранении документов и

таблиц в кластерах, не заполненных

«полезными» данными, остается

«мусор», который попадает в файл

вместе с прочими данными. Количество

«мусора» в файлах может быть

уменьшено отменой пункта настройки в

Word и Excel «Allow Fast Save», однако это лишь

уменьшает общее количество «мусора»,

но не убирает его полностью.

Следствием

этого является тот факт, что при

редактировании документа его размер

изменяется вне зависимости от производимых

с ним действий: при добавлении нового

текста размер файла может уменьшиться,

а при удалении части текста — увеличиться.

То же и с макровирусами: при заражении

файла его размер может уменьшиться,

увеличиться или остаться неизменным.

Следует

также отметить тот факт, что некоторые

версии OLE2.DLL содержат небольшой недочет,

в результате которого при работе с

документами Word, Excel и особенно Office 97 в

блоки «мусора» могут попасть

случайные данные с диска, включая

конфиденциальные (удаленные файлы,

каталоги и т. д.).

Принципы

работы. При

работе с документом Word версий 6 и 7

выполняет различные действия: открывает

документ, сохраняет, печатает, закрывает

и т. д. При этом Word ищет и выполняет

соответствующие «встроенные макросы»:

при сохранении файла по команде File/Save

вызывается макрос FileSave, при сохранении

по команде File/SaveAs — File-SaveAs, при печати

документов — FilePrint и т. д., если, конечно,

таковые макросы определены.

Существует

также несколько автомакросов, автоматически

вызываемых при различных условиях.

Например, при открытии документа Word

проверяет его на наличие макроса

AutoOpen. Если такой макрос присутствует,

то Word выполняет его. При закрытии

документа Word выполняет макрос AutoClose,

при запуске Word вызывается макрос

AutoExec, при завершении работы — AutoExit, при

создании нового документа — AutoNew.

Похожие

механизмы (но с другими именами макросов

и функций) используются в Excel и Office 97, в

которых роль авто- и встроенных макросов

выполняют авто- и встроенные функции,

имеющиеся в каком-либо макросе или

макросах, причем в одном макросе может

присутствовать несколько встроенных

и автофункций.

Таким

образом, к автоматическим макросам/функциям

относятся:

|

Word |

Excel |

Office 97 |

|

AutuOpen AutoClose |

Auto0pen Auto Close |

Document0pen Document Close |

|

AutoExec |

||

|

AutoExit |

||

|

AutoNew |

Document New |

|

|

AutoDeactivate |

Имена

некоторых стандартных макросов Word (даны

имена в различных локализованных версиях

Word) приведены ниже:

|

Английский |

Датский |

Голландский |

Финский |

|

Fik’New |

FilerNyt Filer+bn FilerLuk |

BestandNieuw BestandOpenen |

TiedostoUusi TiedostoAvaa |

|

Французский |

Немецкий |

Итальянский |

|

|

FichierNouveau |

DateiNeu Dateiffnen |

FileNuovo |

|

|

Португальский |

Испанский |

Шведский |

Бразильский |

|

FicheiroNovo , |

ArchivoNuevo |

ArkivNytt |

ArquivoNovo |

Автоматически

(т. е. без участия пользователя) выполняются

также макросы/функции, ассоциированные

с какой-либо клавишей либо моментом

времени или датой, т. е. Word и Excel вызывают

макрос-функцию при нажатии на конкретную

клавишу (или комбинацию клавиш) либо

при достижении какого-либо момента

времени. В Office 97 возможности по перехвату

событий несколько расширены, но принцип

используется тот же.

Макровирусы,

поражающие файлы Word, Excel или Office 97, как

правило, пользуются одним из трех

приемов, перечисленных выше: в вирусе

либо присутствует автомакрос (автофункция),

либо переопределен один из стандартных

системных макросов (ассоциированный с

каким-либо пунктом меню), либо макрос

вируса вызывается автоматически при

нажатии на какую-либо клавишу или

комбинацию клавиш. Существуют также

полувирусы, которые не используют всех

этих приемов и размножаются, только

когда пользователь самостоятельно

запускает их на выполнение.

Таким

образом, если документ заражен, при его

открытии Word вызывает зараженный

автоматический макрос AutoOpen (или AutoClose

при закрытии документа) и запускает код

вируса, если это не запрещено системной

переменной DisableAutoMacros. Если вирус содержит

макросы со стандартными именами, они

получают управление при вызове

соответствующего пункта меню (File/Open,

File/Close, File/SaveAs). Если же переопределен

какой-либо символ клавиатуры, то вирус

активизируется только после нажатия

на соответствующую клавишу.

Большинство

макровирусов содержат все свои функции

в виде стандартных макросов Word, Excel,

Office 97. Существуют, однако, вирусы,

скрывающие свой код и хранящие его в

виде немакросов. Известно три подобных

приема, все они используют возможность

макросов создавать, редактировать и

исполнять другие макросы. Как правило,

подобные вирусы имеют небольшой (иногда

— полиморфный) макрос — загрузчик

вируса, который вызывает встроенный

редактор макросов, создает новый макрос,

заполняет его основным кодом вируса,

выполняет и затем, как правило, уничтожает

(чтобы скрыть следы присутствия вируса).

Основной код таких вирусов находится

либо в самом макросе вируса в виде

текстовых строк (иногда — зашифрованных),

либо хранится в области переменных

документа или в области Auto-text.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Макровирус — это вредоносная программа, которая может заразить любое программное обеспечение, написанное на макроязыке, среди которых выделяются программы Microsoft Office, такие как Word и Excel. Macro Virus использует макросы, которые выполняются в приложениях Microsoft Office. Самый простой способ защитить себя от этой формы вредоносного ПО — отключить макросы в программах Office.

Вредоносные программы на основе макросов вернулись и снова набирают обороты. Поэтому Microsoft выпустила новое обновление групповой политики для всех клиентов Office 2016 в сети, которое блокирует загрузку макросов, исходящих из Интернета, в сценариях с высоким риском и, таким образом, помогает администраторам предприятия предотвратить риск макросов.

Если значок файла изменился, или вы не можете сохранить документ или в вашем списке макросов появляются новые макросы, то вы можете предположить, что ваши документы были заражены макровирусом.

Если вы используете хорошее программное обеспечение для обеспечения безопасности, шансы получить макровирус минимальны, если вы действительно не нажмете на зараженный документ или файл. Итак, если в результате неудачного поворота событий ваш компьютер с Windows заразился макровирусом, то, выполнив эти шаги по удалению макровируса, вы сможете избавиться от вредоносного ПО.

Запустить антивирусное сканирование

В наши дни все популярные антивирусные программы способны определять и удалять макровирусы. Таким образом, глубокое сканирование с помощью программного обеспечения безопасности обязательно полностью удалит макровирус.

Ремонтный офис

Если вы обнаружите, что ваша установка Office не работает нормально, после удаления макровируса вам может потребоваться восстановить Office.

Удалить макровирус в Word вручную

Если вы подозреваете, что ваша программа Word была заражена макровирусом, сначала нажмите клавишу Shift, а затем значок, чтобы открыть файл. Это откроет файл Word в безопасном режиме, что предотвратит запуск автоматических макросов и, следовательно, не позволит запускать макро-вирус. Теперь следуйте инструкциям, изложенным в KB181079. Статья в базе знаний может быть устаревшей, но она показывает направление, в котором следует работать.

Удаление макровирусов в Excel

Макровирусы PLDT / CAR / SGV могут заражать документы Excel. Инструкции, написанные в KB176807, могут показать вам направление работы, если вам нужно удалить макровирус вручную.

В этом руководстве по удалению вредоносных программ есть общие советы, которые могут помочь вам удалить вирус с вашего компьютера с Windows.

.

Пользователи П К зачастую недооценивают макровирусы, не учитывая, что макрос, написанный, например, на языке VBA и интегрированный в документ Word или Excel, обладает всеми теми же возможностями, что и обычная программа. Он может отформатировать Ваш винчестер, удалить любые файлы по выбору, скопировать какую-либо конфиденциальную информацию (например, пароли) и отправить ее по электронной почте и т. д.

Что такое макровирусы

Макровирусы — это программы, написанные на так называемых макроязыках, встроенных в некоторые системы обработки данных (текстовые и графические редакторы, электронные таблицы и т. д.). Для своего размножения такие вирусы используют возможности макроязыков, они переносятся от одного зараженного файла к другому. Наибольшее распространение получили макровирусы для Microsoft Word, Excel. Макровирусы получают управление при открытии или закрытии зараженного файла, перехватывают стандартные файловые функции и затем заражают файлы, к которым каким-либо образом идет обращение. Большинство макровирусов являются резидентными вирусами: они активны не только в момент открытия или закрытия файла, но до тех пор, пока активен сам текстовый или табличный редактор (а некоторые могут оставаться в оперативной памяти до выключения ПК!). Легкость создания макровирусов поражает воображение, все находится буквально под рукой: достаточно запустить Word, выбрать меню Сервис — Макрос — Редактор Visual Basic — и запустится программная среда VBA (Visual Basic for Application)!

Принцип «работы» макровирусов

При работе с документом MS Word выполняет различные действия: открывает документ, сохраняет, печатает, закрывает и т. д. При этом Word ищет и выполняет соответствующие встроенные макросы: при сохранении файла по команде Файл — Сохранить вызывается макрос FileSave, при сохранении по команде Файл — Сохранить как… — FileSaveAs, при печати по команде Печать… — FilePrint и т. д. Существуют также несколько макросов, автоматически вызываемых при возникновении соответствующих ситуаций. Например, при открытии документа Word проверяет его на наличие макроса AutoOpen. Если такой макрос присутствует, то Word выполняет его. При закрытии документа Word выполняет макрос AutoClose, при запуске Word вызывается макрос AutoExec, при завершении работы — AutoExit, при создании нового документа — AutoNew (похожие механизмы, но с другими именами макросов, используются и в Excel).

Макровирусы, поражающие файлы Word, как правило, пользуются одним из четырех приемов:

1) в вирусе присутствует автомакрос;

2) в вирусе переопределен один из стандартных системных макросов (ассоциированный с каким-либо пунктом меню);

3) макрос вируса автоматически вызывается при нажатии на какую-либо клавишу или комбинацию клавиш;

4) вирус начинает размножаться только в том случае, если пользователь запускает его на выполнение.

Основной механизм заражения такой: когда мы открываем зараженный документ Word, макровирус копирует свой код в область глобальных макросов документа. А при выходе из Word‘а глобальные макросы (включая макросы вируса) автоматически записываются в dot-файл глобальных макросов (шаблон Normal.dot).

Затем вирус переопределяет стандартные макросы (например, FileOpen, FileSave, FileSaveAs, FilePrint) и с их помощью перехватывает команды работы с файлами. При вызове этих команд заражается файл, к которому идет обращение.

Как обнаружить макровирусы

Характерными признаками присутствия макровирусов являются:

1) невозможность сохранения зараженного документа Word в другой формат (по команде Сохранить как…);

2) невозможность записи документа в другой каталог или на другой диск командой Сохранить как…;

3) невозможность сохранения внесенных изменений в документ (команда Сохранить);

4) недоступность вкладки «Уровень безопасности» (меню Сервис — Макрос — Безопасность…);

5) т.к. многие вирусы написаны с ошибками (или некорректно работают в различных версиях пакета Microsoft Office), то возможно появление соответствующих системных сообщений с кодом ошибки;

6) другие «странности» в поведении документов Word;

7) зачастую макровирусы можно обнаружить визуально. Дело в том, что большинство вирусописателей отличаются тщеславием: в свойствах файла Word (окно Свойства вызывается по щелчку правой кнопки мыши — выбрать из контекстного меню Свойства) на вкладке Сводка заполняют поля ввода (Название, Тема, Автор, Категория, Ключевые слова и Комментарий). Эту информацию (как правило, в макровирусах она пишется смесью латиницы с кириллицей и включает — в числе прочего — некоторые бессмысленные слова, типа муниципализмо и т. д.) можно увидеть при наведении указателя мыши на значок файла Word — она появляется во всплывающей подсказке и внизу слева в папке, в окошке Подробно (если включено Использование типичных задач для папок).

Всего Вам доброго!

ПРАКТИЧЕСКАЯ РАБОТА №11

Тема: Восстановление зараженных

файлов. Профилактика проникновения «троянских программ»

Цели: формирование умений восстановления

офисных приложений после поражения макровирусом; навигации по редактору

системного реестра ОС Windows 7; проверки потенциальных мест записей «троянских

программ» в системном реестре ОС Windows

7.

Оборудование: персональный компьютер, MS Word, редактор системного реестра ОС Windows 7.

Время

выполнения: 2 часа

Теоретический материал

Макровирусы заражают файлы –

документы и электронные таблицы популярных офисных приложений.

Макровирусы занимают особое место среди файловых вирусов. Макровирусы

представляют собой вредительские программы, написанные на макроязыках,

встроенных в текстовые редакторы, электронные таблицы и др.

Для существования вирусов в конкретной системе (редакторе) необходимо,

чтобы встроенный в нее макроязык имел следующие условия:

привязка программы на макроязыке к конкретному файлу;

копирование макропрограмм из одного файла в другой;

получение управления макропрограммой без вмешательства пользователя.

Таким условиям отвечают редакторы MS WORD, MS OFFICE, AMI PRO,

табличный процессор MS EXCEL. В этих системах используются макроязыки WORD

BASIC и VISUAL BASIC.

При определенных действиях над файлами, содержащими макропрограммы

(открытие, сохранение, закрытие и т.д.), автоматически выполняются

макропрограммы файлов. При этом управление получают макровирусы, которые

сохраняют активность до тех пор, пока активен соответствующий редактор

(процессор). Поэтому при работе с другим файлом в зараженном редакторе

(процессоре) он также заражается. По механизму заражения здесь прослеживается

аналогия с резидентными вирусами. Для получения управления в макровирусах,

заражающие файлы MS OFFICE, как правило, используют некоторые приемы:

в вирусе размещается автомакрос (вирус включается автоматически

при открытии документа, таблицы);

в вирус помещается один из стандартных макросов, который выполняется

при выборе определенного пункта меню;

макрос вируса автоматически вызывается на выполнение при нажатии

определенной клавиши или комбинаций клавиш.

Макровирус Win Word.

Concept, поражающий документы текстового редактора WORD, появился летом 1995

г. Вредительская функция этого вируса заключается в изменении формата документов

WORD в формат файлов стилей. Другой макровирус Win Word Nuclear уже не

столь безобиден. Он дописывает фразу с требованием запрещения ядерных

испытаний, проводимых Францией в Тихом океане

Для анализа

макровирусов необходимо получить текст их макросов. Для нешифрованных

(«не-стелс») вирусов это достигается при помощи меню Сервис/Макрос. Если же

вирус шифрует свои макросы или использует «стелс»-приемы, то необходимо

воспользоваться специальными утилитами просмотра макросов.

Троянская

программа (троян)—

вредоносная программа и поэтому подлежит немедленному удалению. По внешнему

виду выглядит как полезная. Создается и распространяется людьми, в отличие от

всякого рода вирусов и червей, которые распространяются самопроизвольно.

Троянские программы загружаются непосредственно в компьютерные системы и если

не удалить троян, то после его установки в компьютере может

начаться, закачивание из интернета других вредоносных программ.

Трояны проникают на открытые или

индексируемые ресурсы (файл-серверы и системы файлообмена), носители

информации, присылаются по электронной почте. Использование троянов иногда

является лишь частью спланированной многоступенчатой атаки на определенные

компьютеры, сети или ресурсы.

Троянская программа может

имитировать имя и иконку существующей, несуществующей, или просто

привлекательной программы, компонента, или файла данных (например, картинки),

как для запуска пользователем, так и для маскировки в системе своего

присутствия.

Реестр операционной

системы Windows – это большая база данных, где хранится информация о конфигурации

системы. Этой информацией пользуются как операционная система Windows, так и другие

программы. В некоторых случаях восстановить работоспособность системы после

сбоя можно, загрузив работоспособную версию реестра, но для этого, естественно,

необходимо иметь копию реестра. Основным средством для просмотра и

редактирования записей реестра служит специализированная утилита «Редактор

реестра».

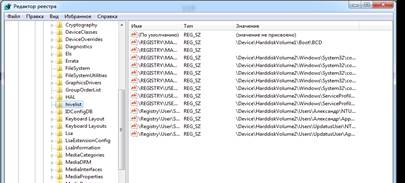

Файл редактора реестра

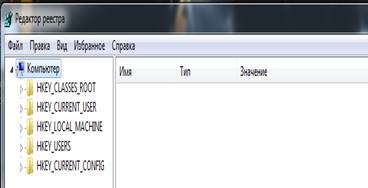

находится в папке Windows. Называется он regedit.exe. После запуска

появится окно редактора реестра. Вы увидите список из 5 разделов (рис.22):

HKEY_CLASSES_ROOT.

HKEY_CURRENT_USER..

HKEY_LOCAL_MACHINE.

HKEY_USERS.

HKEY_CURRENT_CONFIG.

Рисунок

22 – Реестр системы Windows 7

Работах разделами реестра аналогична работе с папками в Проводнике.

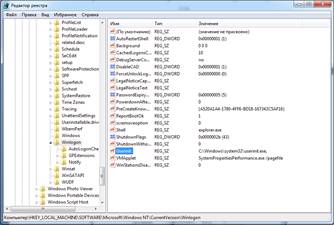

Конечным элементом дерева реестра являются ключи или параметры, делящиеся на

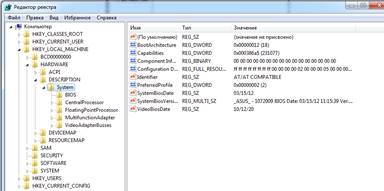

три типа (рис. 23):

—

строковые

(напр. «C:Windows»);

—

двоичные

(напр. 10 82 АО 8F);

DWORD – этот тип ключа

занимает 4 байта и отображается в шестнадцатеричном и в десятичном виде

(например, 0x00000020 (32)).

В Windows 7 системная информация

разбита на так называемые ульи (hive). Это обусловлено принципиальным отличием концепции безопасности

этих операционных систем. Имена файлов ульев и пути к каталогам, в которых они

хранятся, расположены в разделе HKEY_LOCAL_MACHINESYSTEM CurrentControlSetControl hivelist (рис. 24).

Рисунок 23 — Редактор реестра

Рисунок

24 – Параметры безопасности реестра

В таблице 3 даны

краткие описания ульев реестра и файлов, в которых хранятся параметры

безопасности.

Таблица 3

Характеристика

основных разделов системного реестра

|

HKEY_LOCAL_MACHINESAM |

Содержит информацию SAM (Security Access Manager), хранящуюся в |

|

HKEY_LOCAL_MACHINESECURITY |

Содержит информацию безопасности в файлах |

|

HKEY_LOCAL_MACHINESYSTEM |

Содержит информацию об аппаратных |

|

HKEY_CURRENT_CONFIG |

Содержит информацию |

|

HKEY_USERS.DEFAULT |

Содержит информацию, которая будет использоваться |

|

HKEY_CURRENT_USER |

Содержит информацию о пользователе, |

Вопросы для самопроверки:

1.

Дайте

определение программного вируса.

2.

Перечислите

виды «вирусоподобных» программ.

3.

Назовите

характерные черты макровируса.

4.

Что

такое реестр?

5.

Какую структуру

имеет системный реестр ОС Windows 7?

Задания:

Задание 1. Восстановить файл,

зараженный макровирусом.

Алгоритм выполнения

задания 1:

Для восстановления

документов Word и Excel достаточно сохранить пораженные файлы в текстовый формат RTF, содержащий

практически всю информацию из первоначальных документов и не содержащий макросы.

Для этого выполните

следующие действия.

1. В программе WinWord выберите пункты меню Файл

– Сохранить как.

2. В открывшемся окне в

поле Тип файла выберите Текст в формате RTF (рис. 25).

Рисунок

25 — Сохранение документа

3. Выберите команду Сохранить,

при этом имя файла оставьте прежним.

4. В результате появится

новый файл с именем существующего, но с другим расширением.

5. Далее закройте WinWord и удалите все

зараженные Word-документы и файл-шаблон NORMAL.DOT в папке WinWord.

6. Запустите WinWord и восстановите

документы из RTF-файлов в соответствующий формат файла (рис. 26) с расширением (.doc).

Рисунок

26 — Сохранение документа

7. В результате этой

процедуры вирус будет удален из системы, а практически вся информация останется

без изменений.

Примечание:

а) этот

метод рекомендуется использовать, если нет соответствующих антивирусных

программ;

б) при

конвертировании файлов происходит потеря не вирусных макросов, используемых при

работе. Поэтому перед запуском описанной процедуры следует сохранить их

исходный текст, а после обезвреживания вируса – восстановить необходимые

макросы в первоначальном виде.

8. Для последующей защиты

файлов от макровирусов включите защиту от запуска макросов.

9. Для этого в WinWord выберите

последовательно пункты меню: Сервис – Макрос – Безопасность

10. В открывшемся окне на закладке Уровень безопасности отметьте

пункт Высокая (Очень высокая).

Задания для самостоятельной работы:

1. Создать файл virus.doc (содержание — чистый

лист) и выполните алгоритм восстановления файла (в предположении его заражения

макровирусом).

2. Зафиксировать этапы

работы, используя команду PrintScreen клавиатуры (скопированные таким об разом файлы вставьте в новый Word—документ для отчета

преподавателю).

3. Сравнить размеры файлов

virus, doc и virus.rtf, используя пункт контекстного меню Свойства.

Задание 2. Проверить

потенциальные места записей «троянских программ» в системном реестре

операционной системы Windows 7.

Алгоритм выполнения

задания 2:

Потенциальными местами

записей «троянских программ» в системном реестре являются разделы, описывающие

программы, запускаемые автоматически при загрузке операционной системы от имени

пользователей и системы.

1. Запустите программу regedit.exe.

2. В открывшемся окне

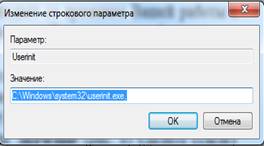

выберите ветвь HKEY_LOCAL_MACHINE и далее SoftwareMicrosoft WindowsNTCurrentVersionWinlogon.

3. В правой половине

открытого окна программы regedit.exe появится список ключей.

4. Найдите ключ Userinit (REG_SZ) и проверьте его

содержимое.

5. По умолчанию (исходное

состояние) 151 этот ключ содержит следующую запись C:WINDOWSsystem32userinit.exe (рис. 27).

Рисунок

27 — Редактор реестра

6. Если в указанном ключе

содержатся дополнительные записи, то это могут быть «троянские про граммы».

7. В этом случае

проанализируйте место расположения программы, обратите внимание на время

создания файла и сопоставьте с Вашими действиями в это время.

8. Если время создания

файла совпадает со временем Вашей работы в Интернете, то возможно, что в это

время Ваш компьютер был заражен «троянским конем».

9.

Для

удаления этой записи необходимо дважды щелкнуть на названии ключа (или при

выделенном ключе выбрать команду Изменить из меню Правка

программы regedit.exe).

10. В открывшемся окне в

поле Значение (рис. 28) удалите ссылку на подозрительный файл.

Рисунок

28 — Редактирование

11. Закройте программу regedit.exe.

12. Перейдите в папку с

подозрительным файлом и удалите его.

13. Перезагрузите

операционную систему и выполните пункты задания 1-4.

14. Если содержимое

рассматриваемого ключа не изменилось, то предполагаемый «троянский конь» удален

из Вашей системы.

Еще одним потенциальным

местом записей на запуск «троянских программ» является раздел автозапуска Run.

Для его проверки

выполните следующее.

1. Запустите программу regedit.exe.

2. В открывшемся окне

выберите ветвь HKEY_LOCAL_MACHINE и далее SoftwareMicrosoftWindows CurrentVersionRun… (REG_SZ).

3. В рассматриваемом

примере автоматически запускается резидентный антивирус и его планировщик

заданий, а также утилита, относящаяся к программе Nero (запись на CD).

4. Если в указанном

разделе есть записи вызывающие подозрения, то выполните пункты 6-14 предыдущего

задания.

Задания для

самостоятельной работы:

1.

Проверить содержимое ключа

HKEY_LOCAL_MACHINE SoftwareMicrosoft WindowsNTCurrentVersion

WinlogonSystem (REG_SZ)

2.

Зафиксировать

этапы работы, используя команду PrintScreen клавиатуры.

3. Составить отчет о

результатах проверки.

Контрольные вопросы:

1. Какие файлы заражают

макровирусы?

2. Как восстановить файл,

зараженный макровирусом?

3. Является ли наличие

скрытых листов в Excel признаком заражения макровирусом?

4. Поясните механизм

функционирования «троянской программы».

5. Почему профилактика

«троянских программ» связана с системным реестром?

6. Какие разделы и ключи являются

потенциальными местами записей «троянских программ»?

Скачано с www.znanio.ru